Ingénierie sociale

Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale est, dans le contexte de la sécurité de l’information, une pratique de manipulation psychologique exercée par un ou plusieurs pirates informatiques en vue de soutirer des informations personnelles à leur victime ou de l’inciter à réaliser certaines actions, telles que télécharger un logiciel malveillant.

Pour mieux connaître leurs cibles, les cybercriminels mettent généralement en place un réel réseau d’espionnage autour d’elles, afin de collecter des informations les concernant tout en lui donnant une fausse impression de sécurité. Ils peuvent ainsi faire croire à leur victime que l’un de ses comptes ne fonctionne pas correctement. Ou tenter d’en savoir plus sur elle en la contactant tout en prétendant s’être trompé d’interlocuteur et chercher à joindre quelqu’un d’autre. Une fois qu’ils ont établi une relation de confiance, il leur est assez facile de persuader leur cible de cliquer sur certains liens ou de leur fournir des informations personnelles. Le phishing, la fraude au président, le vishing et les scarewares comptent parmi les formes d’ingénierie sociale les plus fréquentes.

L’ingénierie sociale est un outil important pour les hackers. Bien qu’il existe différentes manières d’approcher une cible, en utilisant divers moyens technologiques, elles ont toutes un dénominateur commun : elles exploitent le fait que les victimes sont des êtres humains et qu’elles peuvent donc, par définition, être manipulées. Les statistiques montrent en effet que plus de 74 % des cyberattaques passent par le facteur humain pour aboutir.

Comment reconnaître une attaque par ingénierie sociale : les principales caractéristiques

Les attaques par ingénierie sociale peuvent prendre des formes variées : c’est ce qui les rend si difficiles à détecter. Les fraudeurs ont recours à tout un arsenal de principes et de méthodes qui influencent le comportement humain et augmentent ainsi leur chance de voir leur victime tomber dans leur stratagème. Il est cependant possible de prévenir ces tentatives en restant vigilant lorsque l’on repère certains signes caractéristiques.

La plupart des attaques par ingénierie sociale possèdent en effet plusieurs traits distinctifs. L’Agence de l’Union européenne pour la cybersécurité (ENISA) recense six principes de base :

- Autorité : l’attaquant tente de se faire passer, auprès de sa cible, pour quelqu’un qui maîtrise la situation et est en mesure de transmettre ses connaissances. Il peut ainsi se présenter comme le représentant d’une entité de confiance, d’une banque par exemple.

- Engagement et cohérence : l’attaquant s’appuie sur des schémas antérieurs pour anticiper les prochaines actions de sa victime. Si vous répétez toujours les mêmes comportements, les criminels peuvent tirer parti de ces habitudes pour préparer leur prochain coup. Par exemple, si l’attaquant sait que sa victime arrive toujours au travail à la même heure, par la même entrée et en utilisant la même méthode d’accès, il peut mettre à profit cette information pour essayer de pénétrer dans le bâtiment en suivant sa cible, en montrant qu’il connaît le lieu et la méthode d’accès, et en emboîtant le pas à sa victime sans avoir à utiliser d’identifiants personnels.

- Similarité : l’attaquant tente d’incarner une personne avec laquelle sa victime se sentira sur un pied d’égalité. Il met en avant des points communs pour essayer de gagner sa confiance. Sur ce terrain, le « Pig Butchering » est particulièrement redoutable : les criminels cherchent à appâter une victime en la contactant par SMS ou sur les réseaux sociaux, les sites de rencontre ou les plateformes de communication. L’échange commence par une simple salutation. Si le destinataire répond, le hacker va tenter d’instaurer une relation d’amitié. Cela fait, il commencera à lui parler des sommes considérables qu’il a réussi à gagner grâce à des investissements en cryptomonnaie pour convaincre la victime d’investir à son tour.

- La réciprocité consiste généralement à offrir quelque chose à la cible pour qu’elle se sente redevable. Les gens aiment avoir l’impression de faire l’objet d’une faveur spéciale. Au restaurant, ils auront, par exemple, tendance à donner un pourboire plus élevé au serveur, si celui-ci a ajouté un petit biscuit gratuit en bonus avec l’addition. Les cyberattaquants savent exploiter cette tendance : ils proposent parfois à leurs victimes de leur fournir certaines informations ou de leur rendre un service particulier, pour qu’elles se sentent obligées de leur rendre la pareille.

- Rareté : l’attaquant fait croire à sa cible qu’elle doit se dépêcher parce qu’elle a peu de temps devant elle, par exemple en lui laissant entendre qu’une offre est disponible en quantités restreintes ou pour une durée limitée.

- Validation sociale : les cybercriminels assurent que d’autres personnes ont déjà suivi la procédure, pour que la cible pense que, si d’autres l’ont fait, rien ne l’empêche d’en faire autant.

Dans le domaine de la sécurité informatique, ces tendances peuvent se manifester par certains signes caractéristiques :

- Une sémantique trompeuse : l’attaquant utilise des formules mensongères qui amènent le destinataire à interpréter de travers l’e-mail reçu ou l’action demandée.

- Une exacerbation des émotions : l’attaquant cherche à manipuler la cible en lui faisant croire qu’elle peut y perdre beaucoup, par exemple, en suggérant que son compte bancaire sera bloqué si elle ne fournit pas les informations requises.

- Des adresses e-mail usurpées : les attaquants utilisent souvent des adresses e-mail qui ressemblent à celles d’entités officielles en espérant que la victime ne remarquera pas la différence.

- Un lien de phishing : une fois que l’e-mail a atteint son but en faisant croire à la victime qu’elle doit agir rapidement pour résoudre un problème qui pourrait avoir des conséquences fâcheuses, il faut l’amener à cliquer sur un lien frauduleux et à saisir les informations sensibles que l’attaquant souhaite se procurer. En ayant recours à des symboles d’autorité ou en se faisant passer pour une entité de confiance, l’attaquant espère amener la cible à agir avant qu’elle n’ait le temps de réfléchir.

Pourquoi l’ingénierie sociale est-elle si dangereuse ?

De toutes les méthodes d’escroquerie inventées pour soutirer de l’argent et des données sensibles aux particuliers ou aux entreprises, l’ingénierie sociale est l’une des plus dangereuses, car elle exploite des schémas comportementaux connus, telles que l’éventualité d’une erreur humaine.

De plus en plus sophistiquée, cette forme d’arnaque est responsable de pertes qui s’élevaient à 6,9 milliards de dollars en 2021. L’une des attaques de ce type ayant marqué les esprits est le phishing qui a sévi sur Microsoft 365. Les victimes avaient reçu un e-mail contenant un lien vers ce qui semblait être un fichier Excel et une note relative à une réévaluation des coûts. Si elles cliquaient sur le lien, elles étaient redirigées vers un site HTML affichant une fenêtre pop-up créée par un code JavaScript, indiquant que la victime avait été déconnectée de son compte et l’invitant à se reconnecter. La multiplicité des étapes précédant la demande effective d’informations a induit de nombreuses personnes en erreur. Beaucoup ont pensé que, s’il s’agissait d’une arnaque, l’alerte aurait déjà été donnée.

C’est aussi le soin que mettent les hackers à connaître leurs proies et à anticiper leurs actions qui fait de l’ingénierie sociale une arme si redoutable. Cette technique qui consiste à personnaliser les attaques à une cible en particulier au lieu de chercher à ratisser large s’appelle le spear phishing. Il arrive que les pirates passent des mois à collecter des informations sur leurs victimes avant de lancer l’attaque proprement dite, exploitant toutes les sources possibles, y compris les moyens physiques, comme les poubelles, pour connaître un maximum d’éléments sur la personne qu’ils vont tenter de piéger. Plus la cible est influente et connue - comme c’est le cas pour les PDG, par exemple, plus les hackers opteront pour des techniques de spear phishing pour tenter de la manipuler.

Si, autrefois, l’hameçonnage se limitait à des e-mails, les cybercriminels n’hésitent plus, aujourd’hui, à utiliser également d’autres plateformes ou réseaux sociaux et vont jusqu’à contacter leurs victimes sur des applications comme Discord ou WhatsApp. En réalité, le phishing peut se cacher presque partout, même dans des notifications de navigateur apparemment inoffensives. Un tel polymorphisme rend les attaques plus difficiles à repérer et à éviter. D’autant que les cybercriminels n’ont pas mis longtemps à comprendre que l’intelligence artificielle (IA), qui gagne peu à peu du terrain dans notre quotidien, pouvait aussi les aider à améliorer les attaques par ingénierie sociale pour en retirer un maximum de profit. Le clonage vocal, les deepfakes, le cassage de mots de passe augmenté par l’IA ou les outils d’IA générative comme ChatGPT contribuent à augmenter, de minute en minute, la force des cyberattaques, alors que ni les particuliers ni les entreprises ne sont préparés à des menaces d’une telle ampleur.

Le cycle de vie d’une attaque par ingénierie sociale

Les attaques par ingénierie sociale suivent souvent un schéma préétabli. Elles commencent par une phase d’exploration qui consiste à enquêter sur la cible visée. S’il s’agit de spear phishing, les criminels concentreront leurs recherches sur une seule personne. S’ils envisagent d’attaquer un groupe ou une société, ils essaieront de rassembler un maximum d’informations sur certains des employés. Les hackers se renseignent ainsi sur les habitudes quotidiennes et les routines de leurs victimes, sur les réseaux sociaux ou les applications qu’elles aiment utiliser, sur leurs mots de passe, etc., afin de déterminer ensuite la méthode d’attaque qui convient le mieux.

Cette étape terminée, l’attaquant va tenter d’attirer sa victime dans un piège. Pendant cette phase de mise en place de l’embuscade, il contacte la cible et cherche à gagner sa sympathie ou à attirer son attention pour tenter de prendre le contrôle de la situation. Il peut ainsi se présenter comme une personne faisant autorité, chercher à mettre en exergue des intérêts communs avec sa victime ou essayer de provoquer une réaction émotionnelle. Lorsque le poisson est ferré, il n’y a plus qu’à passer à l’étape suivante.

Le piège est alors activé. Le hacker augmente son emprise sur la cible, déclenche l’attaque et parvient à son objectif final : extorquer des fonds à sa victime ou nuire à son entreprise. C’est la fin du cycle. L’attaquant va alors essayer de couper les liens, de préférence sans que la cible soit consciente de ce qu’il se passe. Il supprimera toute trace d’utilisation d’un logiciel malveillant et couvrira ses arrières pour qu’on ne puisse pas remonter jusqu’à lui.

La cyberattaque qui a permis l’extorsion de plus de 1,5 million de dollars au comté de Cabarrus en Caroline du Nord (États-Unis) illustre bien les différentes phases de ce cycle de vie. Le comté était en train de payer la construction d’un nouveau collège et les hackers ont eu vent de ce projet. Ils ont alors enquêté pour savoir comment le projet était financé et se procurer les coordonnées des responsables. Les fraudeurs ont ensuite envoyé une série d’e-mails aux personnes concernées, affirmant que le compte bancaire de Branch & Associates, l’entreprise responsable de la construction de l’école, avait changé. Lorsque la somme a été virée vers le compte bancaire indiqué, les criminels l’ont retransférée vers plusieurs autres comptes pour brouiller les pistes. Le comté de Cabarrus n’a découvert l’arnaque que lorsqu’un représentant de Branch & Associates les a appelés pour indiquer que le paiement n’avait pas été effectué.

Techniques d’ingénierie sociale

L’ingénierie sociale est un terme générique qui regroupe plusieurs techniques différentes qui, elles-mêmes, se subdivisent en plusieurs catégories ou portent des noms apparentés. Chacune d’elles a ses signes distinctifs, son propre mode opératoire et s’adresse à un public spécifique. Les modes d’attaque les plus fréquents sont les suivants :

- Phishing : forme d’escroquerie en ligne dans laquelle les cybercriminels tentent de dérober des identifiants d’accès, des informations bancaires ou d’autres données sensibles, généralement par le biais d’e-mails, bien que de plus en plus de canaux soient aujourd’hui exploités.

- Fraude au président : attaque de phishing plus ciblée qui vise généralement un haut dirigeant, ayant l’autorité requise pour débloquer des fonds plus importants ou obtenir des informations plus sensibles.

- Vishing : attaque menée par téléphone ou phishing vocal. Les auteurs de vishing cherchent à manipuler leurs victimes en utilisant des informations personnelles obtenues dans le cadre des appels téléphoniques afin de les pousser à divulguer les données souhaitées.

- Smishing : attaque de phishing menée par SMS. Le contenu du message cherche à persuader la cible d’appeler un numéro ou d’appuyer sur un lien.

- Baiting : attaque s’appuyant sur la promesse d’une offre gratuite pour inciter la cible à répondre. Par exemple, un hacker peut proposer une chanson ou un film à télécharger gratuitement si l’utilisateur crée un compte ou clique sur un lien.

- Pretexting : l’attaque s’inscrit dans le cadre d’une histoire ou d’un scénario que la victime va trouver crédible ou plausible. Les hackers utilisent cette mise en scène pour manipuler leur victime et instaurer une fausse relation de confiance.

- Tailgating : attaque menée dans un environnement physique, généralement sécurisé ou protégé par un code. Les attaquants ciblent une victime qui fait partie d’une grande société ou d’un organisme important et vont essayer de la suivre à l’intérieur des locaux sans éveiller ses soupçons.

- Rançongiciel : logiciel malveillant qui rend les fichiers ou le système de la victime inutilisables, généralement en les chiffrant. Les cybercriminels exigent alors une rançon pour débloquer le système ou restaurer les données.

- Dumpster diving : méthode utilisée pour recueillir des informations sensibles, telles que des mots de passe, des codes d’accès ou des annuaires téléphoniques en fouillant, physiquement, dans les poubelles.

- Quiproquo : méthode utilisée pour obtenir quelque chose en échange d’autre chose. L’attaquant peut ainsi proposer une « assistance technique » pour obtenir l’accès à des systèmes sensibles, en contrepartie.

- Fausses fenêtres pop-up : les attaquants créent de faux messages pop-up, informant parfois la victime que son appareil a été infecté par un rançongiciel. La fenêtre pop-up peut provenir d’un malware ou d’un site Internet et contient généralement un lien vers un site corrompu.

- Vol par diversion : ces attaques consistent à tromper une victime pour l’amener à envoyer des informations à une source qu’elle pense être fiable. Les attaquants utilisent, pour ce faire, une adresse e-mail usurpée ou tout autre moyen susceptible d’inspirer confiance à la cible et de lui donner l’impression d’être en terrain connu.

- Scareware : cette forme d’attaque a pour but de convaincre la victime de télécharger ou d’acheter un logiciel malveillant présenté comme la solution pour éliminer des virus ou des malwares soi-disant détectés sur l’ordinateur de la victime.

Quelques exemples concrets d’attaques par ingénierie sociale

Tout le monde peut être la cible d’une attaque par ingénierie sociale. Celles-ci peuvent prendre des formes diverses et variées, mais visent toujours à inciter les victimes à divulguer les informations que les attaquants cherchent à obtenir. Parfois, c’est le PDG ou un membre important d’une société qui est visé. D’autres fois, les victimes sont tout simplement prises au piège d’une opération de masse.

Le spear phishing politique

La sphère politique n’est pas non plus à l’abri des assauts des cybercriminels, tout particulièrement à l’approche d’élections. S’ils réussissent à avoir accès à des données sensibles, les attaquants sont susceptibles de manipuler les résultats des votes ou de vendre les informations qu’ils possèdent à des prix exorbitants. Ils vont, par exemple, chercher à recueillir des renseignements sur tel ou tel candidat politique ou sur un événement particulier pouvant être utilisé par des opposants pour nuire aux personnalités en lice. C’est notamment ce qu’il s’est passé pendant les élections américaines de 2016. Des hackers ont utilisé l’arme du spear phishing contre le parti démocrate. Ils ont envoyé de faux e-mails pour convaincre divers membres du parti de modifier le mot de passe de leur boîte mail, ouvrant ainsi l’accès aux pirates informatiques et leur permettant de dérober des informations sensibles qui auraient dû rester confidentielles sur la campagne d’Hilary Clinton.

Arnaques sur les réseaux sociaux

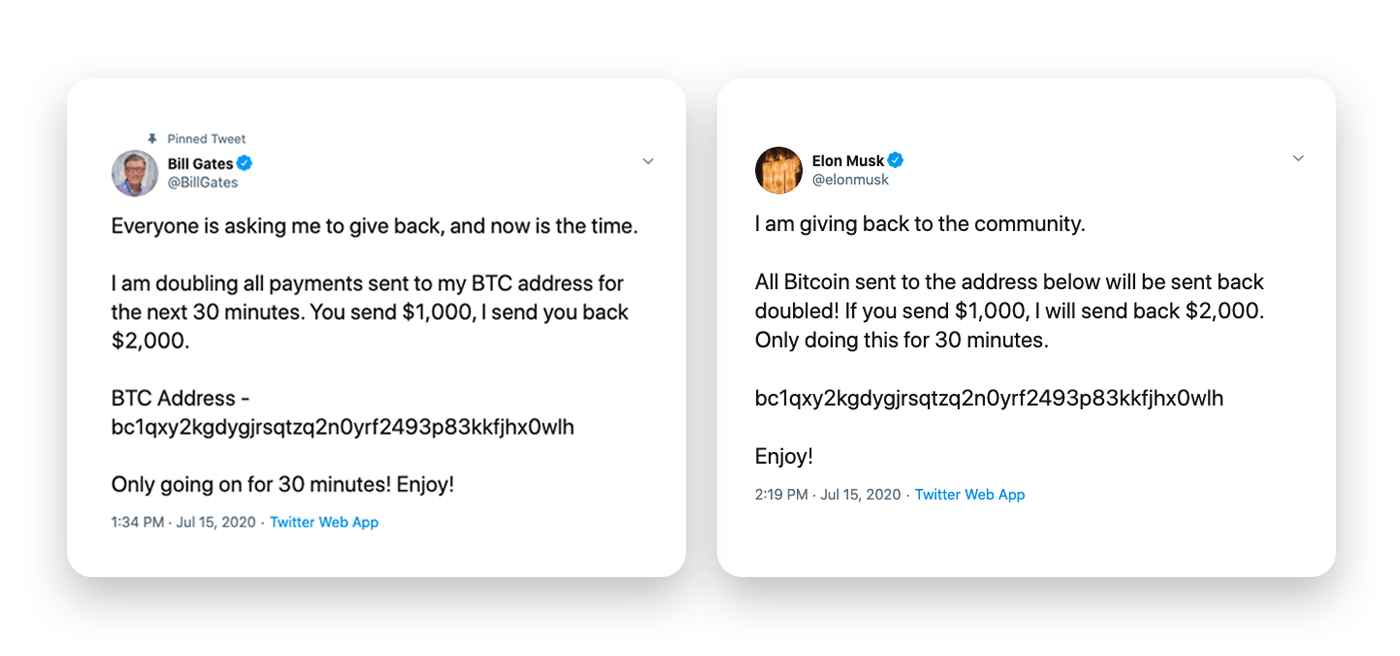

Les réseaux sociaux sont largement utilisés par les cybercriminels pour toucher un grand nombre de personnes. Il leur suffit, par exemple, de prendre le contrôle d’un compte qui jouit déjà d’une certaine confiance parmi les utilisateurs - celui d’une personnalité politique ou d’une célébrité, par exemple - ou de se faire passer pour cette personne. L’une des attaques de ce type les plus connues est l’arnaque à la cryptomonnaie survenue sur Twitter en 2020. Les hackers avaient recueilli, à partir de la plateforme Twitter, des informations leur permettant de pirater plus d’une centaine de comptes de personnes connues. Si l’un des objectifs était d’avoir accès aux messages et de collecter des données, l’arnaque a également permis l’extorsion de plus de 100 000 dollars en bitcoin en diffusant des messages depuis des comptes connus, comme celui de Bill Gates et d’Elon Musk, qui affirmaient être prêts à doubler toutes les sommes que les internautes leur enverraient.

Arnaques dirigées contre le secteur de la santé

Le commerce de données de santé est un marché très juteux pour les cybercriminels, car ces informations sensibles contiennent notamment les numéros de sécurité sociale, d’assurance-maladie ou des renseignements sur le dossier médical des patients. Les hackers peuvent ainsi dérober de gros volumes de données à des établissements de santé pour les revendre ensuite à des tiers qui les exploiteront à des fins malveillantes. Ils n’hésitent pas non plus à prendre en otage des informations à l’aide de ransomwares, sachant bien que leurs cibles, tenues au secret professionnel par les lois de leurs pays, seront prêtes à payer pour les récupérer. Selon les estimations, les attaques par rançongiciel dirigées contre le secteur de la santé auraient doublé au cours des cinq dernières années. En 2021, des pirates informatiques ont ainsi dérobé les données de plus de 147 000 patients par le biais du fournisseur de soins de santé Scripps Health, une attaque qui a coûté près de 113 millions de dollars à l’organisme.

Comment repérer les attaques par ingénierie sociale

Pour éviter d’être pris à ce type de piège, il convient d’être très prudents avec toute demande de contact non sollicitée. Chaque fois que le contenu d’un e-mail vous semble bizarre, que vous répondez à un appel émanant d’une personne que vous ne connaissez pas, posez-vous les questions suivantes afin de tenter de repérer d’éventuelles arnaques.

- Vous sentez-vous anxieux ? Avez-vous le sentiment d’être émotionnellement impliqué·e dans une situation ou un problème ? Ou avez-vous l’impression que vos émotions sont exacerbées, d’une manière ou d’une autre ?

L’objectif des auteurs d’ingénierie sociale est d’avoir une emprise sur les émotions de leurs victimes, afin de pouvoir les manipuler comme ils le souhaitent. - Le message émane-t-il d’une personne de confiance ou de quelqu’un que vous connaissez ?

Ce point peut être difficile à repérer, car beaucoup d’attaquants créent des adresses e-mails et des sites Internet qui semblent très réalistes. Pour éviter de tomber dans le piège, appelez en personne l’auteur du message ou l’organisme en question, ou tapez vous-même l’adresse du site Internet dans votre navigateur au lieu de cliquer sur les liens. - Certains détails du site Internet vous semblent-ils étranges ? Avez-vous l’impression qu’il n’a pas la même apparence que d’habitude ?

Si vous avez cliqué sur un lien ou avez été renvoyé vers un site Internet, essayez de repérer s’il y a quoi que ce soit qui vous semble anormal. Vous pouvez aussi saisir l’adresse dans votre navigateur pour comparer le site avec ce que vous avez sous les yeux. - L’offre qui vous est faite semble-t-elle trop belle pour être vraie ?

Vous avez peut-être sous les yeux une promesse de retour sur investissement, une belle opportunité de refinancement ou une offre plus avantageuse que celle dont vous bénéficiez. Si cela vous semble trop beau pour être vrai, c’est probablement parce que ce n’est pas vrai. Si vous recevez ces offres sans les avoir demandées, contactez directement l’entreprise dont elles sont censées émaner pour vérifier leur authenticité. - Votre interlocuteur est-il en mesure de prouver son identité ?

Si vous êtes contacté·e par une personne qui prétend être en danger ou avoir besoin d’aide, ou par une société avec laquelle vous travaillez, demandez-lui de prouver qu’elle est bien ce qu’elle affirme être. Pour ce faire, vous pouvez faire appel à une tierce personne qui vérifie l’identité de votre interlocuteur ou appeler vous-même l’entreprise.

Comment faire pour vous protéger de l’ingénierie sociale ?

Pour parvenir à ses fins, l’ingénierie sociale joue sur les relations humaines. L’objectif est de donner l’impression à la victime d’avoir un lien personnel avec l’attaquant ou de l’amener à faire confiance à l’autorité que son interlocuteur affirme incarner. Dans la mesure où les hackers changent constamment les règles du jeu et innovent en ajoutant de nouveaux facteurs dans leur mode d’action, il est de plus en plus difficile de reconnaître une attaque d’ingénierie sociale et, a fortiori, de s’en protéger. Il est pourtant possible de développer un certain nombre de bons réflexes qui éloigneront les auteurs d’ingénierie sociale.

En plus d’une vigilance de tous les instants, vous pouvez en effet prendre des mesures qui vous protégeront, telles que :

- Veiller à une utilisation responsable des réseaux sociaux. Réglez autant que possible les paramètres de confidentialité de votre profil pour préserver votre vie privée et ne publiez pas d’informations qui permettraient de vous identifier, telles que le nom de votre employeur ou votre lieu de travail. Soyez prudents et ne partagez pas d’informations pouvant être utilisées dans un mot de passe : noms de vos animaux, rue où vous habitiez quand vous étiez enfant, nom de votre école, etc.

- Ne jamais communiquer vos mots de passe, vos numéros de compte, ni aucune information sensible par téléphone ou par mail. Aucune banque ni institution officielle ne vous demandera de telles informations. Si vous n’êtes pas sûr·e, raccrochez ou fermez l’e-mail et rappelez directement l’organisme concerné.

- Être très prudents lorsque vous recevez des communications de personnes que vous ne connaissez pas. Si vous avez des doutes sur la personne qui vous contacte, il vaut mieux attendre au lieu de se précipiter. Essayez de la joindre vous-même en utilisant différents canaux fiables. Si vous remarquez quoi que ce soit de suspect, il vaut mieux s’abstenir de répondre, par mesure de sécurité.

- Avoir recours à une authentification multifacteur pour tous vos comptes. C’est-à-dire pour votre boîte mail, mais aussi pour tous les autres comptes qui offrent cette option. Ne communiquez jamais vos mots de passe pour accéder à ces comptes à qui que ce soit et ne les conservez pas, par écrit, dans un lieu, même physique, où on pourrait les trouver.

- Toujours utiliser des mots de passe solides et variés. N’utilisez pas le même mot de passe pour plusieurs plateformes et évitez les mots de passe faciles à deviner.

- Paramétrer votre Wi-Fi en réseau privé et le protéger par un mot de passe. Ne laissez pas des étrangers ou des voisins se connecter sur votre réseau. Si votre fournisseur d’accès Internet dispose d’un système de surveillance, soyez vigilant et bloquez tous les utilisateurs inconnus qui pourraient s’être connectés.

L’ingénierie sociale s’est généralisée : qu’est-ce que cela implique pour votre société ?

L’ingénierie sociale existe depuis des siècles, mais les attaquants ne cessent d’inventer de nouvelles méthodes pour tromper leurs cibles. Dès que l’une de leurs ruses cesse de fonctionner, ils en trouvent une autre. Et ces attaques se multiplient. Il faut que les employés sachent quelles sont les techniques de manipulation utilisées par les cybercriminels et comment déjouer leurs pièges. La formation et la sensibilisation à l’ingénierie sociale permettent de les maintenir en état d’alerte pour bloquer ces attaques.

Si les informations ci-dessus constituent un bon point de départ pour vous apprendre à vous protéger et à repérer ces tentatives, elles ne sont pas forcément suffisantes. Grâce au micro-apprentissage et aux simulations d’attaques personnalisées de SoSafe, vous pouvez améliorer votre réactivité en cas de menace et faire de vos collabourateurs une force vive pour défendre votre entreprise. Découvrez notre produit et franchissez une étape majeure dans la gestion de vos risques humains.