Social Engineering

Was ist Social Engineering?

Social Engineering bezeichnet im Bereich der Informationssicherheit verschiedene Betrugsmaschen, mit denen Einzelpersonen oder Hackergruppen versuchen, ihre Opfer durch emotionale Manipulation dazu zu bringen, persönliche Daten preiszugeben oder schädliche Inhalte anzuklicken.

Vor dem eigentlichen Angriff versuchen Cyberkriminelle durch Beobachtung, möglichst viel über ihre Opfer herauszufinden. Sie spionieren sie aus und sammeln Informationen, die ihnen später helfen, sie durch ein falsches Gefühl der Sicherheit hinters Licht zu führen. Eine beliebte Masche besteht darin vorzugeben, dass es einen Zwischenfall in einem der Konten ihres Opfers gab, und so Besorgnis bei der betroffenen Person auszulösen. In anderen Fällen versuchen sie, ihr Opfer durch eine vorab sorgfältig geplante Kontaktaufnahme – zum Beispiel indem sie vorgeben, sich verwählt zu haben – näher kennenzulernen und dessen Vertrauen zu gewinnen. Sobald das nötige Vertrauen aufgebaut ist, ist es oft ein Leichtes, das Opfer zum Klick auf einen Link oder zur Freigabe persönlicher Daten zu bewegen. Zu den geläufigsten Arten von Social-Engineering-Angriffen gehören Phishing, Whaling, Vishing und Scareware.

Social-Engineering-Methoden tragen maßgeblich zum Erfolg verschiedener Cyberangriffe bei. Sie machen sich menschliche Verhaltensmuster zunutze, um gezielt die Gefühle der Opfer zu manipulieren. Solche Methoden führen können deshalb unabhängig von technischen Schutzmaßnahmen zum Erfolg führen. Tatsächlich nutzen mehr als 82 Prozent aller Cyberangriffe den Menschen als Schwachstelle zu ihren Gunsten aus.

Social-Engineering-Angriffe erkennen: die wichtigsten Merkmale

Da es Social-Engineering-Angriffe in den unterschiedlichsten Formen gibt, ist es wichtig, einige wiederkehrende Merkmale zu kennen. Cyberkriminelle nutzen eine Reihe von Methoden und Grundprinzipien, mit denen sie menschliches Verhalten direkt beeinflussen und erhöhen damit die Wahrscheinlichkeit, dass ihre Opfer in die Falle tappen und die gewünschte Handlung ausführen. Indem wir also auf bestimmte Muster achten, können wir mögliche Angriffe identifizieren und abwehren.

Die Agentur der Europäischen Union für Cybersicherheit ENISA definiert die sechs Grundprinzipien von Social-Engineering-Angriffen wie folgt:

- Autorität: Angreifende geben sich als Person aus, die die Situation unter Kontrolle hat, indem sie ein gewisses Sachverständnis vorgeben. Zum Beispiel könnten sie sich in solchen Fällen als Repräsentant einer vertrauenswürdigen Einrichtung wie einer Bank ausgeben.

- Konsistenz: Cyberkriminelle beobachten die Verhaltensmuster ihrer Opfer und machen sich diese bei zukünftigen Angriffen zunutze. Angenommen, die Angreifenden wissen, dass ihre Zielperson stets zur selben Zeit zur Arbeit geht und das Gebäude immer über denselben Eingang betritt. Mit dieser Information könnten sie sich unter Umständen selbst Zugang zum Gebäude verschaffen, ohne sich ausweisen zu müssen. Sie folgen ihrem Opfer, geben vor, mit dem Zugangsprozedere vertraut zu sein, und betreten das Gebäude einfach gemeinsam mit ihrem Opfer.

- Sympathie: Die Angreifenden geben sich als jemand aus, mit dem sich das Opfer identifizieren kann, indem sie Gemeinsamkeiten vortäuschen und so ein falsches Gefühl von Vertrauen aufbauen. Ein Beispiel hierfür ist die Betrugsmasche „Pig Butchering“. Dabei werden Personen per Textnachricht, Social Media oder über eine Dating- oder Kommunikationsplattform kontaktiert. Wenn das Opfer nach einer einfachen Begrüßung antwortet, versuchen die Scammer, eine freundschaftliche Beziehung zu ihm aufzubauen. Das Ziel ist es, ihr Opfer letztlich davon zu überzeugen, in Krypto zu investieren, indem sie über die hohen Geldsummen prahlen, die sie angeblich selbst durch Kryptowährung verdient haben.

- Reziprozität wird eingesetzt, indem Angreifende ihrem Opfer etwas bieten, um dadurch bei ihm den Drang auszulösen, etwas zurückzugeben. Es liegt in der menschlichen Natur, sich über kleine Aufmerksamkeiten zu freuen. Wenn wir zum Beispiel im Restaurant zusammen mit der Rechnung eine kleine Aufmerksamkeit wie einen Keks erhalten, sind wir eher dazu geneigt, etwas mehr Trinkgeld zu geben. Dasselbe Prinzip wirkt bei Cyberangriffen: Die Angreifenden bieten ihren Opfern kostenlose Informationen oder tun ihnen einen vermeintlichen Gefallen, was die Zielperson wohlwollend stimmt. Diese sind dann eher geneigt, auf Forderungen oder Bitten einzugehen.

- Knappheit: Die Angreifenden setzen ihre Opfer durch ein Gefühl der Dringlichkeit unter Druck. Zum Beispiel geben sie an, dass etwas nur in begrenzter Menge oder für begrenzte Zeit erhältlich ist.

- Soziale Anerkennung: Es wird auf den (angeblichen) großen Erfolg anderer verwiesen und die Zielperson so dazu bewegt, dasselbe auch zu tun, um soziale Anerkennung zu erhalten.

Im IT-Bereich können in diesem Kontext auch folgende Methoden zum Einsatz kommen:

- Semantische Täuschung: Durch eine zweideutige oder missverständliche Ausdrucksweise, zum Beispiel in E-Mails, lösen die Angreifenden bewusst Verwirrung bei ihrer Zielperson aus.

- Emotionale Manipulation: Die Angreifenden rufen bei ihrem Opfer durch einen drohenden Verlust Ängste hervor, zum Beispiel indem sie sie glauben lassen, dass sie aus ihrem Konto ausgeloggt wurden und nur durch die Eingabe bestimmter Daten erneut darauf zugreifen können.

- Gefälschte Absenderadresse: Angreifende registrieren eine E-Mail-Adresse, die der echten Adresse sehr ähnlich ist, in der Hoffnung, dass ihre Opfer die Unterschiede nicht bemerken.

- Phishing-Link: Das Opfer wird überzeugt, dass es ein Problem gibt, das schnelles Handeln erfordert, um negative Folgen zu vermeiden. Dann wird die Zielperson dazu gebracht, auf einen schädlichen Link zu klicken und sensible Daten einzugeben, die die Angreifenden abschöpfen wollen.

Warum ist Social Engineering so gefährlich?

Unter den Betrugsmaschen, mit denen Privatpersonen und Organisationen ihres Geldes oder sensibler Daten beraubt werden sollen, ist Social Engineering eine der gefährlichsten. Social-Engineering-Angriffe werden immer ausgeklügelter und waren 2021 für Verluste in Höhe von 6,9 Milliarden US-Dollar verantwortlich. Ein Beispiel eines folgenreichen Angriffs war der Microsoft 365 Phishing-Scam. Dabei erhielten die Opfer eine E-Mail mit einem vermeintlichen Link zu einer Excel-Datei sowie einer Anmerkung bezüglich einer Kostenprüfung. Durch Klick auf den Link wurden die Opfer auf eine HTML-Seite weitergeleitet, die per Remote-JavaScript-Code ein Pop-up mit dem Hinweis erzeugte, dass das Opfer aus dessen Account ausgeloggt wurde und sich neu einloggen solle. Viele tappten blindlings in die Falle – da dem Abfragen der Daten bereits mehrere Schritte vorausgegangen waren, gingen sie davon aus, dass ein Scam zu diesem Zeitpunkt längst aufgedeckt worden wäre.

Cyberkriminelle investieren viel Zeit in die Beobachtung ihrer Zielpersonen und in die Einschätzung ihrer Verhaltensweisen – genau das macht Social Engineering so gefährlich. Diese Vorgehensweise wird auch als Spear-Phishing bezeichnet, da die Angreifenden hier eine bestimmte Person ins Visier nehmen, anstatt ihr „Netz großflächig auszuwerfen“. Den Angriffen kann eine monatelange Beobachtungsphase vorausgehen, in der möglichst umfangreiche Informationen über die Zielperson gesammelt werden. An die Informationen gelangen Kriminelle auf unterschiedlichstem Wege – mitunter durchsuchen sie sogar physische Abfälle, um vor dem Angriff mehr über ihre Opfer zu erfahren. Je höher die Position und je größer der Einfluss ihres Opfers, desto größer auch die Wahrscheinlichkeit, dass Cyberkriminelle Spear-Phishing-Methoden zu deren Manipulation anwenden.

Während die Angriffe früher lediglich per E-Mail ausgeführt wurden, werden heute andere Plattformen und Social-Media-Kanäle immer üblicher. Auch Apps wie Discord oder WhatsApp werden als Angriffskanal genutzt. Phishing lauert uns heute nahezu überall auf – selbst in scheinbar harmlosen Browser-Benachrichtigungen. Aufgrund der großen Vielfalt an Angriffsmethoden und -plattformen wird es immer schwieriger, einen Betrug zu erkennen und abzuwehren. Gleichzeitig ist künstliche Intelligenz (KI) für uns mittlerweile ein alltäglicher Begleiter. Doch auch Cyberkriminelle haben längst erkannt, dass sie diese Technologien für Social Engineering nutzen und ihre Gewinne so maximieren können. Durch KI-basierte Methoden, wie Voice Cloning, Deepfakes und automatisiertes Password-Guessing, aber auch generative KI-Tools wie ChatGPT schlagen Cyberangriffe immer größere Wellen. Weder Privatpersonen noch Unternehmen sind ausreichend darauf vorbereitet.

Der Lebenszyklus eines Social-Engineering-Angriffs

Social-Engineering-Angriffe laufen oft nach demselben Muster ab. In der Beobachtungsphase wird die Zielperson zunächst ausspioniert. Handelt es sich um einen Spear-Phishing-Angriff, so wird zunächst eine einzelne Zielperson bestimmt, über die möglichst viele Informationen gesammelt wird. Falls der Angriff auf eine Organisation erfolgen soll, wird stattdessen möglicherweise auch eine ganze Gruppe von Mitarbeitenden beobachtet. Basierend auf den täglichen Gewohnheiten und Verhaltensmustern der Zielperson, aber auch auf bevorzugten Social-Media-Kanälen, Passwörtern und genutzten Apps, wird letztendlich die beste Angriffsmethode gewählt.

Nach diesem Schritt beginnen die Angreifenden, ihre Opfer zu umgarnen. In der Infiltrationsphase wird Kontakt zur Zielperson aufgebaut. Die Angreifenden versuchen, ihre Aufmerksamkeit und ihr Vertrauen zu gewinnen und die Kontrolle zu übernehmen. Dazu geben sie sich als Autorität aus, zeigen Gemeinsamkeiten zu ihrem Opfer auf und versuchen dessen Gefühle gezielt zu manipulieren. Sobald das Opfer anbeißt, beginnt die nächste Phase.

Zu diesem Zeitpunkt ist der Betrug bereits im Gange. Die Angreifenden wickeln ihr Opfer immer enger ein, führen den Angriff aus und erreichen ihr eigentliches Ziel – das Abschöpfen von finanziellen Mitteln oder die Unterbrechung des Geschäftsbetriebs. Sobald der Angriff abgeschlossen ist, schließt sich der Kreis. Die Cyberkriminellen brechen den Kontakt zu ihrer Zielperson ab; idealerweise, ohne dass sich diese des Angriffs überhaupt bewusst war. Zudem werden Spuren der verwendeten Malware verdeckt, um eine Rückverfolgung unmöglich zu machen.

Ein Beispiel für einen Angriff, der nach diesem Schema ablief, ist der Angriff auf Cabarrus County im US-Bundesstaat North Carolina, bei dem sich Cyberkriminelle über 2,5 Millionen US-Dollar zu eigen machten. Zu jener Zeit finanzierte Cabarrus County den Bau einer neuen High School. Das wurde auch den Hackern bekannt, die daraufhin herausfanden, wie die Zahlung für das Projekt ablaufen sollte und wer dafür zuständig war. In einer Reihe von E-Mails forderten die Cyberkriminellen ihr Opfer im Namen des Auftragnehmers dazu auf, für die nächste Zahlung eine neue Bankverbindung zu nutzen. Nachdem die Zahlung auf das falsche Bankkonto erfolgt war, wurde das Geld über mehrere Konten weiter überwiesen, um mögliche Spuren zu verwischen. Der Betrug kam erst ans Licht, als der tatsächliche Auftragnehmer bezüglich einer fehlenden Zahlung nachhakte.

Social-Engineering-Taktiken

Social Engineering ist ein breiter Begriff, der verschiedene Angriffsmethoden umfasst. Einige von ihnen lassen sich in weitere Kategorien unterteilen oder weisen sehr ähnliche Bezeichnungen auf. Jede Betrugsmasche hat dabei ihre individuellen Eigenschaften und unterscheidet sich in ihrer Ausführung von anderen Methoden. Das sind einige der häufigsten Arten von Social-Engineering-Angriffen:

- Phishing: Phishing ist eine Betrugsmasche, bei der Cyberkriminelle – in den meisten Fällen per E-Mail, aber vermehrt auch über andere Kanäle – versuchen, Zugangsdaten, Bankinformationen oder andere sensible Daten zu stehlen.

- Whaling: Whaling ist eine gezieltere Form des Phishings, bei der eine hochrangige Führungskraft (mit mehr Rechten zur Freisetzung von Geldern oder sensiblen Daten) ins Visier genommen wird.

- Vishing: Vishing steht für Voice Phishing – eine Methode, die per Telefonanruf erfolgt. Dabei nutzen Angreifende verschiedene Manipulationstechniken, für die sie bei den Anrufen erhaltene persönliche Informationen einsetzen, um ihr Opfer zur Freigabe bestimmter Daten zu bewegen.

- Smishing: Smishing-Angriffe basieren auf Textnachrichten, in denen die Opfer dazu aufgefordert werden, eine Telefonnummer anzurufen oder einem speziellen Link zu folgen.

- Baiting: Beim Baiting wird das Opfer durch ein Geschenk zu einer Reaktion verleitet. Zum Beispiel stellen die Angreifenden den kostenlosen Download eines Songs oder Films in Aussicht, wenn das Opfer ein Konto erstellt oder auf einen Link klickt.

- Pretexting: Vor dem eigentlichen Angriff wird durch eine überzeugende Geschichte oder ein plausibles Szenario das Vertrauen der Zielperson erschlichen.

- Tailgating: Beim Tailgaiting verschaffen sich Kriminelle unbefugten Zugang zu einen physischen, meist durch Zugangscodes geschützten Bereich. Dazu werden Mitarbeitende des Unternehmens beim Betreten gezielt verfolgt und ausspioniert.

- Ransomware: Bei Ransomware handelt es sich um Schadsoftware, die Dateien oder ganze Systeme verschlüsselt und unzugänglich macht. Cyberkriminelle fordern die Zahlung von Lösegeld, bevor sie die Daten bzw. Systeme wieder freigeben.

- Dumpster Diving: Darunter versteht man das physische Durchsuchen des Mülls einer Person oder eines Unternehmens, um an sensible Daten wie Passwörter, Zugangscodes oder Telefonlisten zu gelangen.

- Quid pro Quo: Bei der Quid-pro-Quo-Methode bieten Cyberkriminelle ihrer Zielperson eine Gegenleistung, wie zum Beispiel technischen Support oder eine andere Dienstleistung, im Austausch gegen sensible Daten.

- Pop-up-Fenster: Über manipulierte Pop-up-Fenster warnen die Angreifenden ihr Opfer zum Beispiel vor angeblicher Ransomware im System. Das Pop-up-Fenster wird in manchen Fällen durch Malware erzeugt, in anderen Fällen über eine Website. Meistens enthält es einen Link zu einer manipulierten Website.

- Diversion Theft: Bei dieser Betrugsmasche wird das Opfer dazu gebracht, Informationen an eine vermeintlich vertrauenswürdige Quelle zu schicken. Dabei wird zunächst über eine manipulierte E-Mail ein falsches Gefühl von Vertrauen und Vertrautheit erzeugt.

- Scareware: Bei dieser Angriffsmethode geben Cyberkriminelle vor, einen Virus oder Malware auf dem Computer ihres Opfers entdeckt zu haben, und bringen sie so dazu, Malware herunterzuladen bzw. zu erwerben, die das Problem angeblich beheben soll.

Social-Engineering-Angriffe: Beispiele aus dem echten Leben

Social-Engineering-Angriffe können jeden treffen. Dabei wird das Opfer durch die verschiedensten Methoden zur Preisgabe sensibler Daten oder anderer Informationen bewegt. In manchen Fällen nehmen Cyberkriminelle eine Einzelperson, wie einen CEO oder eine andere hochrangige Persönlichkeit, ins Visier. In anderen Fällen ist man nur eine von vielen Personen, die wahllos Opfer eines großflächigen Angriffs werden.

Spear-Phishing-Angriffe in der Politik

Auch politische Parteien sind vor Cyberkriminellen nicht sicher, insbesondere wenn Wahlen bevorstehen. Indem sie sich Zugang zu sensiblen Daten verschaffen, können Kriminelle Wahlergebnisse gezielt manipulieren oder die erlangten Informationen zu einem hohen Preis verkaufen. Interessant für Cyberkriminelle sind zum Beispiel Informationen über eine Politikerin oder einen Politiker bzw. eine Wahlveranstaltung, die für die gegnerische Partei von Interesse sind. Ein solcher ernstzunehmender Social-Engineering-Angriff erfolgte während der US-Präsidentschaftswahl 2016. Durch Spear-Phishing verschafften sich Hacker Zugriff auf die E-Mail-Konten einiger Mitglieder der demokratischen Partei, indem sie sie mittels gefälschter E-Mail-Adressen dazu brachten, ihre Anmeldedaten zu ändern. So gelangten sie an sensible Informationen über die Clinton-Kampagne, die nicht für die Öffentlichkeit bestimmt waren.

Social-Media-Scams

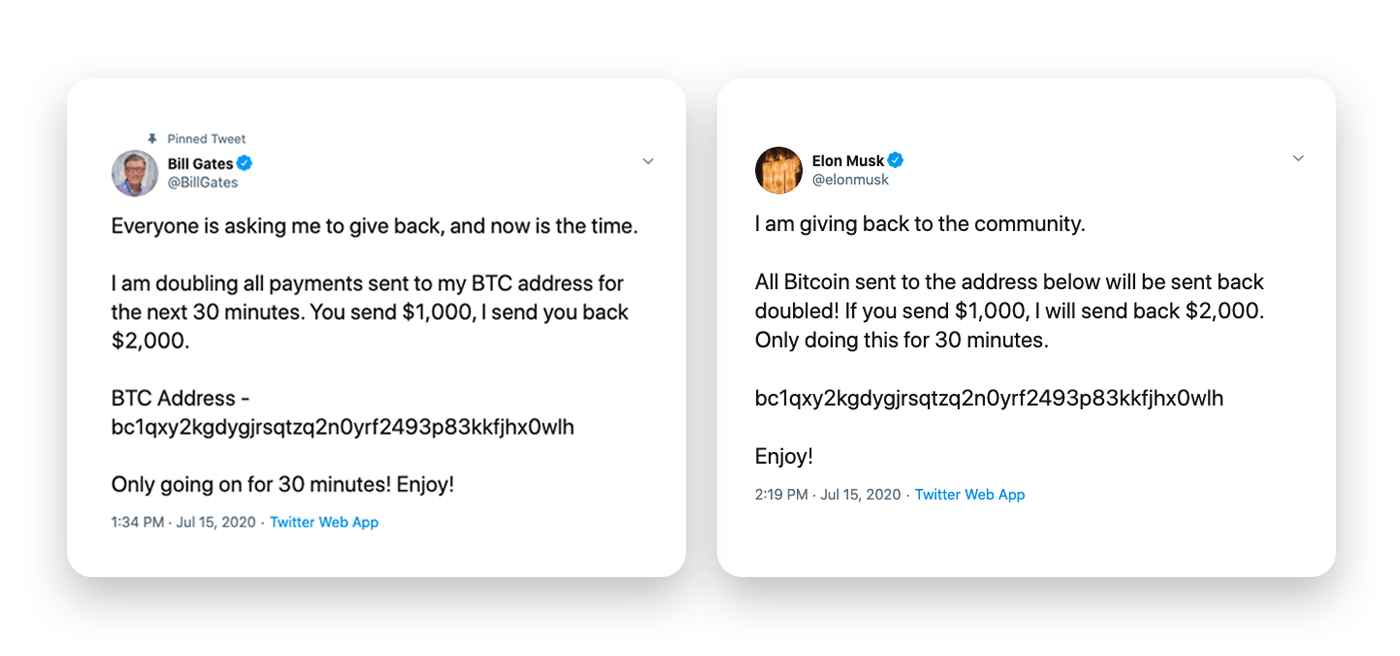

Die sozialen Medien sind ein Kanal, über den Cyberkriminelle viele Menschen auf einmal erreichen können. Besonders gefährlich sind Angriffe, bei denen Accounts von politisch aktiven oder prominenten Personen übernommen oder imitiert werden, die bereits eine große Followerschaft haben. Ein Beispiel für einen solchen Angriff war der Bitcoin-Scam von 2020 auf Twitter. Dabei gelangten Hacker an interne Daten von Twitter, die ihnen Zugriff auf mehr als 100 Konten verschafften, darunter die prominenter Personen sowie von Politikerinnen und Politikern. Neben dem Ziel, auf Direktnachrichten und darin enthaltene Informationen zuzugreifen, machten die Hacker sich zudem mehr als 121.000 US-Dollar in Bitcoin zu eigen, indem sie über vertrauenswürdige Accounts wie die von Bill Gates und Elon Musk zu Investitionen aufriefen.

Angriffe auf das Gesundheitswesen

Der Verkauf von Gesundheitsdaten ist für Cyberkriminelle ein lukratives Geschäft, da diese meist Sozialversicherungsnummern sowie Krankenversicherungs- und Gesundheitsdaten von Patienten umfassen. Wenn Cyberkriminelle Zugriff auf die Daten einer Webseite im Gesundheitswesen erlangen, können sie diese an Dritte, die von diesen Daten profitieren, weiterverkaufen. Bei solchen Angriffen kommt häufig auch Ransomware zum Einsatz, da es aufgrund lokaler Datenschutzvorschriften im Interesse des Opfers liegt, sensible Informationen zurückzuerlangen. Ransomware-Angriffe auf das Gesundheitswesen sind groß in Mode – Schätzungen zufolge hat sich die Zahl der Angriffe in den letzten fünf Jahren verdoppelt. Bei einem Hackerangriff auf Scripps Health wurden 2021 zum Beispiel Gesundheitsdaten von mehr als 147.000 Patienten gestohlen. Der Organisation entstand ein Schaden von knapp 113 Millionen US-Dollar.

So erkennen Sie einen Social-Engineering-Angriff

Um sich vor Social-Engineering-Angriffen zu schützen, ist es wichtig, sich der möglichen Vorgehensweisen der Cyberkriminellen bewusst zu sein. Bei unangeforderten E-Mails, SMS oder Telefonanrufen durch eine unbekannte Person können Sie mögliche Anzeichen für einen Scam erkennen, indem Sie innehalten und sich folgende Fragen stellen:

- Fühlen Sie sich in einer Situation ängstlich, unter Druck gesetzt oder sonst auf irgendeine Weise emotional aufgewühlt?

Social Engineers manipulieren gezielt die menschlichen Emotionen, um ihre Opfer zu einer bestimmten Handlung zu bewegen. - Stammt die Nachricht von einem legitimen Absender oder einer Ihnen bekannten Person?

Um einen möglichen Betrug zu vermeiden, rufen Sie die Person oder das Unternehmen an oder geben Sie die Website-Adresse von Hand im Browser ein, anstatt auf einen Link zu klicken. - Kommt Ihnen auf der Webseite etwas verdächtig oder anders als sonst vor?

Wenn Sie zum Beispiel über einen Link auf die Website weitergeleitet wurden, überprüfen Sie, ob Ihnen der Link verdächtig vorkommt. Um mögliche Unterschiede festzustellen, geben Sie die URL am besten von Hand ein. - Scheint das Angebot oder die Behauptung zu gut, um wahr zu sein?

Vielleicht wird Ihnen ein extrem hoher Gewinn geboten oder ein besserer Deal für ein Angebot, das Sie bereits nutzen. Scheint es zu gut, um wahr zu sein, dann ist es das wahrscheinlich auch. Falls Sie das Angebot nicht angefordert hatten, kontaktieren Sie die Organisation direkt, um es abzuklären. - Kann die Person ihre Identität nachweisen?

Wurden Sie von jemandem kontaktiert, der Ihre Hilfe benötigt oder bei einer Organisation angestellt ist, mit der Sie im Geschäft sind? Lassen Sie sich die Identität von einem Dritten bestätigen oder setzen Sie sich selbst direkt mit der Organisation in Verbindung.

Wie schütze ich mich vor Social Engineering?

Um zum Erfolg zu führen, ist Social Engineering auf eine menschliche Verbindung angewiesen. Die Angreifenden müssen eine Beziehung zu ihrem Opfer aufbauen oder es dazu bringen, sie als Autorität zu akzeptieren. Da Social Engineers ihre Methoden immer wieder variieren und neue Faktoren integrieren, die für die Zielperson schwer zu erkennen sind, kann der eigene Schutz zur Herausforderung werden. Dennoch gibt es einige Schritte, die Sie befolgen können, um zu vermeiden, dass Sie zum Opfer einer Betrugsmasche werden.

Öffnen Sie E-Mails stets mit einem prüfenden Auge, um mögliche Anzeichen eines Social-Engineering-Angriffs auszumachen. Darüber hinaus können Sie Ihre Sicherheit durch folgende Tipps steigern:

- Nutzen Sie soziale Medien mit Bedacht. Setzen Sie Ihr Profil, wenn möglich, auf privat und veröffentlichen Sie keine persönlichen Informationen oder den Namen Ihres Arbeitgebers. Teilen Sie Informationen, die gern in Kennwörtern verwendet werden, mit Bedacht; zum Beispiel Namen von Haustieren, Straßennamen aus der Kindheit und Namen von Schulen oder Wohnorten.

- Geben Sie niemals Passwörter, Kontonummern oder andere sensible Daten per E-Mail oder Telefon preis. Ihre Bank oder andere Einrichtungen würden solche Informationen nicht auf diesem Wege abfragen. Im Zweifelsfall schließen Sie die E-Mail bzw. legen Sie auf und rufen Sie selbst direkt bei der jeweiligen Institution an.

- Seien Sie bei Kontaktaufnahme durch Fremde vorsichtig. Wenn Sie Zweifel über die Vertrauenswürdigkeit einer Person haben, reagieren Sie nicht sofort. Versuchen Sie, die Person über andere sicherere Kanäle selbst zu kontaktieren. Im Verdachtsfall sind Sie auf der sicheren Seite, wenn Sie nicht antworten.

- Nutzen Sie für alle Konten und Accounts Multifaktor-Authentifizierung. Dazu gehören Ihre E-Mail-Konten sowie jede andere Art von Online-Account, die diese Option anbieten. Geben Sie Ihre Passwörter niemals weiter und halten Sie sie niemals schriftlich fest, auch nicht auf Papier.

- Verwenden Sie immer starke, unterschiedliche Passwörter. Nutzen Sie keine einfach zu erratenden Passwörter oder dasselbe Passwort für mehrere Accounts.

- Stellen Sie Ihr WLAN-Netzwerk auf privat und schützen Sie es mit einem Kennwort. Lassen Sie nicht zu, dass Fremde oder Ihre Nachbarn auf Ihr Netzwerk zugreifen. Wenn Ihr Internetanbieter eine Überwachungsfunktion bietet, behalten Sie diese im Blick und blockieren Sie Nutzerinnen und Nutzer, die Sie nicht kennen.

Social Engineering ist heute überall: Was bedeutet das für Ihre Organisation?

Social Engineering wird seit geraumer Zeit von Cyberkriminellen angewendet und dabei stetig auf neue, kreative Weise an ihre Ziele angepasst. Wenn eine Masche nicht mehr funktioniert, entwickeln sie eine neue. Und dabei werden sie immer trickreicher. Befähigen Sie Ihre Mitarbeitenden, damit sie die manipulativen Taktiken von Social Engineers erkennen und abwehren können. Durch gezielte Schulungen zu Social-Engineering-Methoden können Sie die Security Awareness und Aufmerksamkeit Ihres Teams steigern.

Während die hier genannten Informationen ein wichtiger Schritt sind, um verschiedene Betrugsmaschen zu erkennen und sich vor ihnen zu schützen, reicht das leider nicht immer aus. Das Cyber-Security-Training mit Gamification und die smarte Phishing-Simulation-Software von SoSafe reduzieren die Reaktionszeiten im Angriffsfall und helfen Ihren Mitarbeitenden, Online-Bedrohungen aktiv abzuwehren. Entdecken Sie unsere Produkte und machen Sie den nächsten Schritt zur Reduzierung der menschlichen Sicherheitsrisiken mit einer Human-Risk-Management-Platform in Ihrer Organisation.