Vishing

Was ist Vishing?

Vishing (auch Voice Phishing) ist eine Art von Social-Engineering-Angriff, bei dem Kriminelle versuchen, ihre Opfer per Telefonanruf zur Preisgabe sensibler Informationen zu verleiten. Hierzu nutzen sie verschiedene Manipulationstechniken, für die sie ihr Ziel zunächst ausspionieren, Identitäten fälschen oder persönliche Informationen sammeln, um so glaubwürdig wie möglich zu erscheinen.

Nachdem sie genügend Informationen gesammelt haben, nutzen die Angreiferinnen und Angreifer in der Regel Voice-over-IP-Dienste, kurz VoIP. Diese Form der Internettelefonie ermöglicht es ihnen, viele Anrufe auf einmal zu tätigen, ihre Spuren zu verwischen sowie die angezeigte Telefonnummer zu ändern.

Das Ziel der Angriffe reicht von der Sammlung sensibler Daten wie Passwörtern bis hin zum Abgreifen von Kreditkarteninformationen. Auch persönliche Daten wie Geschlecht, Vorname und Alter stehen im Fokus der Cyberangriffe, da Kriminelle mit diesen Online-Profile ihrer Opfer erstellen und diese für betrügerische Aktivitäten nutzen können.

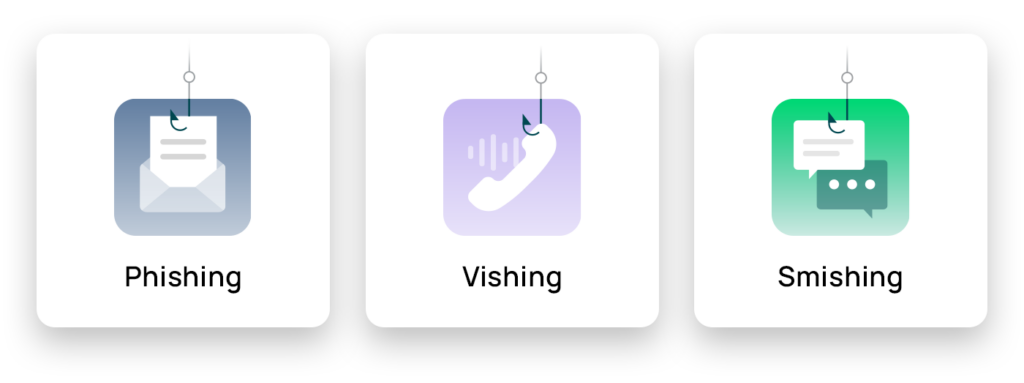

In den vergangenen Jahren zeigt sich eine beunruhigende Entwicklung: Vishing-Angriffe werden immer häufiger. Eine von Agari und PhishLabs durchgeführte Studie ergab, dass die Anzahl der versuchten Vishing-Angriffe von Anfang 2021 bis zum ersten Quartal 2022 um 550 Prozent zugenommen hat. Vishing ist jedoch längst nicht die einzige Methode, mit der Angreifende versuchen, ihre Opfer zu täuschen. Andere beliebte Arten solcher Social-Engineering-Angriffe sind Phishing und Smishing sowie Quishing.

Phishing, Vishing und Smishing: Was sind die Unterschiede?

Phishing, Vishing und Smishing unterscheiden sich in erster Linie durch die Art und Weise, wie Cyberkriminelle ihre Opfer kontaktieren. Während sich Phishing auf den Betrug per E-Mail fokussiert, werden Vishing-Angriffe per Telefon und Smishing-Angriffe per Textnachricht durchgeführt. Das Medium ist jedoch nicht der einzige Unterschied zwischen diesen Angriffen: Die Betrügerinnen und Betrüger entwickeln ihre Methoden ständig weiter und versuchen, das maximale Potenzial der jeweiligen Technologie auszuschöpfen. In einigen Fällen nutzen sie auch eine Kombination aus Phishing, Vishing und Smishing, um dem Opfer noch vertrauenswürdiger zu erscheinen.

Um sich vor diesen ausgeklügelten Angriffen zu schützen, ist es zunächst wichtig zu verstehen, wie sie derzeit zur Täuschung genutzt werden:

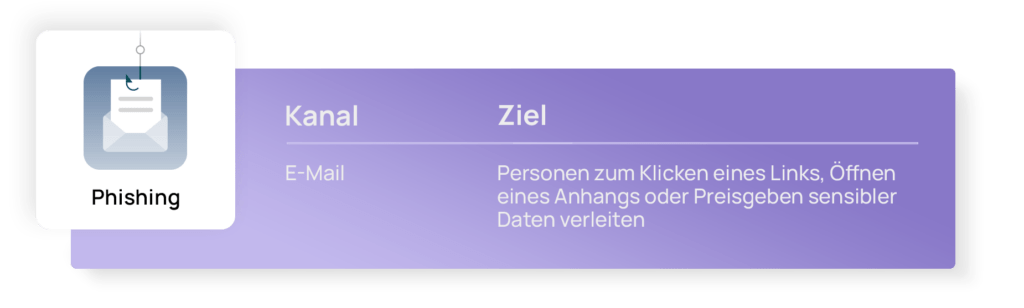

Phishing: Konventionelles Phishing per E-Mail

Phishing-Mails erreichen ihre Opfer sowohl im privaten als auch im beruflichen Kontext. Der Anlass und Inhalt dieser betrügerischen Nachrichten kann sich je nach Szenario stark voneinander unterscheiden. In den meisten Fällen werden die Empfängerinnen und Empfänger dazu verleitet, auf einen Link zu klicken, einen Anhang zu öffnen oder sensible Daten wie Kreditkartennummern oder Anmeldedaten preiszugeben. Phishing-Mails sind bei Cyberkriminellen so beliebt, weil sie leicht zu erstellen, kostenlos zu verschicken und dabei höchst effektiv sind. Tatsächlich werden täglich mehr als drei Milliarden Phishing-Mails verschickt.

Neben den herkömmlichen Phishing-Angriffen, bei denen die Zielperson zufällig in das Raster der Kriminellen fällt, gibt es auch das sogenannte Spear-Phishing. In diesem Fall wird das Opfer gezielt anvisiert. Die Kriminellen kundschaften so beispielsweise Gewohnheiten und Vorlieben ihres Opfers aus. Auf der Grundlage der gesammelten Daten verschicken sie dann maßgeschneiderte und persönliche E-Mails, um Zugang zu vertraulichen Daten zu erlangen.

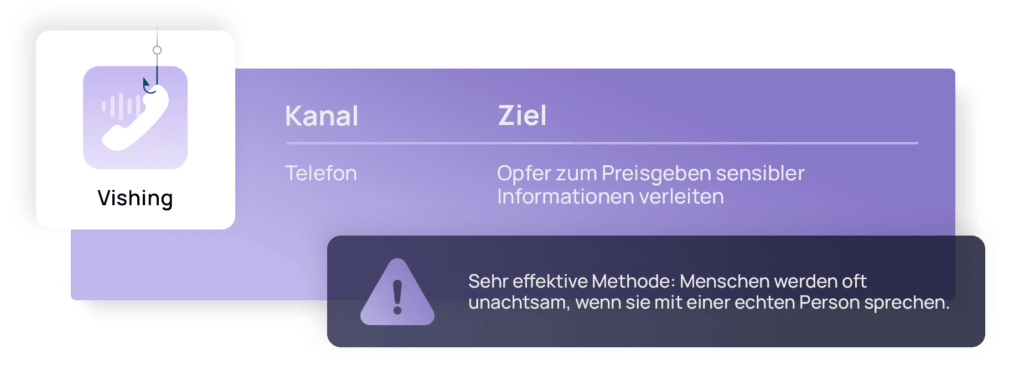

Vishing: Voice Phishing per Telefon

Im Gegensatz zum Phishing muss das Opfer von Vishing-Angriffen am Telefon aktiv Informationen preisgeben, anstatt nur auf einen betrügerischen Link zu klicken. Außerdem sind beim Vishing auf Seiten der Kriminellen nicht viele Hacking-Kenntnisse oder viel technologisches Wissen erforderlich. Allerdings müssen die Angreifenden die Opfer auch beim Einsatz von VoIP-Technologien einzeln anrufen – die Taktik ist so im Zweifel mit mehr Aufwand verbunden. Das Gefährliche an dieser Art des Social Engineering: Weil sie mit einer echten Person sprechen, sind Menschen beim Vishing unvorsichtiger, als wenn sie nur eine Nachricht erhalten würden.

Beim sogenannten Spear-Vishing werden einzelne Opfer sehr gezielt und personalisiert angesprochen. So kann es zum Beispiel sein, dass Angreifende bereits den Namen, die Adresse und andere persönliche Informationen der Zielperson kennen. Die Kriminellen werden so eher für jemanden gehalten, der wirklich Zugang zu einer Kontonummer oder anderen sensiblen Daten benötigt.

Smishing: Datenraub durch betrügerische Textnachrichten

Smishing-Angriffe basieren auf Textnachrichten, in denen die Opfer dazu aufgefordert werden, einem speziellen Link zu folgen, eine Telefonnummer anzurufen oder sensible Daten preiszugeben. Das SMS-Phishing kennt viele verschiedene Formen und Ausprägungen, ist im Vergleich zum konventionellen Phishing per E-Mail aber noch eher unbekannt. Aufgrund dieser fehlenden Sensibilisierung unter Handy-Usern ist der Betrug per SMS relativ gesehen häufiger erfolgreich.

Eine der beliebtesten Smishing-Methoden der Cyberkriminellen besteht darin, ihre ahnungslosen Opfer über eine angebliche Paketsendung zu informieren, um sie dann auf eine gefälschte Website zu locken. Aber das ist längst nicht die einzige Masche: Handynutzende sollten auch bei unerwarteten oder unaufgeforderten Urlaubsangeboten und Gewinnen wachsam sein. Der Pool an Betrugsmöglichkeiten ist nahezu unerschöpflich.

Social Engineering: Die Masche hinter dem Betrug

Ob Phishing, Smishing oder Vishing – bei all diesen Angriffen geht es in erster Linie um die Manipulation menschlicher Emotionen, auch bekannt als Social Engineering.

Um die gewünschten Verhaltensweisen bei ihren Opfern auszulösen und sie zu manipulieren, machen die Angreifenden sich deren Gefühle zunutze – unter anderem ihr Vertrauen. Um dieses zu erlangen, spionieren die Cyberkriminellen ihre Ziele aus und sammeln private Informationen, um glaubwürdiger zu erscheinen.

So täuschen Cyberkriminelle oft Identitäten vor und geben sich als Journalisten, Angestellte von Banken oder Beamte aus. Außerdem setzen sie ihre Opfer unter Zeitdruck, sodass diese in der Situation oft reflexartig und unüberlegt handeln, weil sie Angst vor möglichen Konsequenzen haben.

Aufgrund der zunehmenden Verbreitung von Künstlicher Intelligenz gibt es inzwischen Technologien, die diese Betrugsfälle noch realer erscheinen lassen. Eine davon ist das Voice-Cloning – sozusagen die nächste Generation der Vishing-Angriffe. Durch das künstliche Klonen von Stimmen können Cyberkriminelle die Stimmen von Mitarbeitenden und Führungspersonen, etwa in Behörden oder Organisationen, simulieren. 2021 konnten Cyberkriminelle per Telefon-Scam beispielsweise eine 90-jährige Dame aus Hongkong um über 26 Millionen Euro erleichtern.

Wer wird am häufigsten Ziel von Vishing-Angriffen?

Sowohl Privatpersonen als auch Angestellte oder Führungskräfte eines Unternehmens können Opfer von Vishing werden. Tatsächlich werden häufig ältere Menschen zum Ziel von Vishing-Angriffen, da die Betrügerinnen und Betrüger auf die vermeintlich geringere Technikaffinität ihrer Gesprächspartner setzen.

Das bekannteste Beispiel für Vishing ist der sogenannte “Enkeltrick”, bei dem die Angreifenden ältere Menschen anrufen und sich als Familienangehörige in finanzieller Notlage ausgeben, die dringend Unterstützung benötigen. Anschließend schicken sie einen “Bekannten” vorbei, um das geliehene Geld abzuholen.

Bei Angriffen auf Unternehmen sind die Täterinnen und Täter in der Regel sehr gut vorbereitet. Dazu recherchieren sie die Namen und Durchwahlnummern bestimmter Personen und kontaktieren diese mit einer auf den ersten Blick seriösen Anfrage. Auf diese Weise wurde Twitter im Sommer 2020 zum Ziel eines koordinierten Vishing-Angriffs, bei dem Kriminelle Mitarbeitende des technischen Supports und des Kundendienstes von Twitter anriefen. Die Anweisungen der Angreifenden waren einfach: “Sie müssen Ihr Passwort zurücksetzen”. Einige Mitarbeitende ließen sich täuschen und folgten den Anweisungen, sodass die Kriminellen an wertvolle Anmeldedaten wie Benutzernamen, Kennwörter und Codes für die Multifaktor-Authentifizierung gelangten.

Beispiele für Vishing

Beim Voice Phishing werden Angreifende immer kreativer und lassen sich neue Wege einfallen, um ihre Opfer zu täuschen. Hier sind einige der häufigsten Vishing-Maschen, vor denen Sie sich in Acht nehmen sollten:

Imitation von Bankangestellten

Bei diesem Betrug geben sich Anruferinnen bzw. Anrufer als Mitarbeitende der Bank des Opfers aus. Oft verwenden sie eine gefälschte Telefonnummer und Anrufer-ID, um vertrauenswürdig zu erscheinen. Die Masche ist oftmals die gleiche: Sie behaupten, das Konto des Opfers sei gefährdet und sie bräuchten deshalb eine sichere Zahlung oder die Kontodaten, um das Geld auf ein anderes scheinbar “sicheres Konto” zu überweisen.

In vielen Fällen nutzen die Kriminellen hierbei eine Kombination aus E-Mails und telefonischer Kontaktaufnahme mit ihrem Opfer. Falls Sie einen unerwarteten Anruf von “Ihrer Bank” erhalten, seien Sie besonders aufmerksam. Finanzinstitute werden Sie niemals auffordern, sensible Informationen wie Ihre Anmeldedaten per Telefon preiszugeben.

Romance Scam

Ein weiteres gängiges Beispiel für Vishing ist der Romance Scam (auch “Love Scam”) – die moderne Form des Heiratsschwindels. Diese Taktik ist kürzlich durch die Netflix-Serie “Tinder Swindler” weltweit bekannt geworden. In diesem Fall nutzen Kriminelle gefälschte Profile auf Dating-Webseiten, um ihre Opfer emotional zu manipulieren.

Um ihre Opfer zu Zahlungen oder zur Preisgabe sensibler Daten zu verleiten, bauen die Täterinnen und Täter über Tage und Wochen eine persönliche, vermeintlich romantische Beziehung zu den Opfern auf. Das Vertrauen ihrer Zielpersonen ergaunern sie sich mit allen Mitteln: So machen sie meist große Versprechungen oder gestehen ihren Opfern ihre Liebe, damit sie ihr Ziel erreichen.

Kredit- oder Investitionsangebote

Manchmal bieten Kriminelle ihren Opfern Kredit- und Investitionsangebote an, mit denen diese vermeintlich schnell ihre Schulden tilgen oder reich werden können. Sie alle klingen zu gut, um wahr zu sein – und das macht sie so gefährlich. Auch hier drängen die Angreifenden ihr Gegenüber zu dringendem Handeln, damit das Geschäft zustande kommt und nutzen die Gutgläubigkeit der Opfer aus.

Kranken- bzw. Sozialversicherungsbetrug

Cyberkriminelle tarnen sich auch gerne als Verantwortliche in Kranken- oder Sozialversicherungen, um Leistungen oder Geld zu stehlen. Ältere Personen, die oftmals isoliert leben und möglicherweise nicht auf dem Laufenden über Online-Betrugsmaschen sind, sind besonders anfällig für diese Art von Betrug.

Warum ist Vishing so gefährlich?

Vishing ist deshalb so gefährlich, weil es sich um eine Kombination aus technischer und emotionaler Manipulation handelt. Voice-over-IP-Dienste und soziale Netzwerke machen es den Kriminellen leicht, sich als eine andere Person auszugeben, zu tarnen oder das Vertrauen des Gesprächspartners zu gewinnen. Schon mit geringem Aufwand kann die Telefonnummer der Kriminellen so manipuliert werden, dass der wahre Ursprung des Anrufs verschleiert ist – und das Telefon ihres Opfers eine legitime Quelle anzeigt.

Leider ist Vishing für die Behörden nur schwer zu erkennen, vor allem wenn es über VoIP erfolgt. Und da die Ausübung von Vishing-Angriffen oft in andere Länder verlagert wird, sind die Strafverfolgungsbehörden des betroffenen Landes in vielen Fällen machtlos.

Die Folgen von Vishing-Angriffen sind weitreichend und können auch psychische Schäden nach sich ziehen. Angriffe auf Kredit- oder Debitkarten lassen sich oft einigermaßen schnell mit einer Sperrung der betroffenen Karte ausbügeln. Schwieriger kann das hingegen bei der Übernahme von E-Mail-Konten sein. Haben Kriminelle sich erst einmal Zugriff auf ein Konto verschafft, ist es für sie ein Leichtes, auch weitere Passwörter zu ändern und den digitalen Fußabdruck ihrer Opfer ernsthaft zu gefährden – eine extreme Stresssituation für die Betroffenen.

Wie erkenne ich Vishing-Angriffe?

Vishing-Angriffe können in vielen Formen auftreten. Bei den meisten Vishing-Anrufen versuchen die Täterinnen und Täter jedoch, die Menschen zu überrumpeln oder unterschwellig Druck aufzubauen, um an sensible Daten zu gelangen. Oft sind es psychologische Spiele, die darauf abzielen, den Empfänger oder die Empfängerin des Anrufs zu manipulieren, damit persönliche oder sensible Daten preisgegeben werden. Deshalb gaukeln die Kriminellen den Opfern oft vor, dass auf einem ihrer Konten verdächtige Aktivitäten stattgefunden haben oder dass sie Anspruch auf eine Steuerzahlung oder ein besonderes Angebot haben. Sie werden dann aufgefordert, eine bestimmte Telefonnummer anzurufen, um Informationen zu liefern, eine Kaution zu hinterlegen oder ihre Identität zu bestätigen.

Daher ist es wichtig zu wissen, wie Sie einen Vishing-Betrug erkennen. Die gute Nachricht: Einige simple Tipps können dabei helfen, betrügerische Anrufe zu enttarnen:

- Wenn die Person am anderen Ende der Leitung behauptet, eine Vertreterin oder ein Vertreter einer Behörde oder Verwaltung zu sein: Denken Sie daran, dass keine Bundesbehörde und kein vertrauenswürdiges Unternehmen Sie jemals kontaktieren wird, um nach privaten Daten zu fragen, es sei denn, Sie haben darum gebeten.

- Wenn die Person aufdringlich ist: Keine seriöse Anruferin und kein seriöser Anrufer wird Sie jemals dazu drängen, sensible Informationen preiszugeben. Kriminelle versuchen, Ihr Angstgefühl auszunutzen, indem sie mit Haftbefehlen und anderen Konsequenzen drohen. Seien Sie sich bewusst, dass jeder Vorgang Zeit braucht – auch bei Behörden und Ämtern.

- Wenn die Anruferin oder der Anrufer nach Ihren Daten fragt: Telefonate sind nicht der sicherste Weg, um sensible Daten abzugleichen oder miteinander in Kontakt zu treten – und das wissen auch die Behörden. Wichtige Angelegenheiten werden daher selten am Telefon geklärt.

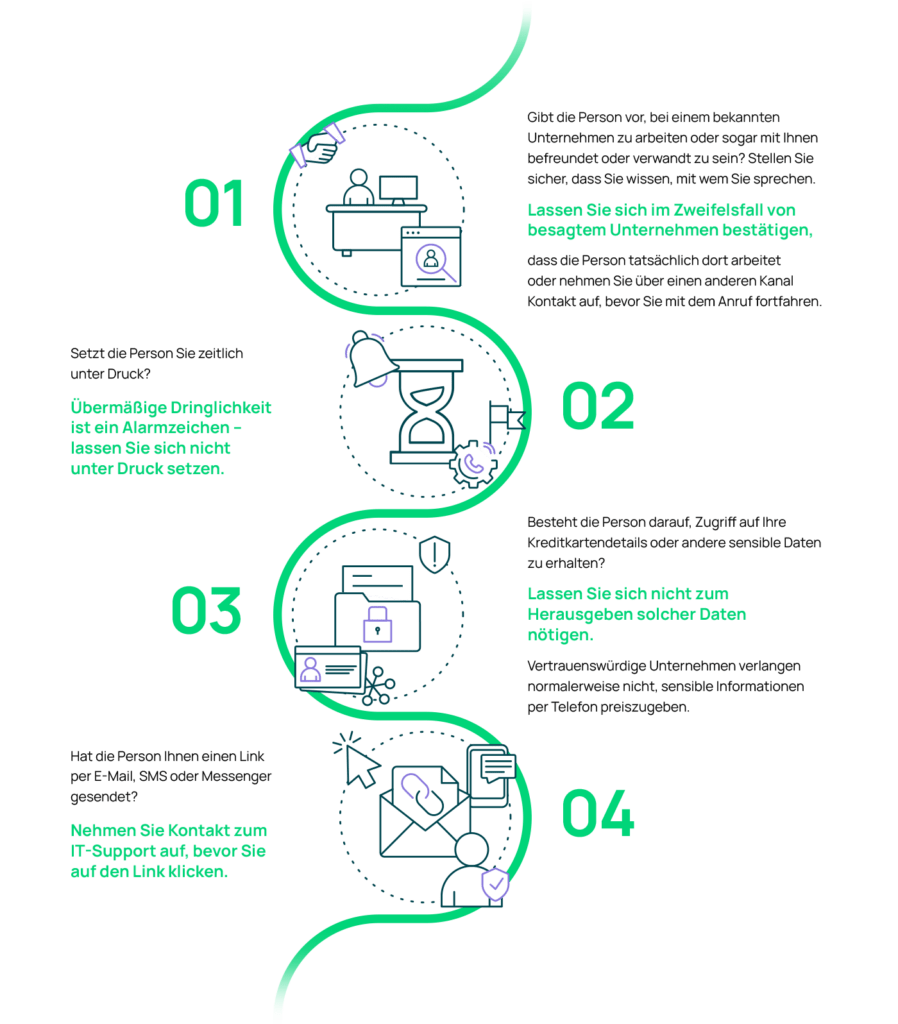

Die wichtigsten Punkte für das Erkennen von Vishing haben wir für Sie in einer Infografik zusammengefasst. Vorsicht ist besser als Nachsicht – also laden Sie sie herunter und teilen Sie die Grafik mit Ihrem Team und Ihren Angehörigen.

Wie schütze ich mich vor Vishing?

Um sich vor Vishing-Anrufen zu schützen, muss man sie zunächst als solche erkennen. Wenn Sie also verdächtige Anrufe kritisch hinterfragen, haben Sie einen ersten und wichtigen Schritt getan. Die folgenden Richtlinien helfen Ihnen, das Risiko eines Vishing-Angriffs weiter zu verringern:

- Seien Sie skeptisch und haben Sie ein gesundes Misstrauen bei unerwarteten Anrufen. Keine Behörde wird Sie unangemeldet kontaktieren. Wenn also eine fremde Person am Telefon nach sensiblen Daten fragt, sollten sofort die Alarmglocken läuten. Recherchieren Sie im Zweifelsfall auf der Website des betreffenden Unternehmens oder kontaktieren Sie die Person auf anderem Wege, um die Anfrage zu überprüfen.

- Nehmen Sie den Hörer nicht ab. Es kann verlockend sein, jeden Anruf anzunehmen, aber da Anrufer-IDs gefälscht werden können, lassen Sie die Anrufe einfach auf die Mailbox gehen. Hören Sie sich die Nachrichten an und entscheiden Sie dann, ob Sie die Person zurückrufen möchten oder nicht. Wenn es wirklich dringend ist, wird die Anruferin oder der Anrufer versuchen Sie auf einem anderen Weg zu kontaktieren.

- Legen Sie auf, wenn Sie der Person misstrauen. Sobald Sie den Verdacht haben, dass es sich um einen Vishing-Anruf handelt, sollten Sie sich nicht verpflichtet fühlen, ein höfliches Gespräch zu führen. Jede Information, selbst der bloße Klang Ihrer Stimme, kann von Kriminellen gegen Sie verwendet werden. Legen Sie einfach auf und blockieren Sie die Nummer.

Vishing auf dem Vormarsch: Wie können sich Unternehmen schützen?

Die Zahl der Cyberangriffe nimmt von Tag zu Tag zu und dank neuer KI-gestützter Technologien richten sie immer mehr Schaden an. Ein Drittel der im Rahmen der Human Risk Review 2022 befragten Sicherheitsverantwortlichen gab an, dass ihr Unternehmen oder Partnernetzwerk von einem Cyberangriff betroffen waren. Und obwohl mehr als 90 Prozent bestätigen, dass Security Awareness als Schutzmaßnahme sehr wichtig ist, ist ein Großteil von ihnen nicht ausreichend auf Cyber-Security-Risiken dieser Art vorbereitet.

Daher ist es für Unternehmen unerlässlich, das sichere Verhalten Ihrer Mitarbeitenden insgesamt zu fördern. Um bedrohliche Anrufe erkennen zu können, müssen Mitarbeitende sich der psychologischen Schwachstellen bewusst sein, auf die die meisten Angriffe abzielen. Aufklärung und Awareness Building sind die besten Mittel, um dies zu erreichen und Unternehmen vor Social-Engineering-Angriffen wie Vishing zu schützen.

Leider bieten auch die oben aufgeführten Tipps keinen 100-prozentigen Schutz vor Vishing. Das Cyber Security E-Learning von SoSafe kann deshalb spezifisch auf die Anforderungen Ihres Unternehmens zugeschnitten werden. So können Sie Ihr Team für potenziell gefährliche Voice-Phishing-Betrügereien sensibilisieren und die Mitglieder darin schulen, gelassener und umsichtiger auf diese zu reagieren. Erkunden Sie die SoSafe-Plattform, um zu erfahren, wie Sie die digitale Selbstverteidigung Ihres Unternehmens nachhaltig stärken können.