Social engineering

Wat is social engineering?

In de context van informatiebeveiliging is social engineering een breed begrip dat wordt gebruikt om de praktijk te beschrijven waarbij een persoon of groep probeert individuen te misleiden of te manipuleren om persoonlijke informatie te verstrekken of bepaalde handelingen uit te voeren, zoals het downloaden van malware.

Om hun slachtoffer te manipuleren, proberen cybercriminelen om meer over hun doelwitten te weten te komen. Ze houden hun slachtoffers in de gaten, verzamelen informatie over hen en proberen vervolgens een vals gevoel van veiligheid te creëren, waardoor slachtoffers hen vertrouwen. Dit kunnen ze doen door hun slachtoffers bijvoorbeeld het idee te geven dat er iets mis is met een van hun accounts. Of ze kunnen proberen het slachtoffer beter te leren kennen door een zorgvuldig geënsceneerde kennismaking waarbij ze beweren dat ze probeerden iemand anders te bereiken en een vergissing hebben gemaakt. Zodra er sprake is van een vals gevoel van vertrouwen, is het makkelijker om het doelwit ervan te overtuigen dingen te doen zoals op links klikken of persoonlijke informatie verstrekken. Voorbeelden van veelvoorkomende social engineering aanvallen zijn phishing, whaling, vishing en scareware.

Hoewel hackers verschillende stijlen hebben om hun doelwitten te benaderen, waarbij ze verschillende technieken toe kunnen passen, hebben ze allemaal één ding gemeen: ze weten dat hun slachtoffers mensen zijn en daarom vatbaar voor manipulatie. Het is een feit dat in meer dan 82 procent van de cyberaanvallen het menselijke element de sleutel tot succes is.

Hoe herken je een social engineering aanval: de belangrijkste kenmerken

Social engineering aanvallen zijn er in vele vormen. Dat maakt hen moeilijk te herkennen als je niet weet waar je op moet letten. De aanvallers maken gebruik van een reeks principes en kenmerken die menselijk gedrag beïnvloeden. Daarmee vergroten ze de kans dat hun slachtoffer doet wat zij willen. Je kunt hen echter voorblijven door alert te zijn op deze kenmerken die aanvallers proberen uit te buiten.

De meeste social engineering aanvallen bevatten verschillende kenmerken waaraan je een aanval kunt herkennen. ENISA, het Europees Agentschap voor Cyberbeveiliging, identificeert deze zes basiskenmerken:

- Autoriteit: de aanvaller probeert ervoor te zorgen dat hun doelwit hen ziet als iemand die de situatie begrijpt en dat begrip kan overbrengen. Ze kunnen zich bijvoorbeeld voordoen als een vertegenwoordiger van een vertrouwde bron zoals een bank.

- Gelijkenis: de aanvaller probeert een persoon te imiteren waarvan het doelwit zal denken dat die op hem lijkt. Hij kan proberen overeenkomsten met het doelwit te vinden, een vals gevoel van vertrouwen op te bouwen. Een voorbeeld is de “pig butcher oplichting“, waarbij fraudeurs mensen koud benaderen via sms-berichten of social media, datingsites en communicatieplatforms. Ze beginnen met een eenvoudige groet en als hun ontvanger reageert, laten ze het slachtoffer geloven dat deze een potentiële vriend heeft gevonden. Vervolgens pochen ze over de aanzienlijke hoeveelheid geld die ze hebben verdiend met cryptovaluta-investeringen en manipuleren ze hun slachtoffer om te investeren in hun zwendel.

- Schaarste: De aanvaller zorgt ervoor dat het doelwit het gevoel heeft snel te moeten handelen vanwege een tijdslimiet. Ze proberen hun slachtoffers bijvoorbeeld te laten geloven dat iets wat ze willen schaars is, of slechts voor een beperkte tijd beschikbaar.

- Sociale validatie: Cybercriminelen suggereren dat anderen de taak al succesvol hebben voltooid, zodat het doelwit zich comfortabeler voelt om deze zelf ook uit te voeren.

- Toewijding en consistentie: De aanvaller maakt gebruik van eerder vertoond gedrag om te profiteren van toekomstige acties van het slachtoffer omdat deze voorspelbaar zijn. Als je altijd op eenzelfde manier handelt, kan de aanvaller dit gebruiken om zijn volgende stap te bepalen. Neem een aanvaller die weet dat zijn slachtoffer altijd op een bepaalde tijd op zijn werk aankomt en dezelfde ingang en methode van toegang gebruikt. Hij kan deze informatie gebruiken om zelf te proberen toegang tot het gebouw te krijgen door zijn doelwit te volgen, kennis te tonen van het gebouw en de toegangsmethode en dan samen met het doelwit naar binnen te gaan, zonder dat hij hiervoor eigen middelen nodig heeft.

- Wederkerigheid: Wordt vaak gebruikt door iets aan het doelwit te geven, zodat deze het gevoel heeft iets terug te moeten geven. Mensen vinden het fijn om het gevoel te hebben dat ze iets extra’s hebben gekregen. Ze zijn bijvoorbeeld soms geneigd meer fooi geven in een restaurant als de ober hen iets kleins aanbiedt, zoals een gratis koekje bij hun rekening. Hetzelfde geldt voor cyberaanvallen: de hacker kan zijn slachtoffer informatie geven of doen alsof hij het slachtoffer een dienst bewijst. Dit maakt dat het slachtoffer ook iets terug wil doen.

In het IT-domein kunnen deze kenmerken ook specifieke karakteristieken hebben zoals:

- Gespoofd afzenderadres: Aanvallers registreren vaak een e-mailadres dat lijkt op een officieel adres en hopen dat de slachtoffers de spelfout niet opmerken.

- Phishing link: Zodra de e-mail het doelwit heeft misleid om te denken dat er iets mis is en dat ze snel moeten handelen om negatieve gevolgen te voorkomen, is het doel om de getroffen persoon te laten klikken op een frauduleuze link en de gevoelige informatie in te voeren waar de aanvaller naar op zoek is. Door een gevoel van autoriteit te gebruiken en zich voor te doen als een betrouwbare bron, hoopt de aanvaller een reactie van het doelwit te krijgen voordat deze stopt om na te denken.

- Semantische misleiding: De aanvaller gebruikt taal die het doelwit misleidt doordat hij een e-mail of gevraagde actie verkeerd interpreteert.

- Verhoogde emoties: De aanvaller probeert het doelwit te manipuleren met mogelijke verliezen. Een voorbeeld hiervan is je te laten geloven dat je bent buitengesloten van een account, tenzij je de benodigde informatie verstrekt.

Waarom is social engineering zo gevaarlijk?

Van alle oplichtingspraktijken die mensen en bedrijven geld en gevoelige informatie afhandig maken, is social engineering een van de gevaarlijkste omdat het gebaseerd is op basisprincipes van menselijk gedrag, inclusief de mogelijkheid van menselijke fouten.

Deze aanvallen worden steeds geavanceerder en waren in 2021 verantwoordelijk voor maar liefst $ 6,9 miljard aan verliezen. Een voorbeeld van een uiterst succesvolle, innovatieve aanval was de Microsoft 365-phishing zwendel. Bij deze aanval ontvingen doelwitten een e-mail met wat leek op een link naar een Excel-bestand en een opmerking over een kostenherziening. Wanneer er op de link werd geklikt, gingen de slachtoffers naar een HTML-site waar externe JavaScript-code werd gebruikt om een pop-up te creëren waarin het slachtoffer werd verteld dat hij was uitgelogd uit zijn account en hij werd gevraagd om opnieuw in te loggen. Omdat de aanval zoveel lagen en stappen had voordat het daadwerkelijke verzoek om informatie werd gedaan, trapten veel mensen in de opzet. Zij waren in de veronderstelling dat het eerder duidelijk zou zijn geworden dat het om oplichting ging – een doodnormale menselijke fout.

Omdat hackers bij social engineering de tijd nemen om hun doelwitten te begrijpen en hun gedrag te kunnen voorspellen, kan het extreem gevaarlijk zijn wanneer deze kennis tegen potentiële slachtoffers wordt ingezet. Deze techniek staat bekend als spear phishing, waarbij hackers hun aanvallen personaliseren voor één enkel slachtoffer in plaats van een breed net uit te werpen. De aanvallers kunnen maanden besteden aan het verzamelen van informatie over hun slachtoffers voordat ze overgaan tot de aanval. Ze verzamelen persoonlijke informatie uit vele verschillende bronnen – inclusief fysieke zoals afval – om hun doelwit beter te leren kennen voordat ze toeslaan. Hoe invloedrijker en belangrijker het slachtoffer, zoals de CEO van een bedrijf, hoe groter de kans dat hackers spear phishing-technieken toepassen om hem te manipuleren.

Terwijl aanvallen vroeger beperkt waren tot e-mail, gebruiken hackers nu andere platforms en social media. Cybercriminelen kunnen contact opnemen met hun slachtoffers via apps zoals Discord of WhatsApp. Sterker nog, phishing kan nu bijna overal in verborgen zijn, zelfs in ogenschijnlijk onschadelijke browsermeldingen. Omdat de aanvallen in zoveel verschillende vormen voorkomen, kan het lastiger zijn om ze te identificeren en te vermijden. Daarnaast dringt kunstmatige intelligentie (AI) geleidelijk door in ons dagelijks leven en cybercriminelen realiseerden zich al snel dat dit kan worden gebruikt voor sociale manipulatieaanvallen als een uitgelezen kans om hun winsten te maximaliseren. Het gebruik van stemkloning, deepfakes, raden van wachtwoorden met gebruikmaking van AI en generatieve AI-tools zoals ChatGPT, maakt de omvang van cyberaanvallen met de minuut groter. En dat terwijl het gemiddelde individu en organisatie hier nog lang niet op is voorbereid.

De levenscyclus van een social engineering aanval

Social engineering aanvallen volgen vaak eenzelfde patroon. Ze beginnen met het onderzoeken van het beoogde doelwit in de verkenningsfase. Bij spear phishing kunnen aanvallers één enkel persoon identificeren als hun slachtoffer en beginnen ze met het verzamelen van informatie. Of, als ze zich richten op een bedrijf of groep, kunnen ze informatie verzamelen over een groep werknemers die bij het bedrijf werkt. De verzamelde informatie kan dingen bevatten zoals dagelijkse gewoonten en gedragingen, veelgebruikte social media sites en wachtwoorden en apps. Al deze informatie helpt hen om de potentieel meest succesvolle aanvalsmethode voor het doelwit te bepalen.

Zodra deze fase is voltooid, zal de aanvaller proberen het beoogde slachtoffer te vangen. Tijdens deze valstrikfase benaderen ze het doelwit, proberen ze hun sympathieën of aandacht te krijgen en proberen ze de situatie te beheersen. Ze kunnen zich voordoen als een autoriteit, proberen gemeenschappelijke interesses te achterhalen, of een emotionele reactie uit te lokken. Zodra het doelwit heeft toegehapt, gaat de zwendel door naar de volgende fase.

Op dit punt is de zwendel in volle gang. De aanvaller breidt zijn controle over het doelwit uit, gaat over tot de aanval en bereikt zijn uiteindelijke doel. Dit kan zijn om geld weg te sluizen van het slachtoffer of het bedrijf te verstoren. Wanneer de aanval is voltooid, eindigt de cyclus. De aanvaller zal proberen de verbinding te verbreken, idealiter zonder dat het doelwit zich bewust is van wat er speelt. Ze kunnen elk spoor van gebruikte malware verwijderen en proberen hun sporen te verbergen zodat je hen niet kunt traceren.

Een voorbeeld van het verloop van deze levenscyclus is de aanval op Cabarrus County in North Carolina, waar hackers erin slaagden zich meer dan $2,5 miljoen aan overheidsfondsen toe te eigenen. De provincie was bezig met het financieren van de bouw van een nieuwe middelbare school – informatie die ter ore was gekomen van de hackers. Ze achterhaalden hoe het project werd betaald en wat de contactgegevens van de verantwoordelijken waren. De hackers stuurden een reeks e-mails waarin ze verzochten om de bankgegevens te wijzigen voor de volgende betaling. Zodra de betaling naar de valse rekening was overgemaakt, hebben de hackers het via een reeks andere rekeningen overgeboekt om hun spoor te verbergen. De zwendel werd pas ontdekt toen de echte aannemers het kantoor contacteerden over een ontbrekende betaling.

Social engineering technieken

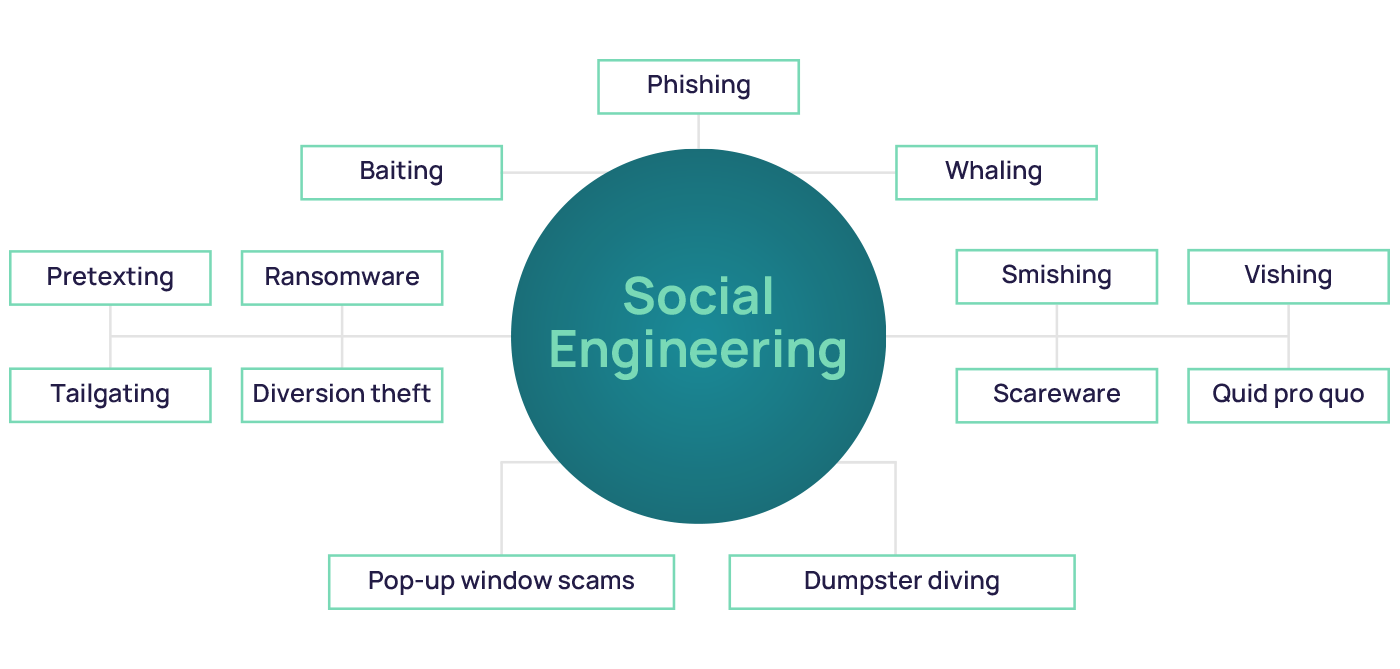

Social engineering is een breed begrip dat veel verschillende technieken omvat, waarbij sommige weer zijn opgedeeld in subcategorieën of vergelijkbare en gerelateerde namen hebben. Elk van deze technieken heeft specifieke kenmerken waarvan je op de hoogte moet zijn. Ze variëren in doelgroepen en hoe en wanneer ze worden uitgevoerd. De meest voorkomende aanvallen zijn onder meer:

- Baiting: Een aanval waarbij iets gratis wordt beloofd om het doelwit te verleiden om te reageren. Bijvoorbeeld een hacker die een gratis liedje of film download belooft in ruil voor het aanmaken van een account of het klikken op een link.

- Diversion theft: Bij deze aanvallen wordt het slachtoffer misleid om informatie te sturen naar een in zijn ogen betrouwbare bron. Dit wordt gedaan door een e-mail te spoofen of een vals gevoel van vertrouwen en bekendheid te creëren.

- Dumpster diving: Een methode die wordt gebruikt om gevoelige informatie zoals wachtwoorden, toegangscodes en telefoonlijsten te verzamelen door fysiek afval te doorzoeken.

- Phishing: Een oplichtingspraktijk waarbij cybercriminelen proberen toegangscredentials, bankgegevens of andere gevoelige gegevens te stelen. Dit gebeurt meestal via e-mail, hoewel er elke dag meer kanalen worden benut.

- Pop-up venster scams: Aanvallers creëren valse pop-ups, bijvoorbeeld met de mededeling aan het slachtoffer dat hun systeem is geïnfecteerd met ransomware. Soms komt de pop-up voort uit malware, in andere gevallen kan deze afkomstig zijn van een website. Ze bevatten vaak een link naar een vervalste website.

- Pretexting: De hacker bedenkt een verhaal of scenario voorafgaand aan de aanval dat geloofwaardig of plausibel zal klinken voor hun slachtoffer. Ze gebruiken dit scenario om hun slachtoffer te manipuleren en zo een vals gevoel van vertrouwen te creëren.

- Quid pro quo: Een manier om iets te verkrijgen in ruil voor iets anders. Een aanvaller kan bijvoorbeeld ‘technische ondersteuning’ aanbieden waarbij hij toegang krijgt tot gevoelige systemen.

- Ransomware: Malware die de bestanden of systemen van een slachtoffer onbruikbaar maakt, meestal door ze te versleutelen. Cybercriminelen eisen losgeld met de belofte de gegevens of het systeem vrij te geven.

- Scareware: Bij deze aanval wordt het slachtoffer verteld dat er virussen of malware op zijn computer zijn gedetecteerd en dat hij dit probleem op kan lossen door malware te downloaden (al dan niet tegen betaling).

- Smishing: Een phishing aanval uitgevoerd via sms-berichten. Het sms-bericht kan proberen het slachtoffer te overtuigen om een nummer te bellen of op een link in het sms-bericht te klikken.

- Tailgating: Een aanval die plaatsvindt op een fysiek beveiligde of met wachtwoord afgeschermde locatie. Zodra het slachtoffer is geïdentificeerd als onderdeel van een grote organisatie, proberen aanvallers de nietsvermoedende persoon naar binnen te volgen.

- Vishing: Een aanval uitgevoerd via de telefoon – oftewel spraak phishing. Vishing probeert slachtoffers te manipuleren door persoonlijke informatie te gebruiken die tijdens de gesprekken is verkregen, zodat hun doelwitten de gegevens waar ze naar op zoek zijn aan hen doorgeven.

- Whaling: Een nog specifiekere phishing aanval, meestal gericht op een senior leidinggevende die mogelijk gemachtigd is om meer geld of gevoeligere informatie vrij te geven.

Praktijkvoorbeelden van social engineering aanvallen

Social engineering aanvallen kunnen iedereen als doelwit hebben en ze kunnen op verschillende manieren worden vermomd om mensen de informatie afhandig te maken waar aanvallers naar op zoek zijn. Soms is het doelwit een CEO of belangrijk persoon binnen een bedrijf. Andere keren kunnen de slachtoffers simpelweg verstrikt raken in een breder net.

Politieke spear phishing aanvallen

Ook politieke partijen kunnen doelwit zijn van cybercriminelen, zeker in aanloop naar verkiezingen. Toegang hebben tot gevoelige informatie kan aanvallers in staat stellen om verkiezingsresultaten te manipuleren of de verzamelde informatie voor een extreem hoge prijs te verkopen. Zo kunnen ze bijvoorbeeld proberen gegevens te achterhalen over een politieke kandidaat of gebeurtenis die tegen die kandidaat kan worden gebruikt door hun tegenstander. Een voorbeeld van zo’n ernstige social engineering aanval vond plaats tijdens de Amerikaanse verkiezingen van 2016. Hackers gebruikten spear phishing aanvallen met mensen binnen de Democratische partij als doelwit. Met behulp van valse e-mails probeerden ze deze personen de wachtwoorden voor hun e-mail te laten wijzigen, waardoor de hackers toegang kregen. Op die manier konden ze vervolgens gevoelige informatie verzamelen over de Clintoncampagne die anders niet beschikbaar zou zijn geweest.

Oplichting via social media

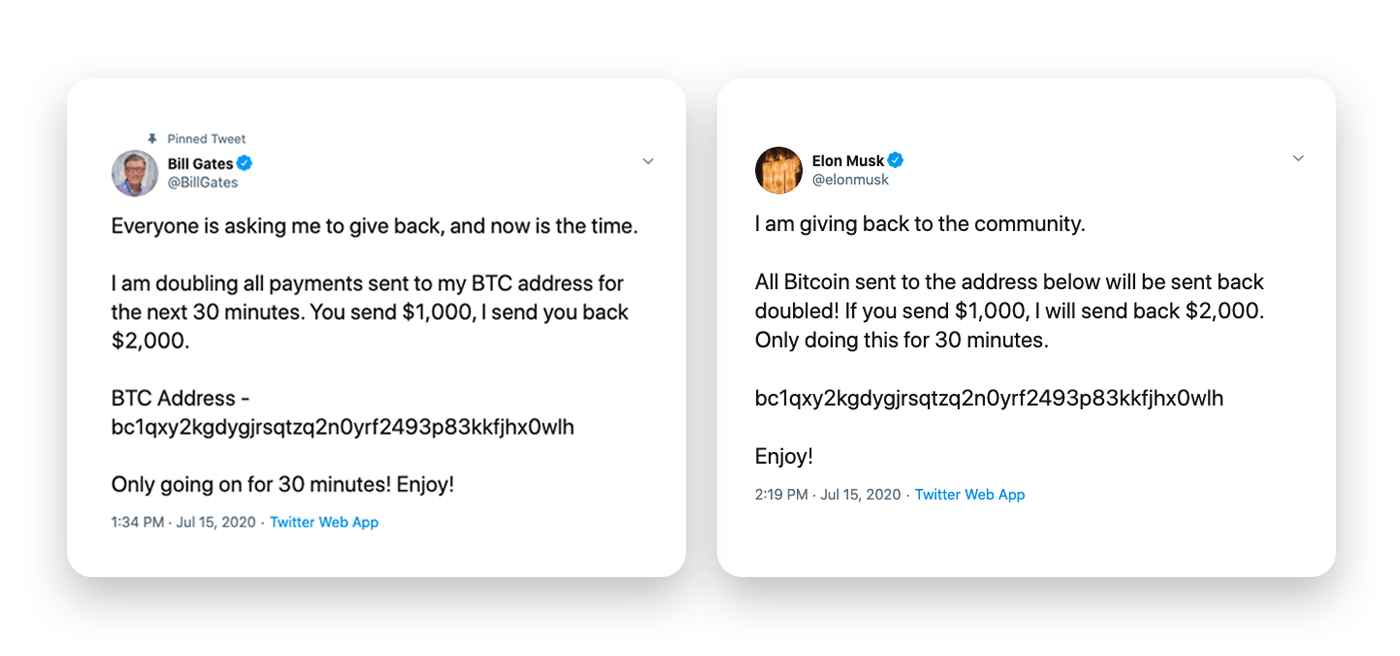

Social media is een van de kanalen die hackers gebruiken om grote aantallen mensen gelijktijdig te bereiken. Dit is bijzonder eenvoudig te doen als de hacker een account kan overnemen of imiteren dat al vertrouwen geniet onder gebruikers, zoals dat van een politicus of beroemdheid. Een voorbeeld van deze aanval was de Twitter-Bitcoin-zwendel in 2020. Hackers verkregen informatie vanuit Twitter waarmee ze meer dan 100 accounts konden imiteren, waaronder die van beroemdheden en politici. Het doel was om toegang te krijgen tot directe berichten en informatie, maar er werd ook voor meer dan $ 121.000 aan Bitcoins buitgemaakt door vertrouwde accounts, zoals die van Bill Gates en Elon Musk, te laten beweren dat een bescheiden investering zou resulteren in hogere rendementen.

Zorgfraude

De verkoop van gezondheidszorginformatie is zeer winstgevend voor hackers omdat het vaak gevoelige informatie bevat zoals sociale verzekeringsnummers, ziektekostenverzekeringen en de gezondheidstoestand van patiënten. Als een hacker grote hoeveelheden informatie van een zorgsite kan verkrijgen, kan hij deze verkopen aan een derde partij die deze gegevens op zijn beurt kan misbruiken. Hackers kunnen ook ransomware gebruiken, als ze inschatten dat het doelwit bereid is te betalen om die informatie terug te krijgen; bijvoorbeeld vanwege de privacywetten van hun land. Ransomware aanvallen in de gezondheidszorg komen zoveel voor, dat ze naar schatting in vijf jaar meer dan verdubbeld zijn. Een voorbeeld is toen hackers in 2021 gezondheidsinformatie van meer dan 147.000 patiënten stalen via Scripps Health, wat de organisatie bijna $ 113 miljoen kostte.

Hoe herken je social engineering aanvallen

Om te voorkomen dat je slachtoffer wordt, moet je argwanend zijn tegenover ongevraagde ontmoetingen met mogelijke oplichters. Elke keer dat je een e-mail opent, een vreemd bericht leest, of een telefoontje aanneemt van iemand die je niet kent, stel jezelf de volgende vragen om te kijken of het mogelijk gaat om oplichting.

- Voel je je ongemakkelijk of emotioneel betrokken bij een situatie of verhaal, of ben je op welke manier dan ook emotioneler dan normaal? Dan kan het zijn dat social ingenieurs proberen in te spelen op je emoties om je te manipuleren om te doen wat zij willen.

- Kwam het bericht van een legitieme afzender of iemand die je kent? Dit kan moeilijk te herkennen zijn omdat veel aanvallers e-mails en valse webpagina’s maken die zeer overtuigend zijn. Om niet voor een dergelijke oplichting te vallen, bel de persoon of instelling direct op of typ het websiteadres in je browser in plaats van te klikken op een link.

- Heeft de website vreemde details of ziet deze er anders uit dan je je herinnert? Als je op een link hebt geklikt of naar een website bent gestuurd, probeer dan te zien je iets vreemds kunt ontdekken. Je kunt altijd het adres zelf intypen om te vergelijken als je denkt dat er iets niet klopt.

- Lijkt het aanbod of de bewering die wordt gedaan te mooi om waar te zijn? Of het nu een belofte is van rendement op een investering, een goede optie om te herfinancieren of je een betere deal kunt krijgen voor een bestaande account. Als het te mooi lijkt om waar te zijn, is dat waarschijnlijk ook zo. Krijg je deze deals ongevraagd aangeboden? Neem dan rechtstreeks contact op met de organisatie die als afzender staat vermeld.

- Kan de persoon zijn identiteit bewijzen? Als de personen die contact met je opnemen beweren kwetsbaar te zijn en hulp nodig te hebben of zeggen bij een organisatie te werken waar je zaken mee doet, laat hen hun identiteit bevestigen. Je kunt de identiteit ook door een derde partij laten verifiëren of zelf direct contact opnemen met de (zogenaamde) afzender.

Hoe kun je jezelf tegen social engineering beschermen?

Social engineering is afhankelijk van een menselijke connectie om succesvol te zijn. Hackers hebben een slachtoffer nodig om zich persoonlijk mee te verbinden of om te vertrouwen op het gevoel van autoriteit dat de hacker probeert te creëren. En omdat social ingenieurs hun tactieken voortdurend kunnen veranderen en extra factoren kunnen toevoegen die het moeilijker maken voor hun slachtoffers om ze te herkennen, lijkt het misschien moeilijk om jezelf hiertegen te beschermen. Er zijn echter mogelijkheden om het cybercriminelen lastig te maken, waardoor ze teveel moeite moeten doen om jou tot een van hun doelwitten te maken en daar vanaf zien.

Naast het waakzaam blijven voor eerder genoemde kenmerken van een social engineering aanval, zijn er nog verschillende andere dingen die je kunt doen om jezelf te beschermen. Onder andere:

- verantwoordelijk gebruikmaken van social media. Maak je instellingen altijd privé waar mogelijk en bespreek geen herleidbare informatie, waaronder de naam van je werkplek of werkgever. Wees voorzichtig met het delen van informatie die gebruikt kan worden bij het maken van een wachtwoord, zoals huisdierennamen, straatnamen uit je kindertijd en schoolnamen en -locaties.

- nooit je wachtwoorden, rekeningnummers of andere gevoelige informatie delen via e-mail of per telefoon. Een bank of andere instelling die contact met je opneemt, zal deze informatie niet opvragen. Bij twijfel, hang op of sluit de e-mail en bel de instelling rechtstreeks.

- voorzichtig zijn met communicatie van mensen die je niet kent. Als je niet zeker bent over de persoon die contact met je opneemt, kun je beter even wachten in plaats van onmiddellijk gaan handelen. Probeer zelf contact op te nemen via verschillende – en meer betrouwbare – kanalen. Als iets verdacht lijkt, kun je er het beste voor kiezen om niet te reageren.

- multifactorauthenticatie gebruiken voor al je accounts. In elk geval voor je e-mail en elk ander account dat deze optie biedt. Deel nooit je wachtwoorden voor deze accounts met iemand en noteer ze niet op een plek waar ze kunnen worden gevonden, zelfs niet fysiek.

- altijd sterke wachtwoorden gebruiken en hiermee variëren. Gebruik niet hetzelfde wachtwoord op meerdere sites of wachtwoorden die gemakkelijk te raden zijn.

- je Wifi-netwerk instellen op privé en het beveiligen met een wachtwoord. Laat geen vreemden of buren toe op je netwerk. Als je internetprovider monitoring heeft, blijf dan alert en blokkeer alle gebruikers die je niet kent die mogelijk toegang hebben gekregen.

Social engineering is mainstream geworden: wat betekent dit voor je organisatie?

Social engineering bestaat al eeuwenlang en aanvallers vinden voortdurend nieuwe en creatieve manieren om hun doelen te bereiken. Wanneer een truc niet meer werkt, schakelen ze over om hun slachtoffers een stap voor te blijven. En dit soort aanvallen neemt toe. Medewerkers moeten weten hoe ze kunnen voorkomen dat ze vallen voor de manipulatieve technieken van social ingenieurs. Informatie over en training op het gebied van social engineeringstechnieken en bewustzijn helpen mensen om alert te zijn en deze aanvallen op tijd te stoppen.

Hoewel de bovenstaande informatie een goed startpunt is om jezelf te beschermen en deze aanvallen te kunnen identificeren, is het in veel gevallen niet genoeg. SoSafe’s gegamificeerd microleren en slimme aanval simulaties kunnen de responstijd op dreigingen verminderen door medewerkers op te leiden tot actieve verdedigers van je organisatie. Maak kennis met de mogelijkheden van onze oplossingen en zet weer een stap in het beter managen van het menselijke risico in jouw organisatie.