Phishing

Was ist Phishing?

Phishing ist eine Betrugsmasche, bei der Cyberkriminelle – in den meisten Fällen per E-Mail – versuchen, Zugangsdaten, Bankinformationen oder andere sensible Daten zu stehlen. Der Versand von Phishing-Mails ist bei Angreifenden besonders beliebt, weil die E-Mail-Adressen ihrer Opfer oft leicht zu beschaffen sind und der Versand komplett kostenlos erfolgt. Die Kriminellen verfügen dabei über eine Reihe von Möglichkeiten, um an die Kontaktdaten zu gelangen. Zu den gängigsten Methoden gehören das Auslesen von Webseiten, Mailinglisten, Internetforen und Social-Media-Plattformen, der Kauf der Daten von Drittanbietern im Darknet und die automatische Generierung neuer E-Mail-Adressen.

Die Attacken können sowohl im privaten Leben als auch am Arbeitsplatz erfolgen und laufen fast immer nach dem gleichen Schema ab: Die Cyberkriminellen verschicken gefälschte Nachrichten, in denen sie sich als vertrauenswürdige Personen oder Organisationen ausgeben. Dabei nutzen sie die Emotionen der Zielperson, um ein Gefühl von Dringlichkeit zu erzeugen und das kritische Hinterfragen der Nachricht zu unterdrücken, zum Beispiel durch eine dringende Warnung oder die Aussicht auf einen außergewöhnlichen Gewinn. Diese Technik, Menschen durch psychologische Manipulation zu bestimmten Handlungen oder zur Preisgabe vertraulicher Informationen zu bringen, nennt sich Social Engineering.

Neben dem klassischen E-Mail-Phishing existieren noch weitere solcher Social-Engineering-Methoden, die unter dem Oberbegriff Phishing zusammengefasst werden. Vishing (abgeleitet von Voice-Phishing) beschreibt das Abfischen sensibler Daten per Telefonanruf oder per Mailbox. Beim Smishing (oder SMS-Phishing) handelt es sich um das Versenden von betrügerischen Kurznachrichten, die Nutzerinnen und Nutzer zum Zugriff auf bösartige Webseiten über ihr Smartphone bewegen sollen.

Ob Phishing, Vishing oder Smishing – das Ziel der Angreifenden besteht immer darin, die erbeuteten Daten zu Geld zu machen. Gerade Unternehmen kann eine erfolgreiche Attacke teuer zu stehen kommen. Laut IBM kostet ein Cyberangriff bzw. Datenvorfall ein Unternehmen im Durchschnitt vier Millionen US-Dollar, im Einzelfall können die Kosten aber deutlich darüber liegen.

Ein Rückblick: Wie hat Phishing angefangen?

Phishing ist einer der vielen neuen Begriffe aus den Bereichen der Digitalisierung und Informationssicherheit, die in den letzten Jahren ihren Weg in den allgemeinen Sprachgebrauch gefunden haben. Der Begriff Phishing stammt aus der Hackerszene, für seinen Ursprung gibt es verschiedene Erklärungen. Eine besagt, dass sich das Kunstwort aus den Bestandteilen fishing und phreaking zusammensetzt. Es beschreibt die Verwendung von Ködern, in diesem Fall gefälschte E-Mails oder Websites, um nach sensiblen Informationen zu “fischen”. Die ph-Schreibweise ist der Hackersprache entnommen; Hacker wurden ursprünglich als Phreaks bezeichnet. Eine andere Herleitung legt nahe, dass der Begriff eine Kombination der Wörter password und fishing ist.

Einer der ersten modernen Phishing-Betrüge ereignete sich Mitte der Neunzigerjahre. Damals war der US-Konzern America Online (AOL) der führende Internetanbieter: Millionen Menschen nutzen die Dienste täglich und versendeten Milliarden von Nachrichten. Die enorme Popularität zog unweigerlich auch Kriminelle an. Als die ersten „Phisher“ gelten die Hacker der sogenannten „Warez Community“, eine Gruppe von Cyberkriminellen, die AOL-Dienste zur Kommunikation nutzte. Die Mitglieder gaben sich in E-Mails und Instant Messaging als AOL-Mitarbeitende aus und stahlen auf diese Weise Passwörter und weitere persönliche Daten der Nutzerinnen und Nutzer.

Im Anschluss daran generierten die Hacker mit Hilfe der erbeuteten Daten und einem selbst entwickelten Algorithmus zufällige Kreditkartennummern. Ihnen gelangen zwar nur wenige Zufallstreffer, aber diese reichten aus, um bei den Betroffenen großen Schaden anzurichten. Mit den Kreditkartennummern eröffneten sie neue AOL-Konten, die sie für verschiedene betrügerische Aktivitäten verwendeten, zum Beispiel zum Versenden von Spam an andere Mitglieder. AOL setzte der Betrugsmasche mit der Aktualisierung seiner Sicherheitsmaßnahmen im Jahr 1995 schließlich vermeintlich ein Ende.

Imitationsangriffe – die bevorzugte Angriffsmethode

Gestoppt wurden Phishing-Attacken durch das Sicherheitsupdate von AOL allerdings nicht – im Gegenteil. Der Erfolg, den die Angreifenden mit relativ simplen Mitteln hatten, führte zu zahreichen Nachahmern. Die Kriminellen verlegten sich auf Imitationsangriffe, eine neue Art des Betrugs, bei der sie sich in Sofortnachrichten und E-Mails als vertrauenswürdige Organisationen ausgaben. Der Vorteil derartiger Social-Engineering-Techniken bestand vor allem darin, dass die Manipulation der Nutzenden mehr Erfolg versprach und nicht durch technische Sicherheitsmaßnahmen verhindert werden konnte. Die Methode ist heute immer noch weit verbreitet. Die Nutzenden werden dabei in Nachrichten dazu aufgefordert, Konten zu verifizieren oder Rechnungsdaten zu bestätigen. Da diese Art des Betrugs damals noch vergleichsweise neu war, fielen die User in den meisten Fällen auf die Täuschung herein. AOL sah sich schließlich gezwungen, Warnhinweise in seine E-Mail- und Instant-Messenger-Dienste einzubauen, um die Nutzerinnen und Nutzer davon abzuhalten, sensible Daten auf diese Weise weiterzugeben.

Angriffe auf Online-Handel und Zahlungsdienstleister

Mit dem Aufkommen des E-Commerce nahmen die Hacker verstärkt auch Kundinnen und Kunden des elektronischen Handels und von Online-Zahlungssystemen ins Visier. Bis 2003 registrierten Hacker mehrere Domains, die den Namen beliebter Websites wie eBay und PayPal ähnelten, und schickten gefälschte E-Mails an die Kunden der Unternehmen. Die Phishing-Nachrichten sollten die Empfängerinnen und Empfänger zur Angabe von Kreditkartendaten und anderen persönlichen Informationen verleiten. In der Folge weiteten die Kriminellen ihre Attacken auf Banken, Unternehmen und deren Kunden aus. Zu den Hauptwaffen gehörte die Verwendung von manipulierten Pop-up-Fenstern mit Loginmasken, über die sensible Informationen von ahnungslosen Usern abgriffen wurden.

Was ist der Unterschied zwischen Phishing, Spear-Phishing und Whaling?

Mittlerweile haben Cyberkriminelle eine Reihe von Betrugstechniken entwickelt, die unter dem Oberbegriff Phishing zusammengefasst werden. Dabei stehen ihnen eine Reihe verschiedener Möglichkeiten zu Verfügung, um Viren, Trojaner und Würmer zu verbreiten. Die Cyberangriffe treten in jeder Form und Größe auf und können sowohl Tausende Empfängerinnen und Empfänger gleichzeitig als auch einzelne Personen zum Ziel haben. Um sich effektiv vor Angriffen zu schützen, ist es wichtig, den Unterschied zwischen Massen-Phishing, Spear-Phishing und Whaling zu kennen – den am häufigsten auftretenden Arten von Phishing-Attacken.

Massen-Phishing

Massen-Phishing ist der Versand betrügerischer E-Mails an möglichst viele Empfängerinnen und Empfänger. Cyberkriminelle verwenden die Angriffsmethode sehr häufig, weil sie schnell, einfach und günstig ist. In der Hoffnung, dass möglichst viele Personen auf den Betrug hereinfallen, senden die Kriminellen das immer gleich konstruierte Format wahllos an eine Reihe von Zielpersonen. Die Nachrichten sind nicht personalisiert und können sich sowohl an Privatpersonen als auch an Mitarbeitende eines Unternehmens richten.

Spear-Phishing

Spear-Phishing ist die Bezeichnung für einen besonders ausgeklügelten und personalisierten Cyberangriff. Im Gegensatz zum Massen-Phishing, das jeden treffen kann, der zufällig ins Raster des Angreifenden fällt, werden die Empfängerinnen und Empfänger beim Spear-Phishing vorher gezielt ausgesucht und in manchen Fällen über Monate ausspioniert. Dafür recherchieren die Angreifenden beispielsweise personenbezogene Daten wie Vorname, Nachname, Geburtsdatum, Wohnort, Straße, Hobbys und persönliche Vorlieben sowie Informationen über Familienmitglieder, Freundinnen und Freunde und Geschäftspartner. Spear-Phishing-Nachrichten wirken in den meisten Fällen überzeugender, weil sie Insiderwissen enthalten und auf die Persönlichkeit des Opfers zugeschnitten sind – eine gefährliche Mischung.

Whaling

Wenn Spear-Phishing eine spezielle Form des Phishings ist, ist Whaling eine besondere Form des Spear-Phishings. Auch beim Whaling richtet sich der Angriff gegen eine einzelne Person. Der Unterschied besteht darin, dass eine hochrangige Führungskraft ins Visier genommen wird, zum Beispiel der oder die CEO oder CFO eines Unternehmens. Genauso wie Spear-Phishing erfordern auch Whaling-Attacken intensive, manchmal monatelange Vorbereitung. Aus diesem Grund sind sie in der Regel raffinierter aufgesetzt und schwierig zu enttarnen.

Ein exemplarischer Whaling-Fall ereignete sich im November 2020, als der Mitbegründer des australischen Hedgefonds Levitas Capital auf einem gefälschten Zoom-Link klickte und auf diese Weise Malware in seinem Netzwerk installierte. Die Angreifenden versuchten, mit gefälschten Rechnungen 8,7 Millionen Dollar zu stehlen. Sie erbeuteten am Ende zwar nur 800.000 Dollar, aber der Imageschaden war weitreichend. Er veranlasste den größten Kunden von Levitas die Geschäftsbeziehung zu beenden und führte schließlich zur Einstellung des Hedgefonds.

Aktuelle Bedrohungen – so sehen echte Beispiele von Phishing aus

Die Angreifenden zeigen bei Cyberattacken enorme Kreativität. Fast täglich tauchen neue Angriffstaktiken und Phishing-Mails auf. Dabei greifen die Kriminellen häufig aktuelle Ereignisse auf, um ihre Nachrichten glaubwürdig erscheinen zu lassen. Die folgenden Abbildungen zeigen Beispiele für aktuelle Phishing-Varianten:

Verdächtige Aktivitäten

Eine angebliche E-Mail des Zahlungsdienstleisters PayPal teilt dem Opfer mit, dass sein Konto gesperrt wurde. Der Link in der E-Mail leitet allerdings nicht zu PayPal, sondern zu einer gefälschten Webseite.

Kontoinformationen aktualisieren

Kunden von Netflix werden per E-Mail aufgefordert, ihre Daten zu aktualisieren, weil es vermeintlich ein Problem mit ihrem Konto gibt. Die Anmerkung, dass das Konto in Kürze eingeschränkt sein wird, signalisiert Dringlichkeit.

Sicherheitscheck

In dieser Phishing-E-Mail, die Apple imitiert, werden die Empfängerinnen und Empfänger darüber informiert, dass das ID-Betriebssystem gesperrt wird, wenn die Rechnungsdaten nicht aktualisiert werden.

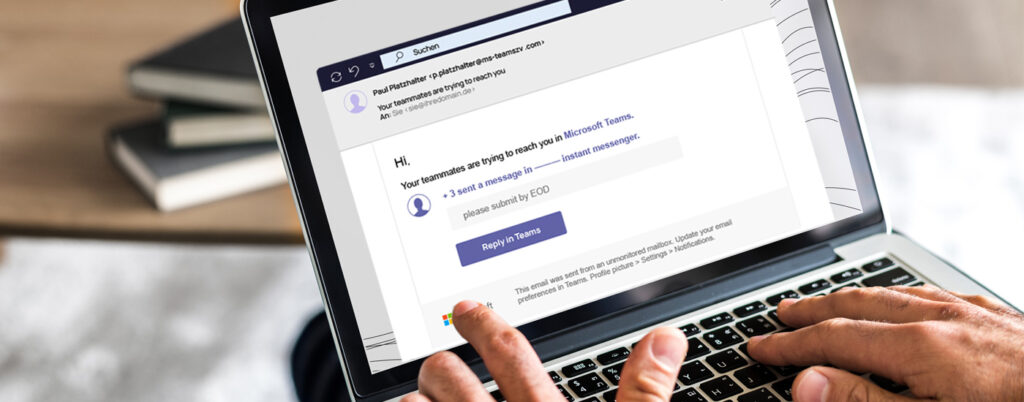

Automatisierte Software-Benachrichtigungen

Dieser Angriff ist als automatische Nachricht von Microsoft Teams getarnt. Ziel ist es, die Anmeldedaten der Empfängerinnen und Empfänger zu stehlen. Die E-Mail hat den Betreff „Neue Aktivität in Teams“ und informiert die Nutzenden über angeblich ungelesene Nachrichten in einem Chat. Die User werden aufgefordert, auf „In Teams antworten“ zu klicken. Der Link führt jedoch zu einer Phishing-Seite, die alle Daten aufzeichnet, die auf ihr eingegeben werden, zum Beispiel den Benutzernamen und das Passwort für Microsoft Teams.

Warum ist Phishing so gefährlich?

Cyberkriminelle nutzen Phishing-E-Mails, weil die Angriffsmethode leider immer noch sehr erfolgsversprechend ist. Und die so erbeuteten Daten können für verschiedenste kriminelle Aktivitäten genutzt werden, zum Beispiel für Identitätsraub, weiteren Datendiebstahl, unbefugte Nutzung von Kreditkarten, Übernahme von Konten, Installation von Malware oder den Verkauf von persönlichen Informationen. Für die Betroffenen kann ein Angriff dramatische Folgen haben.

Allerdings können nicht nur Einzelpersonen, sondern auch ganze Organisationen einer Phishing-Attacke zum Opfer fallen. Verizon zufolge sind 36 Prozent aller Sicherheitsverletzungen auf Phishing zurückzuführen. Oft reichte den Kriminellen in der Vergangenheit eine scheinbar harmlose E-Mail, um einen Fuß in die Tür zu bekommen, die sie dann weit aufstießen. Mit Hilfe von Phishing-Nachrichten verschafften sie sich Zugang zu E-Mails, Social-Media-Konten von Mitarbeitenden und nutzten die erbeuteten Daten, um sich in damit angeschlossene Systeme einzuhacken und diese zu manipulieren – oder schadhafte Software wie Ransomware zu verbreiten. Eine Reihe von SMS-Phishing-Nachrichten an Mitarbeitende des amerikanischen Kommunikationsanbieters Twilio reichte beispielsweise aus, um Daten von mehr als 125 Kunden und Organisationen in die Hände der Cyberkriminellen zu spielen. Dabei gaben sich die Angreifenden als Angestellte der IT-Abteilung von Twilio aus – und gelangten so an sensible Login-Daten und konnten Zwei-Faktor-Authentifizierungen umgehen.

Laut dem “Allianz Risk Barometer“ aus dem Jahr 2022 sind Cyberangriffe wie beispielsweise Phishing-Angriffe das größte Geschäftsrisiko überhaupt. Schon der Report aus dem Vorjahr bezifferte die Kosten der Cyberangriffe für die Weltwirtschaft auf unglaubliche 1 Billionen US-Dollar – 50 Prozent mehr als noch vor zwei Jahren. Und manche Schätzungen gehen sogar noch viel weiter. Cisco CEO Chuck Robbins bezifferte die Schadenssumme auf der IT-Sicherheitskonferenz RSA im Juni 2021 mit sechs Billionen Dollar.

Wie erkenne ich eine Phishing-Mail?

Phishing ist inzwischen den meisten Usern ein Begriff. Doch leider werden die Attacken immer ausgefeilter. Unerwartete Gewinne, plötzliche Warnungen und Benachrichtigungen von Banken und Dienstleistern, die zum sofortigen Handeln auffordern, sind fast immer Warnzeichen für einen Phishing-Angriff. Die folgenden Schritte können dabei helfen, eine Phishing-Mail zu erkennen:

- Überprüfen Sie die Absendeadresse. Der Name des Absenders oder der Absenderin stimmt bei Phishing-Angriffen nicht immer mit der E-Mail-Adresse überein. Deshalb sollte bei verdächtigen Nachrichten immer die Domainbezeichnung geprüft werden. Das ist der Name nach dem @-Symbol in der E-Mail-Adresse.

- Achten Sie auf Fehler. Cyberkriminelle verwenden oft Online-Übersetzer, bei denen Grammatik und Rechtschreibung nicht perfekt sind. Deshalb enthalten viele Phishing-Mails kleine Fehler.

- Vorsicht bei Links. Überprüfen Sie bei unerwarteten E-Mails am besten alle Hyperlinks, bevor Sie diese anklicken. Wenn Sie mit der Maus über einen Link fahren, sehen Sie, ob die URL zur erwarteten Website führt.

Phishing ist eine echte Bedrohung – sowohl für Privatpersonen als auch Organisationen. Oft reicht schon ein unachtsamer Klick auf einen Link, um das nächste Opfer der Kriminellen zu werden. Da auch Sie wahrscheinlich irgendwann einmal mit einem Angriff konfrontiert werden, sollten Sie die Warnsignale kennen. Wenn Sie mehr darüber wissen wollen, wie Sie mit einer Attacke umgehen, lesen Sie unseren Blogpost „Was tun bei einem Phishing-Angriff? | 6 Tipps, mit denen Mitarbeitende Phishing-Mails erkennen.“

Wie Sie sich vor Phishing-Angriffen schützen

Wenn Sie jede verdächtige E-Mail sorgfältig auf Anzeichen von Betrug überprüfen, können Sie die Gefahr eines erfolgreichen Phishing-Angriffs erheblich reduzieren. Ergänzend dazu gibt es einige Verhaltensregeln, mit denen Sie das Risiko weiter verringern:

- Öffnen Sie keine fragwürdigen Anhänge. Dies ist vielleicht die wichtigste Regel überhaupt: Klicken Sie nicht auf Anhänge, bevor Sie sich nicht zu 100 Prozent sicher sind, dass der Inhalt seriös ist. Wenn es sich tatsächlich um einen Phishing-Mail handelt, kann der Anhang Malware enthalten, die beim Öffnen auf dem Computer installiert wird. Wenden Sie sich im Zweifelsfall an Ihr IT-Team oder kontaktieren Sie den Absender oder die Absenderin über einen anderen Kanal.

- Versenden Sie keine vertraulichen Informationen. Seriöse Unternehmen werden niemals sensible oder persönliche Informationen per E-Mail anfordern. Wenn Kreditkarteninformationen, Sozialversicherungsnummern oder andere Details abgefragt werden, geben Sie diese nicht weiter. Wenn Sie sich nicht sicher sind, können Sie den Kundendienst des Unternehmens anrufen. Wichtig: Suchen Sie die Telefonnummer selbst heraus und rufen Sie nicht die Nummer an, die Sie per E-Mail erhalten haben.

- Vertrauen Sie auf Ihr Bauchgefühl. Menschen sind gut darin, Abweichungen in ihrem täglichen Leben zu erkennen, vor allem wenn sie eine Bedrohung darstellen. Wenden Sie sich an Ihr IT-Team, wenn Sie auch nur das geringste Gefühl haben, dass etwas mit der E-Mail nicht stimmt.

Dauerrisiko Phishing: Wie können Unternehmen sich schützen?

Die digitale Welt erfordert ein neues Verständnis von Cybersicherheit. Ob multinationales Unternehmen oder mittelständischer Betrieb – ein Angriff kann heutzutage jeden treffen. Ein Drittel der befragten Sicherheitsverantwortlichen im Human Risk Review 2022 gaben an, dass ihr Unternehmen oder ein Dienstleister von einem Cyberangriff betroffen war. Und obwohl mehr als 90 Prozent sagen, Awareness sei wichtig, sind bei mehr als 40 Prozent dieser befragten Organisationen die Mitarbeitenden nicht ausreichend für Phishing und andere Cyberbedrohungen sensibilisiert. Die mangelnde Sensibilisierung für Sicherheitsrisiken trägt maßgeblich dazu bei, dass Phishing nach wie vor die Bedrohungsart ist, die am häufigsten zu kostspieligen Cyberangriffen und Datenschutzverletzungen führt. Laut dem DBIR 2021 entstehen 85 Prozent aller Datenschutzverletzungen durch eine menschliche Komponente.

Neben den notwendigen Sicherheitsvorkehrungen spielt das Schaffen einer Sicherheitskultur eine essenzielle Rolle. Unternehmen sollten die Relevanz von Informationssicherheit und die Bedrohung durch Cybergefahren nachhaltig kommunizieren und Mitarbeitende motivieren, die Sicherheitsbestimmungen einzuhalten. Die gute Nachricht: Es gibt zahlreiche Möglichkeiten, das zu tun – von Schulungen und E-Learning-Plattformen über Angriffssimulationen bis zur frühzeitigen, technischen Identifizierung von Sicherheitslücken.

SoSafe bietet unter anderem psychologisch fundierte Angriffssimulationen an, die Mitarbeitende – in Kombination mit gamifiziertem E-Learning – nachhaltig für die Gefahren von Phishing sensibilisieren. Lesen Sie mehr dazu, wie die SoSafe Phishing-Simulationen funktionieren und wie Sie Ihre Organisation bei der Stärkung Ihrer Sicherheitskultur unterstützen.