DORA

Cos’è il DORA?

Il Digital Operational Resilience Act (DORA) è un regolamento della Commissione Europea concepito per rafforzare la resilienza operativa del settore finanziario dell’Unione Europea. L’obiettivo del DORA è garantire che l’industria finanziaria sia in grado di resistere e riprendersi da minacce informatiche, interruzioni IT e altri rischi operativi.

L’introduzione del DORA non è stata un atto di lungimiranza, ma una reazione necessaria alla crescente dipendenza dalle tecnologie digitali nel settore finanziario e alla necessità di affrontare i rischi ad esse associati. La gestione del rischio in questo ambito diventa cruciale in un periodo in cui il settore finanziario è fortemente preso di mira dagli hacker. L’ultimo attacco informatico alla Banca Centrale Danese e a sette altre banche private è solo un esempio delle molteplici business disruption, delle significative implicazioni economiche e delle potenziali conseguenze legali che le minacce informatiche stanno causando al settore finanziario europeo.

Sebbene la questione delle minacce informatiche sia una priorità per il settore finanziario, la Commissione Europea ha concesso un periodo di implementazione di due anni a partire dal 16 gennaio 2023. Anche se può sembrare un periodo lungo, le organizzazioni dovrebbero iniziare subito a prepararsi per implementare il pacchetto completo di misure entro la scadenza prevista.

Situazione attuale del settore finanziario: perché il DORA?

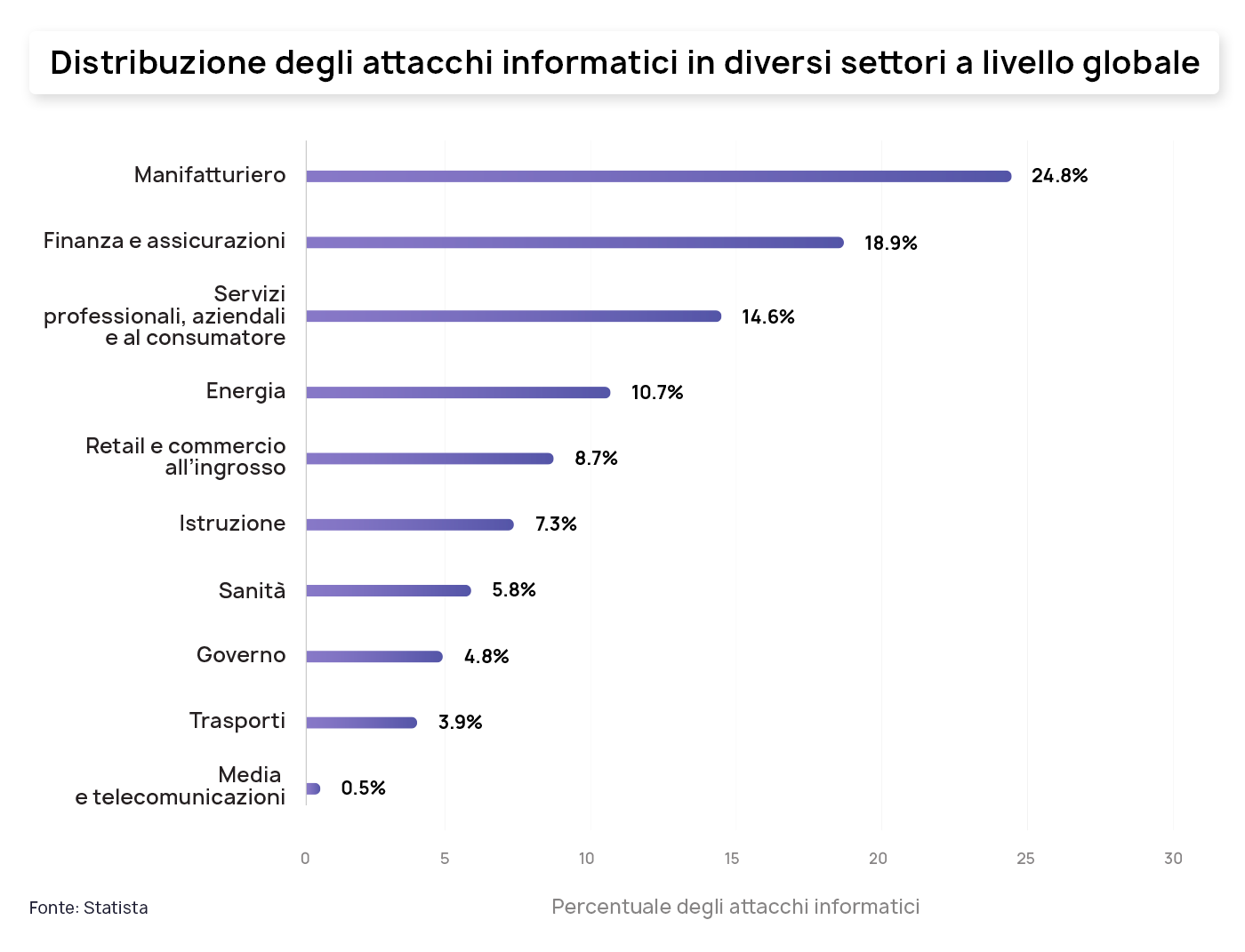

Man mano che il settore finanziario diventa sempre più interconnesso e dipendente dalla tecnologia digitale, cresce la sua vulnerabilità a una varietà di attacchi informatici. Infatti, secondo Statista, il settore finanziario e assicurativo è stato il secondo più colpito dai cybercriminali nel 2022.

Le entità finanziarie gestiscono enormi quantità di dati sensibili e riservati, tra cui informazioni finanziarie personali, dettagli di conto, numeri di previdenza sociale e molto altro, rendendole un bersaglio prezioso per gli hacker. Per questo motivo, il settore è consapevole da tempo di essere un obiettivo particolarmente interessante per i cybercriminali. Sebbene alcune organizzazioni abbiano già implementato diverse misure di sicurezza informatica, non tutte queste entità sono protette come dovrebbero. Un sondaggio condotto dal Fondo Monetario Internazionale (FMI) ha rivelato:

- Il 56% delle banche centrali o degli enti di supervisione non dispone affatto di una strategia nazionale di cybersecurity per il settore finanziario.

- Il 42% dei paesi è privo di normative specifiche sulla sicurezza informatica o sulla gestione dei rischi tecnologici.

- Nel 64% dei paesi, i test non sono obbligatori.

- Il 54% non dispone di un sistema dedicato per la segnalazione di incidenti informatici.

- E un sorprendente 48% non dispone di normative sul crimine informatico.

Questa situazione rappresenta terreno fertile per i cybercriminali: sfruttano la mancanza di uniformità nelle normative di sicurezza di questo settore per diventare più aggressivi contro il comparto finanziario. Nel febbraio 2022, la Borsa di Mosca e SberBank, il principale istituto di credito russo, sono stati colpiti da un attacco DDoS che ha reso il loro sito web inaccessibile per tre giorni consecutivi. A seguito di questo attacco, insieme ad altre sanzioni globali ed eventi, le azioni di SberBank quotate a Londra hanno subito un crollo di quasi l’80%, con una perdita significativa del valore della banca. Meno di un mese prima, una delle principali istituzioni finanziarie della Finlandia, il Gruppo Finanziario OP, è stata vittima di un attacco di phishing che ha interrotto i suoi servizi.

Alla luce di questi eventi, l’importanza del Digital Operational Resilience Act (DORA) diventa innegabilmente evidente. Il DORA mira a salvaguardare, armonizzare e unificare gli standard di sicurezza, offrendo una protezione contro i cybercriminali per le entità finanziarie. Grazie al suo approccio integrato e globale valla sicurezza digitale, il DORA fornisce uno scudo essenziale contro le minacce informatiche in evoluzione, proteggendo non solo le singole istituzioni finanziarie, ma anche l’intero ecosistema finanziario globale.

Quali entità rientrano nel DORA?

Il DORA si applica a quasi tutti i tipi di entità finanziarie nell’Unione Europea. Sebbene le prime istituzioni che vengono in mente siano banche e compagnie assicurative, molte altre organizzazioni sono incluse nel DORA, come previsto dall’Articolo 2:

- istituti di credito;

- istituti di pagamento;

- fornitori di servizi di informazione sui conti;

- istituti di moneta elettronica;

- società di investimento;

- depositari centrali di titoli;

- controparti centrali;

- sedi di negoziazione;

- registri di contratti di scambio;

- gestori di fondi d’investimento alternativi;

- società di gestione;

- fornitori di servizi di segnalazione dei dati;

- imprese di assicurazione e riassicurazione;

- intermediari assicurativi, intermediari riassicurativi e intermediari assicurativi accessori;

- istituti di previdenza professionale;

- agenzie di rating creditizio;

- amministratori di benchmark critici;

- fornitori di servizi di crowdfunding;

- archivi di cartolarizzazioni;

- fornitori di servizi terzi ICT; e

- fornitori di servizi relativi a cripto-asset autorizzati ai sensi di un Regolamento del Parlamento Europeo e del Consiglio sui mercati dei cripto-asset, e emittenti di token ancorati ad attività.

È importante notare che gli stati membri possono scegliere di escludere alcune di queste entità dagli obblighi previsti dal DORA. Tuttavia, se uno stato decide di farlo, è obbligato a segnalarlo alla Commissione Europea, che pubblicherà le informazioni relative alle eccezioni sul proprio sito web e su altri siti pubblicamente accessibili.

Il DORA richiede inoltre alle entità finanziarie di monitorare e controllare il rischio legato ai fornitori di servizi terzi. Ciò significa che individui e organizzazioni che forniscono servizi alle entità finanziarie dovranno anch’essi conformarsi al DORA.

Tuttavia, il DORA non è applicabile in maniera universale, il che significa che alcune entità finanziarie sono esentate da questa normativa. Tra queste, vi sono gli istituti di previdenza professionale che gestiscono regimi pensionistici con un massimo di 15 membri in totale, persone fisiche o giuridiche, intermediari assicurativi, intermediari riassicurativi e intermediari assicurativi accessori che sono microimprese o piccole e medie imprese, e istituti postali di giro, tra altri. L’elenco completo è disponibile nell Articolo 2.3.

Comprendere i requisiti di conformità al DORA per le entità finanziarie

Le normative del DORA possono essere suddivise in cinque categorie, ognuna delle quali ha l’obiettivo di aiutare le organizzazioni a migliorare diversi aspetti del loro sistema di sicurezza informatica. I principali componenti sono: gestione del rischio ICT; gestione, classificazione e segnalazione degli incidenti legati all’ICT; test di resilienza operativa digitale; gestione del rischio derivante da fornitori terzi ICT; e condivisione di informazioni e intelligence. Di seguito approfondiamo ciascuna categoria nel dettaglio.

Gestione del rischio ICT

Il DORA richiede che le aziende siano dotate di un quadro completo di gestione del rischio ICT (tecnologia dell’informazione e della comunicazione) con strategie, politiche, procedure e protocolli chiaramente documentati per la gestione dei rischi ICT. Questo quadro dovrebbe basarsi su standard internazionali riconosciuti e essere in linea con le linee guida dei supervisori. Inoltre, dovrebbe includere una strategia di implementazione della resilienza digitale che, tra le altre cose, definisca indicatori chiave di prestazione (KPI) e metriche di rischio per gli obiettivi di sicurezza informatica, valuti l’attuale situazione di resilienza operativa digitale sulla base di incidenti ICT precedenti e dell’efficacia delle misure attuali, e delinei la strategia di comunicazione in caso di incidente.

Le entità finanziarie devono inoltre garantire che le funzioni di gestione del rischio ICT, controllo e audit interno siano indipendenti. Per rimanere aggiornato con le ultime tendenze, il quadro di gestione del rischio deve essere rivisto e sottoposto ad audit annuale, oltre a essere soggetto a verifiche interne. L’Atto affida la responsabilità di definire, approvare e supervisionare l’attuazione del quadro al corpo direttivo dell’entità finanziaria.

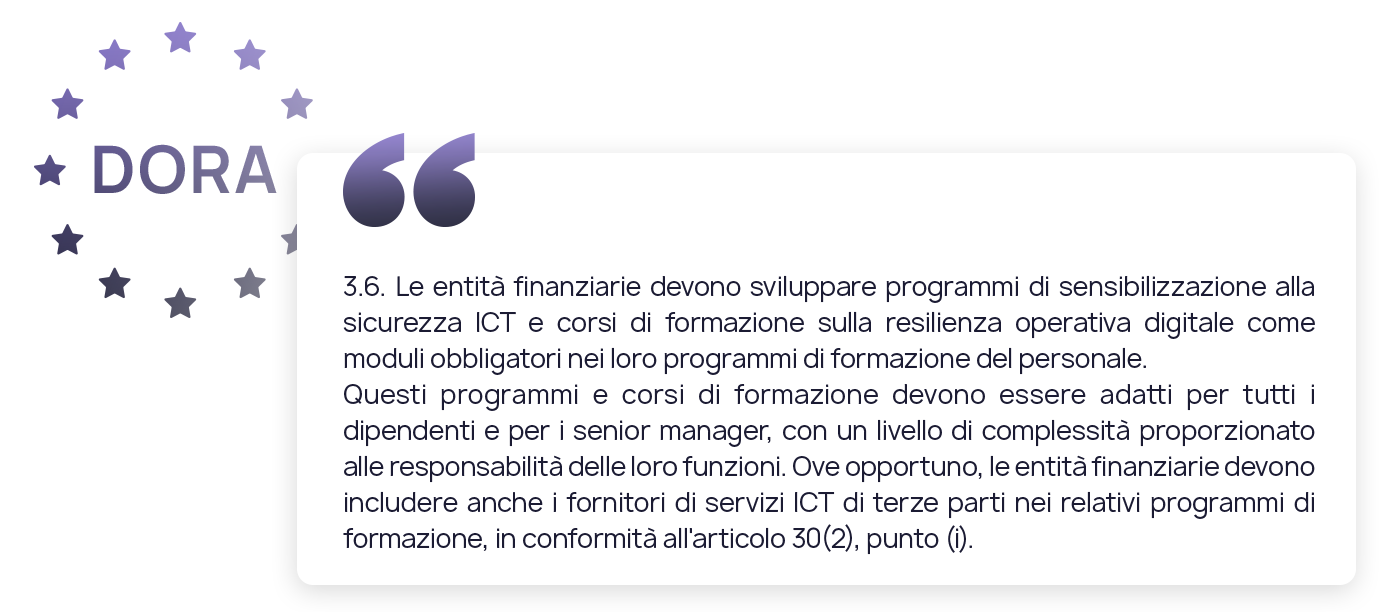

Questi requisiti sottolineano l’importanza di disporre di management adeguatamente formato in materia di consapevolezza della sicurezza informatica: l’Articolo 13.6 del DORA stabilisce che tutti i membri dell’organizzazione, incluso il management, ricevano una formazione appropriata sulla sicurezza informatica, adeguata alla loro funzione e ruolo. L’obiettivo è fornire al personale le conoscenze e le competenze necessarie per comprendere e valutare i rischi ICT e il loro impatto sulle operazioni dell’entità finanziaria.

Questa categoria approfondisce ulteriormente il tema, richiedendo alle entità finanziarie di utilizzare le tecnologie e i processi ICT più recenti che garantiranno la sicurezza delle informazioni e di attuare meccanismi per rilevare tempestivamente attività anomale. Per garantire la continuità delle operazioni aziendali, le entità finanziarie dovrebbero anche avere una Politica di Continuità Aziendale ICT dedicata e completa, che sovraintenda, analizzi e effettui correzioni dopo gli incidenti legati all’ICT.

Allo stesso tempo, le entità dovrebbero implementare un sistema di backup e recupero dei dati e garantire che i loro fornitori terzi di servizi ICT mantengano almeno un sito di elabourazione secondario con tutte le caratteristiche e gli strumenti necessari per soddisfare le esigenze aziendali dell’entità. Le entità finanziarie dovrebbero inoltre divulgare tutti gli incidenti ICT e le vulnerabilità rilevate per aiutare le organizzazioni a comprendere e a prendere esempio da questi fatti per migliorare.

Gestione, classificazione e segnalazione degli incidenti legati all’ICT

La seconda categoria riguarda come le entità finanziarie rilevano, gestiscono e segnalano gli incidenti legati all’ICT. Il Capitolo III di questa normativa sottolinea l’importanza di un sistema unificato per il monitoraggio, la gestione e la segnalazione degli incidenti ICT, al fine di garantire che le cause principali di questi eventi vengano identificate, documentate e affrontate in modo tale da aiutare le organizzazioni a prevenirli.

Per unificare il sistema di rilevamento e segnalazione, il DORA richiede alle entità di classificare la minaccia del rischio ICT e di presentare diversi rapporti all’autorità competente:

- Una notifica iniziale.

- Un rapporto intermedio ogni volta che c’è un cambiamento significativo nello stato dell’incidente originale o nella gestione dell’incidente in base a nuove informazioni.

- Un rapporto finale una volta terminata l’analisi della causa principale e quando c’è una conoscenza definitiva delle cifre dell’impatto, indipendentemente dal fatto che le misure di mitigazione siano già state adottate.

Questi rapporti copriranno tutte le informazioni necessarie per determinare l’importanza dell’incidente ICT principale e valutare i possibili impatti internazionali. Una volta ricevuto il rapporto, le autorità europee forniranno indicazioni per minimizzare gli impatti negativi tra i settori all’interno dell’istituzione finanziaria. Le autorità pubblicheranno un rapporto annuale contenente informazioni sul numero di incidenti ICT principali.

Test di Resilienza Operativa Digitale (DOR)

Uno dei requisiti del DORA è che le entità effettuino test di resilienza operativa digitale e vulnerabilità (DOR) condotti da esperti indipendenti, siano essi interni o esterni, almeno una volta all’anno. Lo scopo è valutare la preparazione a gestire incidenti legati all’ICT e identificare le debolezze nel sistema. I test dovrebbero includere una serie di valutazioni e scansioni, analisi open-source, valutazioni della sicurezza della rete, analisi delle lacune, revisioni della sicurezza fisica, questionari e soluzioni software di scansione, revisioni del codice sorgente, test basati su scenari, test di compatibilità, test delle prestazioni, test end-to-end o test di penetrazione. Inoltre, dovrebbe essere preso in considerazione un approccio basato sul rischio durante l’esecuzione del programmema di test. Inoltre, le entità finanziarie dovrebbero effettuare valutazioni delle vulnerabilità prima di qualsiasi implementazione o ri-implementazione di servizi nuovi o esistenti a supporto delle funzioni critiche dell’entità.

Gestione del rischio ICT dei fornitori terzi

Il DORA richiede alle entità finanziarie che utilizzano servizi ICT di terzi di adottare una strategia per la gestione del rischio ICT dei fornitori terzi, per garantire che non ci siano vulnerabilità che possano influire sull’entità stessa. Ciò significa che le entità finanziarie devono identificare e valutare in modo indipendente tutti i rischi rilevanti in relazione agli accordi contrattuali con i fornitori terzi. Se c’è il rischio di attacchi attraverso i fornitori di servizi ICT di terzi, l’incapacità di supervisionare i loro sistemi o violazioni, le entità finanziarie dovrebbero terminare il contratto con i fornitori a rischio. Inoltre, le entità finanziarie dovrebbero fornire un rapporto annuale sugli accordi contrattuali per i servizi ICT, le categorie di fornitori di servizi ICT di terzi, il tipo di accordi contrattuali e i servizi e le funzioni fornite.

Il DORA stabilisce anche gli elementi che devono essere inclusi negli accordi contrattuali con i fornitori di servizi non critici e critici. Tuttavia, per applicarli, le autorità europee (le Autorità di Supervisione Europea (ESA), il Comitato Congiunto e il Forum di Supervisione) devono determinare quali fornitori di servizi terzi sono critici per le entità finanziarie. I fornitori di servizi critici sarebbero quelli che potrebbero influire sulla stabilità, continuità o qualità della fornitura di servizi finanziari. Successivamente, il Responsabile della Supervisione, nominato dalle ESA, determinerà se questo fornitore di servizi terzi ha regole, procedure, meccanismi e protocolli adeguati per gestire i rischi ICT. Sulla base della valutazione e dei risultati, le ESA forniranno un processo di reporting unificato e raccomandazioni per migliorare le misure di sicurezza informatica dei fornitori terzi.

Condivisione di informazioni e intelligence

Il DORA consente e incoraggia le entità finanziarie a comunicare tra loro e a condividere qualsiasi informazione rilevante sui rischi legati all’ICT con comunità fidate di entità finanziarie. Questo sistema di comunicazione aperta ha lo scopo di aiutare le entità finanziarie a migliorare la loro resilienza operativa digitale e a minimizzare le minacce legate all’ICT. Per garantire la protezione di informazioni potenzialmente sensibili, le entità finanziarie dovrebbero informare le autorità della loro partecipazione agli accordi di condivisione delle informazioni.

Come si collega il DORA alla NIS2?

Il DORA e la NIS2 sono i due nuovi quadri normativi sulla sicurezza informatica progettati per rafforzare e allineare la sicurezza cibernetica delle entità in tutta Europa. La NIS2, ovvero la Direttiva sui Sistemi di Rete e Informazione per i Servizi Essenziali, è stata introdotta nel dicembre 2022, è entrata in vigore nel gennaio 2023 e deve essere adottata dagli Stati Membri entro ottobre 2024. La NIS2 è abbastanza simile al DORA in quanto mira a migliorare la resilienza delle entità in tutta Europa, ma i loro obiettivi sono diversi. L’obiettivo di questa direttiva è migliorare la resilienza dei settori pubblico e privato, principalmente dei fornitori di servizi essenziali e importanti come telecomunicazioni, cloud computing, servizi gestiti, data centre, banche, trasporti, amministrazione pubblica, piattaforme di social media e motori di ricerca, servizi postali e corrieri, ecc. Inoltre, la NIS2 mira a standardizzare i requisiti per la strategia e la governance della sicurezza informatica, il rilevamento e la gestione degli incidenti di sicurezza e la sicurezza delle infrastrutture e delle applicazioni. D’altro canto, il DORA si concentra sul miglioramento della resilienza del settore finanziario e sul rendere standard il modo in cui le entità finanziarie rilevano, gestiscono e segnalano i rischi legati all’ICT.

Sebbene l’ambito di queste due normative sia diverso, entrambe sono progettate per uniformare la legislazione, proteggere l’integrità delle informazioni e ridurre il rischio crescente di violazioni a causa della digitalizzazione delle operazioni quotidiane.

Tempistica per soddisfare i requisiti del DORA

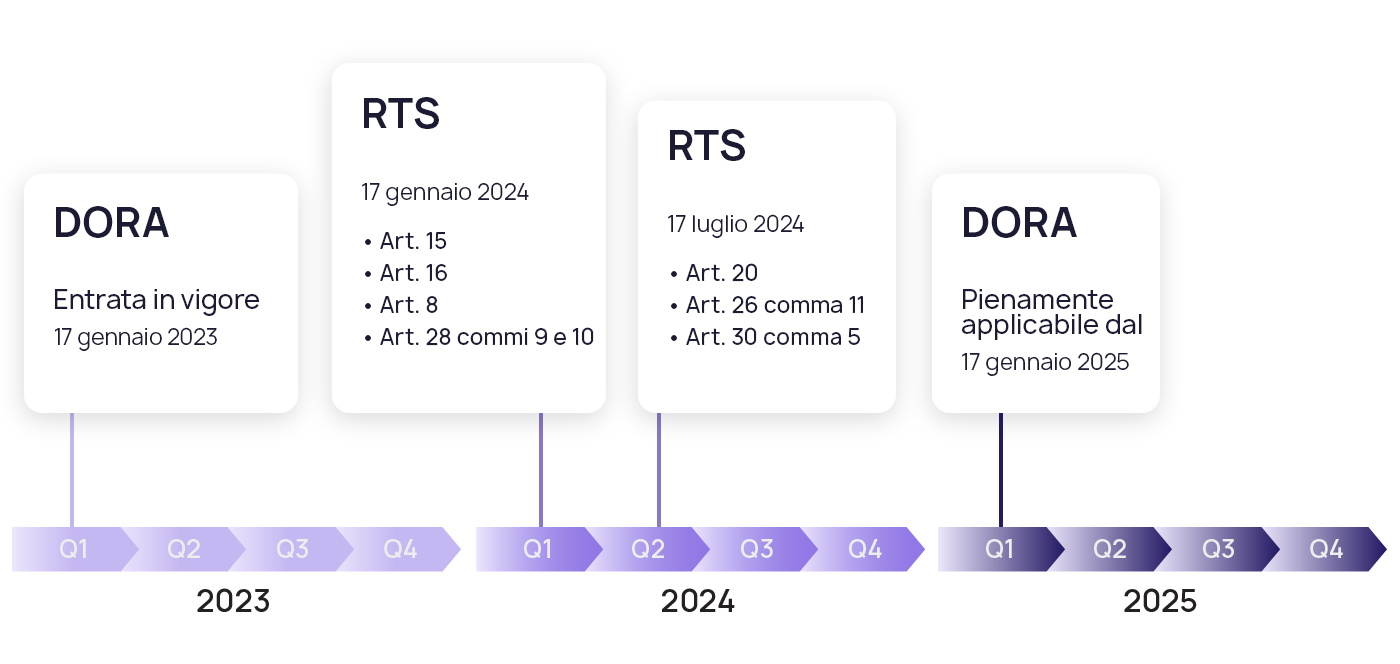

Inizialmente, la Commissione Europea ha presentato la proposta del DORA il 24 settembre 2020. Faceva parte di un pacchetto più ampio di misure mirate a migliorare la resilienza della sicurezza informatica delle istituzioni finanziarie in tutta Europa, garantendo al contempo la stabilità finanziaria e la protezione dei consumatori.

La versione finale del DORA è stata approvata il 16 gennaio 2023 e avrà un periodo di attuazione di 24 mesi, il che significa che le entità finanziarie dovranno implementare i requisiti del DORA entro il 17 gennaio 2025. Ora che la legge è stata approvata, le autorità competenti (ESAs) possono sviluppare gli Standard Tecnici Regolatori (RTS). Sebbene questo possa sembrare un periodo lungo, le entità finanziarie non dovrebbero aspettare per iniziare ad attuare il quadro. Al contrario, possono iniziare a compiere passi specifici verso la conformità.

Considerando che questa normativa e il periodo di attuazione si applicano sia alle entità finanziarie che ai loro fornitori di servizi ICT di terzi, il periodo di attuazione di 24 mesi è un buon momento per discutere la tua strategia con tutti i partner coinvolti, specialmente i fornitori di servizi critici menzionati in precedenza.

Tuttavia, se senti che alcune parti della legislazione sono troppo generiche e difficili da comprendere, l Articolo 15 stabilisce che le Autorità di Supervisione Europee (ESAs) e l’Agenzia dell’Unione Europea per la Cybersecurity (ENISA) devono proporre bozze comuni di standard tecnici regolatori entro il 17 gennaio 2024. Queste bozze definiranno nello specifico diverse parti della normativa, dai componenti dei piani di risposta e recupero ICT ai test dei piani di continuità aziendale ICT.

Prossimi passi: come conformarsi al DORA

Le misure necessarie per conformarsi al DORA varieranno da un’organizzazione all’altra. Mentre alcune entità finanziarie avranno bisogno solo di piccoli aggiustamenti, altre dovranno stabilire un piano ben strutturato con più fasi. Ecco alcuni passi iniziali per guidarti:

- Analizza come il DORA si applica alla tua organizzazione con un consulente legale che comprenda appieno la normativa e le sue implicazioni per la tua entità.

- Valuta l’attuale rischio ICT, la procedura di segnalazione e la capacità di riconoscere le minacce, ad esempio, eseguendo test di resilienza sulle funzioni e i sistemi critici. Come parte di questo passo, valuta anche l’efficacia dei programmemi di formazione sulla sicurezza attualmente in essere, se presenti, nell’affrontare questi rischi.

- Determina quali sono i tuoi fornitori di servizi ICT di terzi critici e valuta le loro vulnerabilità.

- Assegna il budget necessario per implementare modifiche tecniche e sviluppare e fornire programmemi di formazione sulla sicurezza informatica solidi.

- Incontra gli stakeholder responsabili nella tua organizzazione per decidere le misure specifiche che devono essere adottate internamente o, se necessario, assumere fornitori esterni per soddisfare tali esigenze.

- Incontra i tuoi fornitori di servizi terzi per concordare le misure specifiche che devono adottare o, se necessario, cambia fornitore.

- Quando tutte le misure sono state implementate, esegui una nuova valutazione delle lacune per assicurarti di aver raggiunto la piena conformità.

Come SoSafe può aiutare con la conformità al DORA

La normativa DORA rappresenta un passo importante per salvaguardare la stabilità e l’integrità del sistema finanziario di fronte alle minacce digitali in evoluzione. Valutare le tue esigenze e implementare un approccio olistico che combini misure tecniche, pratiche operative e iniziative di sensibilizzazione alla sicurezza è fondamentale per ottenere la conformità e ridurre il rischio informatico della tua organizzazione.

Una delle chiavi della gestione del rischio è essere consapevoli delle potenziali minacce e dei rischi attraverso una formazione continua sulla consapevolezza. Come uno dei principali requisiti per la gestione del rischio ICT stabiliti dal DORA, la formazione sulla consapevolezza è cruciale per fornire agli utenti le conoscenze e gli strumenti necessari per affrontare la vasta gamma di minacce informatiche che minacciano oggi il settore finanziario. La formazione sulla consapevolezza gamified di SoSafe, alimentata dalla scienza comportamentale, ti offre moduli di apprendimento dettagliati – ma facili da assimilare – su una grande varietà di minacce, così come le migliori pratiche di sicurezza per stare lontano dalle minacce. Inoltre, ci assicuriamo che la nostra piattaforma superi la barriera linguistica con contenuti disponibili in oltre 30 lingue. Questo approccio multilingue rispetta diversi background linguistici e soddisfa i requisiti legali di paesi che richiedono formazione nella lingua madre.

Secondo il DORA, le aziende sono tenute a mettere in atto politiche che garantiscano il mantenimento di elevati standard di disponibilità, autenticità, integrità e riservatezza dei dati. La funzione di Content Management della nostra piattaforma offre una soluzione integrata per consolidare le politiche di sicurezza e i materiali formativi della tua organizzazione in un’unica piattaforma, offrendo la combinazione perfetta di accessibilità ed efficienza. Inoltre, la nostra piattaforma elimina il lavoro oneroso di monitorare l’aderenza alle policy e il rispetto dei requisiti. Con SoSafe, avrai una panoramica in tempo reale del tuo livello di compliance, semplificando l’individuazione delle lacune, il monitoraggio dei progressi e assicurandoti che ogni dipendente sia informato.

Importante quanto la consapevolezza e la prevenzione, alcuni degli errori più costosi sono legati alla rilevazione e segnalazione degli incidenti. Un processo di segnalazione interna lungo e macchinoso può ritardare la segnalazione esterna, mettendo potenzialmente a rischio la conformità con i requisiti del DORA. Il Bottone di Segnalazione di SoSafe include una funzione chiamata Phish Assist che consente a ogni dipendente di segnalare rapidamente gli incidenti di sicurezza, contribuendo a un processo di rilevazione e segnalazione più rapido, che accelererà anche la segnalazione esterna ai terzi e alle autorità competenti.

Inoltre, misurare il successo delle nuove misure di gestione del rischio può sembrare arduo senza gli strumenti adeguati. Inoltre, la normativa DORA richiede alle entità di implementare strategie di gestione del rischio che includano indicatori chiave di prestazione (KPI) e metriche di rischio. Utilizzando il sistema Human Risk OS di SoSafe, conforme alla ISO 27001, puoi monitorare i progressi dei tuoi programmemi di consapevolezza e visualizzare analisi dettagliate, metriche e KPI riguardanti l’Human Risk Management nella tua azienda. In questo modo, non solo avrai implementato le misure necessarie per conformarti al DORA, ma vedrai anche come esse influenzano la resilienza informatica del tuo business.