DORA

Wat is DORA?

De Digital Operational Resilience Act (DORA) is wetgeving van de Europese Commissie om de operationele veerkracht van de financiële sector van de Europese Unie te versterken. DORA moet ervoor zorgen dat de financiële industrie bestand is tegen en kan herstellen van cyberdreigingen, IT-onderbrekingen en andere operationele risico’s.

De start van DORA was geen daad van vooruitziendheid, maar een noodzakelijke reactie op de groeiende afhankelijkheid van digitale technologieën in het financiële domein en de noodzaak om de mogelijke risico’s die daarmee samenhangen aan te pakken. Risicobeheer op dit gebied wordt cruciaal in een tijd waarin de financiële sector zwaar wordt getroffen door hackers. De recente hack van de Deense Centrale Bank en zeven andere particuliere banken is slechts een voorbeeld van de vele bedrijfsonderbrekingen, grote economische gevolgen en mogelijke juridische consequenties die cyberdreigingen veroorzaken in de Europese financiële sector.

Hoewel de situatie met betrekking tot cyberdreigingen een urgent probleem is voor het genoemde segment, heeft de Europese Commissie een implementatieperiode van twee jaar toegestaan, die begint op 16 januari 2023. Dat lijkt misschien een lange periode, maar organisaties moeten zo snel mogelijk beginnen met de voorbereiding om op tijd te voldoen aan het volledige pakket maatregelen.

Huidige situatie van de financiële sector – waarom DORA?

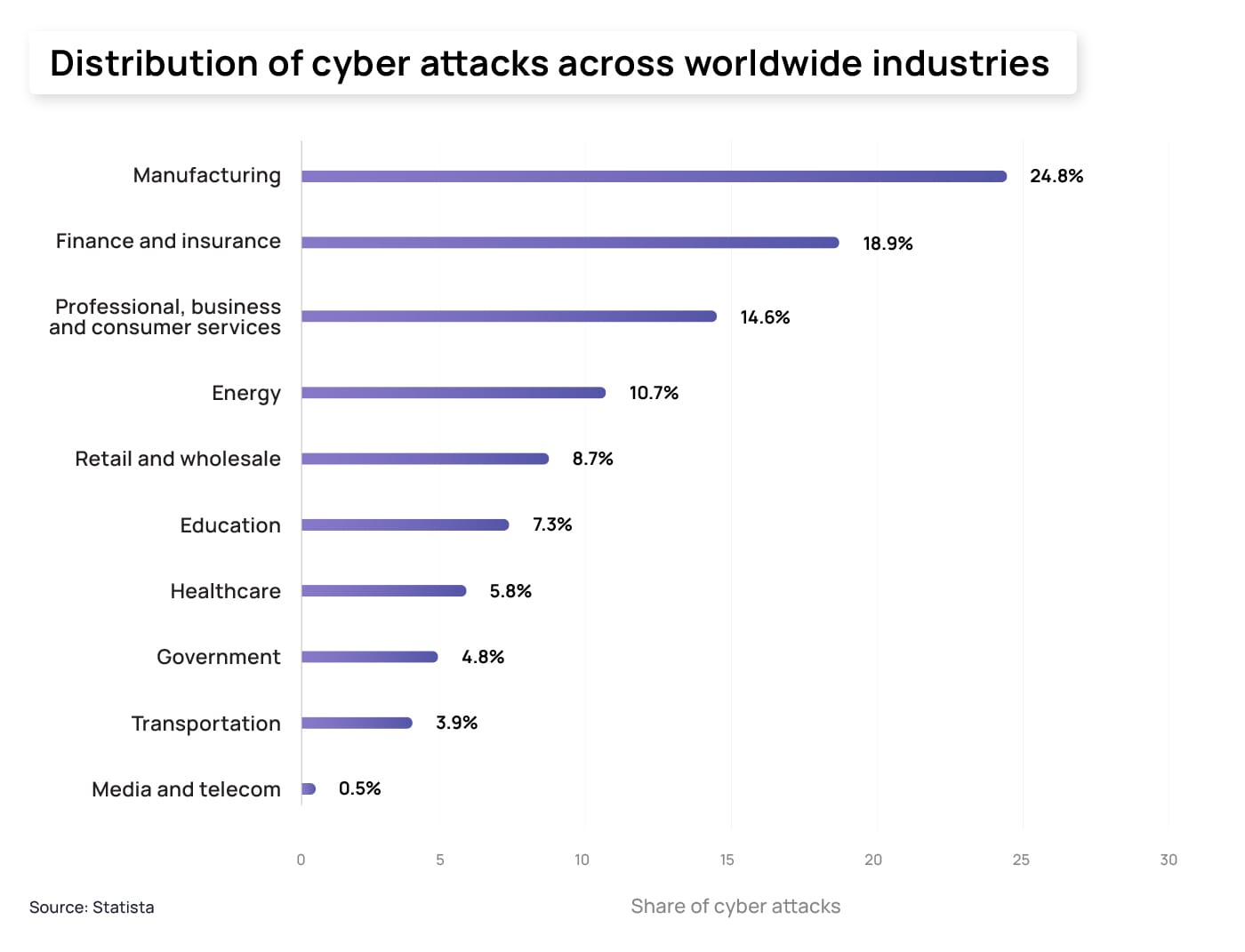

Naarmate de financiële sector steeds meer met elkaar verbonden raakt en afhankelijk wordt van digitale technologie, wordt het kwetsbaarder voor verschillende cyberaanvallen. Sterker nog, volgens Statista was de financiële en verzekeringssector in 2022 het op een na grootste doelwit van cybercriminelen.

Financiële instellingen beheren enorme hoeveelheden gevoelige en vertrouwelijke gegevens, waaronder persoonlijke financiële informatie, accountgegevens, burgerservicenummers en nog veel meer. Dat maakt hen een waardevol doelwit voor cybercriminelen. En hoewel sommige organisaties al verschillende cyberbeveiligingsmaatregelen hebben genomen, zijn lang niet alle entiteiten zo goed beschermd als ze zouden moeten zijn. Uit een enquête die werd uitgevoerd door het Internationaal Monetair Fonds (IMF) blijkt het volgende:

- 56% van de centrale banken of toezichthoudende instanties heeft helemaal geen nationale cyberstrategie voor de financiële sector;

- 42% van de landen heeft geen specifieke voorschriften voor cyberbeveiliging of technologisch risicobeheer;

- in 64% van de landen is testen niet verplicht;

- 54% heeft geen specifieke richtlijnen en procedures voor het melden van cyberincidenten;

- maar liefst 48% heeft geen regelgeving met betrekking tot cybercriminaliteit.

Deze situatie vormt een ideale voedingsbodem voor cybercriminelen: ze maken gebruik van een gebrek aan harmonie en uniformiteit met betrekking tot beveiligingsvoorschriften in deze industrie om een agressiever houden aan te nemen tegen de financiële sector. In februari 2022 werden de Moskouse effectenbeurs en SberBank, de grootste kredietverstrekkers van Rusland, getroffen door een DDoS-aanval die hun website drie opeenvolgende dagen offline haalde. Als gevolg hiervan kelderden de aandelen van SberBank, genoteerd aan de Londense beurs, met bijna 80% en verloor de bank een groot deel van zijn waarde. Minder dan een maand daarvoor was een van de grootste financiële instellingen in Finland, de OP Financial Group, ook slachtoffer van een phishing aanval die de dienstverlening verstoorde.

In het licht van deze gebeurtenissen wordt het belang van de Digital Operational Resilience Act (DORA) onmiskenbaar duidelijk. DORA heeft tot doel om beveiligingsnormen te waarborgen, te harmoniseren en te unificeren, waardoor een schild ontstaat om financiële entiteiten tegen cybercriminelen te beschermen. Door zijn uitgebreide en uniforme aanpak van digitale beveiliging biedt DORA een verdedigingslinie tegen de evoluerende cyberdreigingen, waarbij niet alleen individuele financiële instellingen worden beschermd, maar ook het wereldwijde financiële ecosysteem als geheel.

Welke entiteiten vallen onder DORA?

DORA is van toepassing op bijna alle soorten financiële entiteiten in de Europese Unie. Hoewel je wellicht als eerste denkt aan banken en verzekeringsmaatschappijen, vallen ook veel andere organisaties onder DORA zoals beschreven in Artikel 2:

- beheerders van alternatieve beleggingsfondsen;

- beheerders van kritieke referentierentes;

- beheersvennootschappen;

- beleggingsondernemingen;

- betaalinstellingen;

- centrale effecten bewaarinstellingen;

- centrale tegenpartijen;

- crowdfunding-dienstverleners;

- dienstverleners voor gegevensrapportage;

- dienstverleners voor rekeninginformatie;

- elektronisch geldinstellingen;

- handelsplatformen;

- handelsregisters;

- ICT-dienstverleners van derden;

- instellingen voor bedrijfspensioenvoorzieningen;

- kredietbeoordelingsbureaus;

- kredietinstellingen;

- securitisatieregisters; en

- aanbieders van cryptodiensten die gemachtigd zijn onder een verordening van het Europees Parlement en de Raad betreffende markten voor crypto-activa en uitgevers van op activa gebaseerde tokens;

- verzekerings- en herverzekeringsbemiddelaars en bijkomende verzekeringsbemiddelaars;

- verzekerings- en herverzekeringsondernemingen.

Het is belangrijk op te merken dat lidstaten ervoor kunnen kiezen om de verantwoordelijkheden van DORA voor sommige van deze entiteiten uit te sluiten. Als een staat dit doet, is het echter verantwoordelijk voor het melden daarvan aan de Europese Commissie, die de informatie over de uitzonderingen op haar website en andere openbaar toegankelijke sites zal publiceren.

DORA vereist ook dat financiële entiteiten het risico van leveranciers van derden monitoren en beheersen. Dit betekent dat individuen en organisaties die diensten verlenen aan financiële entiteiten ook aan DORA moeten voldoen.

DORA is echter niet allesomvattend, wat betekent dat sommige financiële entiteiten zijn vrijgesteld van deze regelgeving. Dit omvat instellingen voor bedrijfspensioenvoorzieningen die pensioenregelingen beheren die samen niet meer dan 15 leden hebben, natuurlijke of rechtspersonen, verzekerings- en herverzekeringsbemiddelaars en bijkomende verzekeringsbemiddelaars die micro-ondernemingen of kleine of middelgrote ondernemingen zijn en postgiro-instellingen, onder andere. De volledige lijst is te vinden in Artikel 2.3.

Begrip van de DORA-nalevingsvereisten voor financiële entiteiten

De DORA-regelgeving kan worden opgesplitst in vijf categorieën, elk gericht op het helpen van organisaties bij het verbeteren van verschillende aspecten van hun cyberbeveiligingssysteem. De belangrijkste onderdelen zijn ICT-risicobeheer; beheer van ICT-gerelateerde incidenten, classificatie en rapportage; testen van digitale operationele veerkracht; beheer van het ICT-risico van derden en informatie- en intelligentiedeling. Onderstaand gaan we gedetailleerder in op elke categorie.

ICT-risicobeheer

DORA impliceert dat bedrijven een uitgebreid ICT- (informatie- en communicatietechnologie) risicobeheerkader hebben met duidelijk gedocumenteerde strategieën, beleidslijnen, procedures en protocollen voor het omgaan met ICT-risico’s. Dit kader moet gebaseerd zijn op erkende internationale normen en in overeenstemming met toezichthoudende richtlijnen. Bovendien moet het kader een strategie voor de implementatie van digitale veerkracht omvatten die onder andere prestatie-indicatoren en risicometers opstelt voor de doelstellingen op het gebied van informatiebeveiliging. Ook moet het kader ingaan op het evalueren van de huidige digitale operationele veerkrachtsituatie op basis van eerdere ICT-incidenten en de effectiviteit van de huidige maatregelen. Tenslotte moet het de communicatiestrategie beschrijven in geval van een incident.

Financiële entiteiten moeten garanderen dat ICT-risicobeheer, -controle en interne auditfuncties onafhankelijk zijn. Om ervoor te zorgen dat het aansluit bij de laatste trends, moet het risicobeheerkader jaarlijks worden herzien en geauditeerd en onderhevig zijn aan interne audits. De wet legt de verantwoordelijkheid voor het definiëren, goedkeuren en toezicht houden op de implementatie van het kader bij het management van de financiële entiteit.

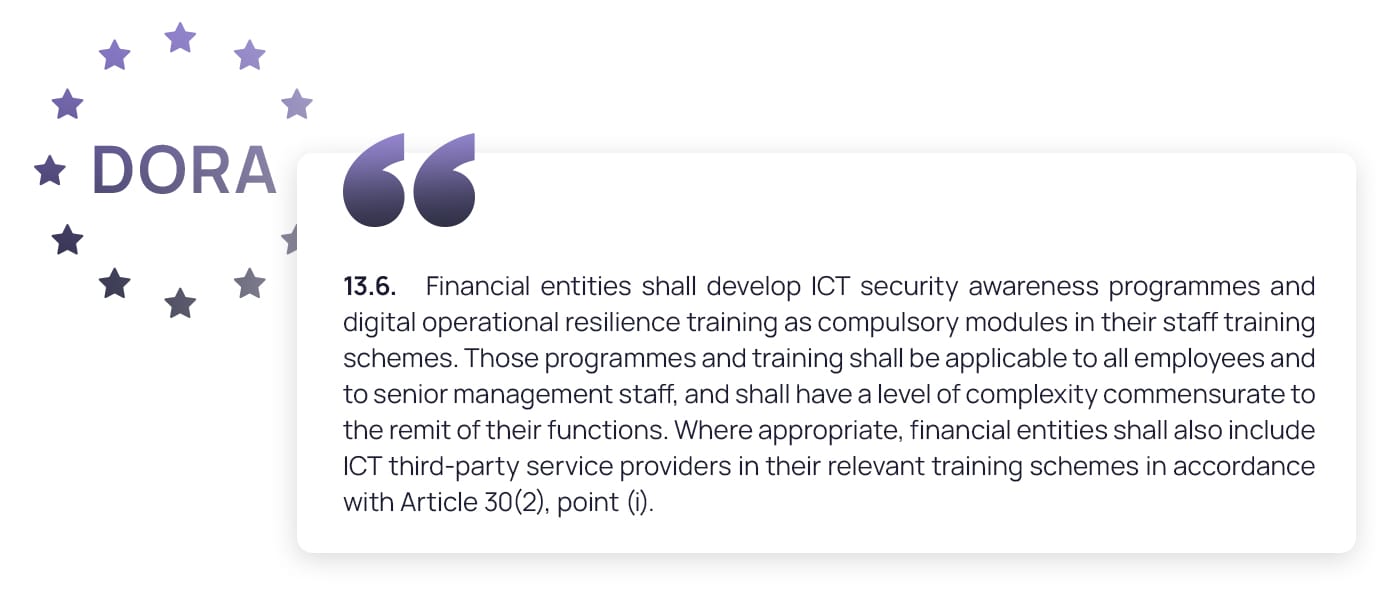

Deze vereisten benadrukken het belang van het hebben van managementpersoneel met de juiste training in bewustwording van cyberbeveiliging: Artikel 13.6 van DORA bepaalt dat alle leden van de organisatie, inclusief het managementpersoneel, passende training in cyberbeveiliging moeten krijgen die is afgestemd op de functies van het personeel. Het doel is om het personeel uit te rusten met de kennis en vaardigheden om ICT-risico’s te begrijpen en deze te kunnen beoordelen op hun impact op de bedrijfsvoering van de financiële entiteit.

Deze categorie gaat dieper in op het onderwerp door financiële entiteiten te verplichten de nieuwste ICT-technologieën en -processen te gebruiken die de veiligheid van informatie garanderen en mechanismen in te stellen om anomalieën snel te detecteren. Om de continuïteit van de bedrijfsvoering te waarborgen, moeten financiële entiteiten ook een speciaal en uitgebreid ICT-beleid voor bedrijfscontinuïteit hebben dat toezicht houdt, analyseert en verzoeningen uitvoert na ICT-gerelateerde incidenten.

Tegelijkertijd moeten entiteiten een systeem voor gegevensback-up en -herstel implementeren en ervoor zorgen dat hun ICT-dienstverleners minstens één secundaire verwerkingssite onderhouden met alle noodzakelijke functies en tools om aan de zakelijke behoeften van de entiteit te voldoen. Financiële entiteiten moeten ook alle gedetecteerde ICT-incidenten en kwetsbaarheden bekendmaken zodat andere organisaties kunnen leren van deze gebeurtenissen.

Beheer, classificatie en rapportage van ICT-gerelateerde incidenten

De tweede categorie behandelt hoe financiële entiteiten ICT-gerelateerde incidenten detecteren, beheren en melden. Hoofdstuk III van deze regelgeving benadrukt het belang van een uniform systeem voor het bewaken, afhandelen en rapporteren van ICT-gerelateerde incidenten. Op die manier kun je ervoor zorgen dat de onderliggende oorzaken van deze gebeurtenissen worden geïdentificeerd, gedocumenteerd en aangepakt op een manier die organisaties helpt ze te voorkomen.

Om het detectie- en rapportagesysteem te uniformeren, vereist DORA dat entiteiten de dreiging van het ICT-risico classificeren en verschillende rapporten indienen bij de bevoegde autoriteit:

- een initiële melding;

- een tussentijds rapport telkens wanneer er een significante verandering is in de status van het oorspronkelijke incident of het beheer van het incident op basis van nieuwe informatie;

- een eindrapport zodra de analyse van de oorzaak is voltooid en wanneer er definitief inzicht is in de impactcijfers, ongeacht of er al mitigatiemaatregelen zijn genomen.

Deze rapporten moeten alle informatie bevatten die nodig is om de betekenis van het grote ICT-gerelateerde incident te bepalen en mogelijke grensoverschrijdende effecten te beoordelen. Zodra de Europese autoriteiten het rapport ontvangen, zullen zij richtlijnen verstrekken om de negatieve effecten over sectoren binnen de financiële instelling te minimaliseren. De autoriteiten zullen jaarlijks een rapport uitbrengen met informatie over grote ICT-gerelateerde incidenten.

Digitale operationele veerkracht (DOR) testen

Een van de vereisten van DORA is dat entiteiten jaarlijks digitale operationele veerkracht- en kwetsbaarheidstests laten uitvoeren door onafhankelijke interne of externe experts. Het doel is om te beoordelen of organisaties er klaar voor zijn om ICT-gerelateerde incidenten aan te pakken en zwakke punten in het systeem te identificeren. De tests moeten een reeks beoordelingen en scans omvatten, analyses van openbare bronnen, beoordelingen van netwerkbeveiliging, gap-analyses, beoordelingen van fysieke beveiliging, vragenlijsten en scansoftwareoplossingen, beoordelingen van broncode, tests op basis van scenario’s, compatibiliteitstests, prestatiemetingen, end-to-end tests of penetratietests. Een op risico gebaseerde aanpak moet ook worden overwogen bij het uitvoeren van het testprogrammema. Bovendien moeten financiële entiteiten kwetsbaarheidsbeoordelingen uitvoeren vóór implementatie of herimplementatie van nieuwe of bestaande diensten die de kritieke functies van de entiteit ondersteunen.

Beheer van ICT-risico van derden

DORA vereist dat financiële entiteiten die gebruikmaken van ICT-diensten van derden een strategie voor het beheer van het ICT-risico van derden aannemen om ervoor te zorgen dat ze geen kwetsbaarheden hebben die de entiteit zelf kunnen beïnvloeden. Dit betekent dat financiële entiteiten alle relevante risico’s in verband met hun contractuele regeling met derden onafhankelijk moeten identificeren en beoordelen. Als er risico is op hacks via ICT-dienstverleners van derden, of dat het niet mogelijk is om hun systemen hierop te controleren, of dat er sprake is van daadwerkelijke inbreuken, moeten financiële entiteiten het contract met de betreffende dienstverleners beëindigen. Bovendien moeten financiële entiteiten jaarlijks een rapport over contractuele overeenkomsten voor ICT-diensten verstrekken, de categorieën van ICT-dienstverleners van derden, het type contractuele regelingen en de verleende diensten en functies.

DORA stelt ook de elementen vast die moeten worden opgenomen in contractuele overeenkomsten met zowel niet-kritieke als kritieke dienstverleners. Maar om deze toe te passen, moeten de Europese autoriteiten (de Europese toezichthoudende autoriteiten (ESAs), de gezamenlijke commissie en het toezichtsforum) bepalen welke derde dienstverleners kritiek zijn voor financiële entiteiten. De kritieke dienstverleners zouden degenen zijn die de stabiliteit, continuïteit of kwaliteit van de dienstverlening op het gebied van financiële diensten zouden beïnvloeden. Daarna zal de Leidende Toezichthouder, die wordt benoemd door de ESAs, bepalen of deze derde dienstverlener adequate regels, procedures, mechanismen en regelingen heeft om de ICT-risico’s te beheren. Op basis van de beoordeling en bevindingen zullen de ESAs een uniform rapportageproces en aanbevelingen verstrekken voor het verbeteren van de cyberbeveiligingsmaatregelen van de derde dienstverleners.

Informatie- en intelligentiedeling

DORA staat financiële entiteiten toe en moedigt hen aan om onderling te communiceren over en relevante informatie over ICT-gerelateerde risico’s te delen met vertrouwde gemeenschappen van financiële entiteiten. Dit open communicatiesysteem heeft tot doel financiële entiteiten te helpen hun digitale operationele veerkracht te verbeteren en ICT-gerelateerde dreigingen te minimaliseren. Om de bescherming van mogelijk gevoelige informatie te waarborgen, moeten financiële entiteiten de autoriteiten informeren over hun deelname aan de regelingen voor het delen van informatie.

Hoe verhoudt DORA zich tot NIS2?

DORA en NIS2 zijn de twee nieuwe kaders voor cyberbeveiliging die zijn ontworpen om de cyberveiligheid van entiteiten in heel Europa te versterken en te harmoniseren. NIS2, of de Netwerk- en Informatiesystemenrichtlijn voor essentiële diensten, werd geïntroduceerd in december 2022, trad in werking in januari 2023 en moet worden aangenomen door lidstaten vóór oktober 2024. NIS2 lijkt op DORA in die zin dat het is ontworpen om de veerkracht van entiteiten in heel Europa te verbeteren, maar hun doelen zijn verschillend. Het doel van NIS2 is om de veerkracht van de publieke en private sectoren te verbeteren, voornamelijk van de aanbieders van essentiële en belangrijke diensten zoals telecom, cloudcomputing, beheerde services, datacentres, bankwezen, transport, overheidsdiensten, sociale media platforms en zoekmachines, post- en koeriersdiensten enzovoort. Bovendien heeft NIS2 tot doel de vereisten voor cyberstrategie en -bestuur, detectie en beheer van beveiligingsincidenten en infrastructuur- en toepassingsbeveiliging te standaardiseren. DORA richt zich op het verbeteren van de veerkracht van de financiële sector en het harmoniseren van de manier waarop financiële entiteiten ICT-gerelateerde risico’s detecteren, behandelen en rapporteren.

Hoewel de reikwijdte van deze twee wetgevingen verschilt, zijn beide ontworpen om wetgeving te harmoniseren, de integriteit van informatie te beschermen en het toenemende risico op inbreuken als gevolg van de digitalisering van alledaagse activiteiten te beperken.

Tijdlijn voor het voldoen aan de DORA-vereisten

Initieel kwam de Europese Commissie met het DORA-voorstel op 24 september 2020. Het maakte deel uit van een groter pakket maatregelen gericht op het verbeteren van de cyberbeveiligingsveerkracht van financiële instellingen in heel Europa, terwijl financiële stabiliteit en consumentenbescherming werden gewaarborgd.

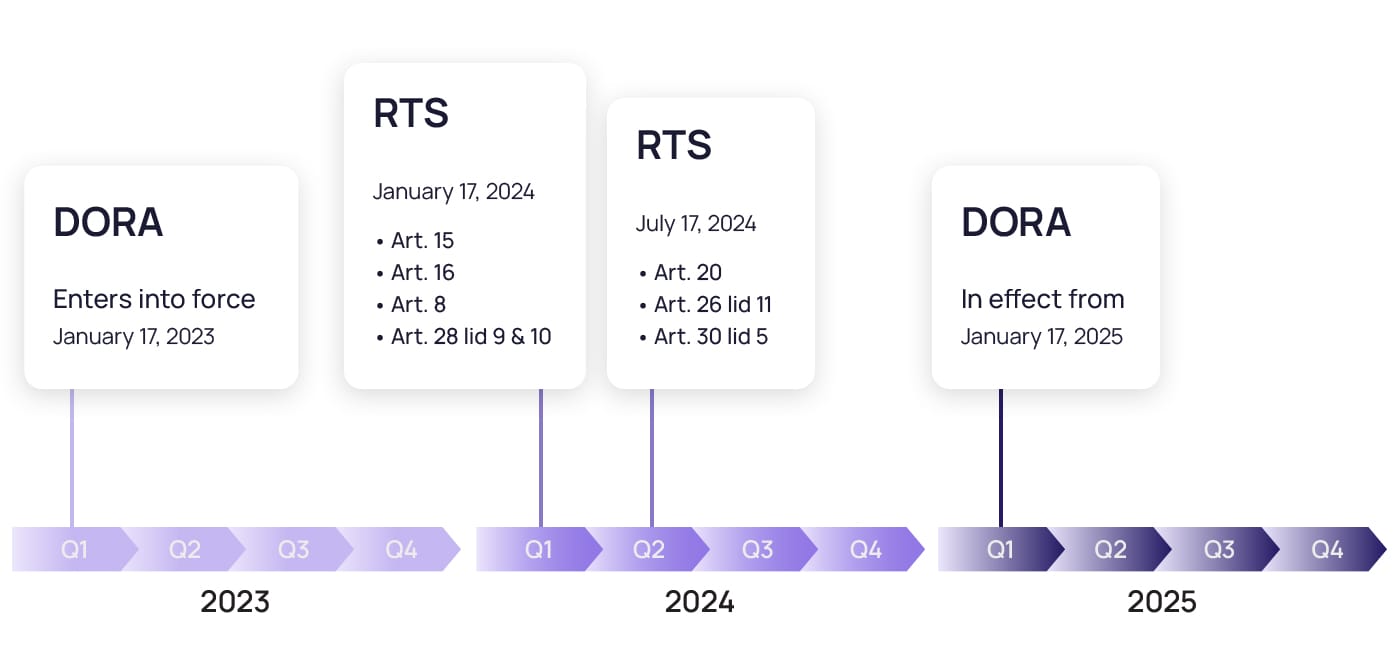

De definitieve versie van DORA werd overeengekomen op 16 januari 2023 met een implementatieperiode van 24 maanden. Dat betekent dat financiële entiteiten de DORA-vereisten tegen 17 januari 2025 moeten implementeren. Nu de wet is aangenomen, kunnen de relevante ESAs (Europese toezichthoudende autoriteiten) regelgevende technische normen (RTS) ontwikkelen. Hoewel dit misschien voldoende tijd lijkt, moeten financiële entiteiten niet wachten om te beginnen met het implementeren van het kader en direct specifieke stappen zetten om aan de naleving te voldoen.

Gezien deze regelgeving en implementatieperiode van toepassing zijn op zowel financiële entiteiten als de ICT-dienstverleners van derden, is nu een goed moment om je strategie te bespreken met alle betrokken partners, vooral met de kritieke dienstverleners die we eerder hebben genoemd.

Als je echter nog steeds het gevoel hebt dat sommige delen van de wetgeving te onduidelijk en moeilijk te begrijpen zijn, bepaalt artikel 15 dat de Europese toezichthoudende autoriteiten (ESAs) en het Europees Agentschap voor cyberbeveiliging (ENISA) gemeenschappelijke ontwerpregelgevingsnormen moeten voorstellen tegen 17 januari 2024. Deze ontwerpen zullen verschillende delen van de wetgeving specificeren; van de componenten van de ICT-respons- en herstelplannen tot het testen van ICT-bedrijfscontinuïteitsplannen.

Volgende stappen: Hoe word je DORA-compliant?

De maatregelen die nodig zijn om te voldoen aan DORA zullen van organisatie tot organisatie verschillen. Terwijl sommige financiële entiteiten alleen snelle aanpassingen nodig hebben, zullen anderen een goed doordacht plan met meerdere stappen moeten opstellen. Hier zijn enkele eerste stappen die je kunt nemen:

- Bespreek hoe DORA van toepassing is op jouw organisatie met een juridisch adviseur die de wet en de implicaties ervan voor jouw organisatie volledig begrijpt.

- Evalueer het huidige ICT-risico, de meldingsprocedure en het vermogen om bedreigingen te herkennen. Dat kun je bijvoorbeeld doen door veerkrachttesten uit te voeren op kritieke functies en systemen. Beoordeel als onderdeel van deze stap ook de effectiviteit van je huidige programmema’s voor beveiligingsbewustzijnstraining, indien aanwezig, bij het aanpakken van deze risico’s.

- Bepaal wie je kritieke ICT-dienstverleners van derden zijn en beoordeel hun kwetsbaarheden.

- Wijs het benodigde budget toe voor het implementeren van technische wijzigingen en het ontwikkelen en leveren van robuuste trainingsprogrammema’s voor beveiligingsbewustzijn.

- Ontmoet de bijbehorende belanghebbenden in je organisatie om te beslissen welke specifieke maatregelen intern moeten worden genomen of, indien nodig, externe providers in te huren om aan de behoeften te voldoen.

- Ontmoet de dienstverleners van derden om overeenstemming te bereiken over de specifieke maatregelen die zij moeten nemen of verander van leverancier indien nodig.

- Wanneer alle maatregelen zijn geïmplementeerd, voer dan een nog een gap-beoordeling uit om er zeker van te zijn dat je volledige naleving hebt bereikt.

Hoe SoSafe kan helpen bij DORA-naleving

De DORA-regelgeving is een grote stap in de goede richting om de stabiliteit en integriteit van het financiële systeem te beschermen tegen evoluerende digitale dreigingen. Het evalueren van je behoeften en het implementeren van een holistische aanpak die technische maatregelen, operationele praktijken en bewustmakingsinitiatieven combineert, is essentieel om naleving te realiseren en het menselijke risico van je organisatie te verminderen.

Een van de sleutels van risicobeheer is het bewust zijn van potentiële dreigingen en risico’s door middel van continue bewustwordingstraining. Als een van de belangrijkste vereisten voor ICT-risicobeheer die DORA vaststelt, is bewustwordingstraining cruciaal om gebruikers de kennis en tools te geven om zicht te kunnen weren tegen de brede waaier van cyberdreigingen waar de financiële sector vandaag en morgen mee te maken heeft. De gamified bewustzijnstraining van SoSafe, die is gebaseerd op gedragswetenschap. Het biedt gedetailleerde – maar behapbare – leermethoden over een grote verscheidenheid aan dreigingen. Daarbij geeft het in de praktijk bewezen manieren waarmee je dreigingen kunt vermijden. De inhoud op ons platform is beschikbaar in meer dan 30 talen. Deze meertalige aanpak respecteert taalkundige achtergronden en voldoet aan de wettelijke vereisten van landen die training in de eigen taal vereisen.

Volgens DORA moeten bedrijven beleidslijnen opstellen die de handhaving van hoge normen voor beschikbaarheid, authenticiteit, integriteit en vertrouwelijkheid van gegevens waarborgen. De Contentmanagementfunctie van ons platform biedt een geïntegreerde oplossing voor het consolideren van de beveiligingsrichtlijnen en trainingsmaterialen van je organisatie onder één dak. De perfecte mix van toegankelijkheid en efficiëntie. Bovendien hoef je met ons platform niet langer zelf bij te houden wanneer het beleid wordt aanvaard en aan welke eisen dit moet voldoen. Ook dat neemt ons platform jou uit handen. Met SoSafe heb je realtime overzicht van de mate waarin je compliant bent. Daarmee kun je hiaten makkelijk identificeren en de voortgang volgen. Zo zorg je ervoor dat elke medewerker aan boord is wat DORA-regelgeving betreft.

Hoe belangrijk bewustwording en preventie ook zijn, de duurste gemaakte fouten zijn die gerelateerd aan incidentdetectie en -rapportage. Een langdurig, omslachtig intern rapportageproces kan externe rapportage vertragen, wat de naleving van DORA-vereisten mogelijk in gevaar brengt. De Phishing Report Button van SoSafe bevat een functie genaamd Phish Assist waarmee elke medewerker snel beveiligingsincidenten kan melden. Dit draagt bij aan een sneller detectie- en rapportageproces en een dito externe rapportage aan toezichthouders en derden.

Het meten van het succes van nieuwe risicobeheersingsmaatregelen zonder de juiste tools is zeker niet eenvoudig. Zeker niet als je weet dat de DORA-regelgeving vereist dat je risicobeheerstrategieën implementeert met key performance indicators en risicometingen. Door gebruik te maken van het ISO 27001-gecertificeerde Human Risk OS van SoSafe, kun je de voortgang van je bewustzijnsprogrammema’s volgen en heb je inzicht in gedetailleerde analyses, metrics en KPI’s met betrekking tot het menselijk risico in je bedrijf. Op deze manier implementeer je niet alleen de noodzakelijke maatregelen om te voldoen aan DORA, maar zie je precies hoe ze de cyberweerbaarheid van je bedrijf beïnvloeden.