Effektives Training für alle Rollen im Unternehmen.

IT Leadership Support

Enterprise Cyber Security: Strukturen, Strategien und Best Practices für Konzerne

Enterprise Cyber Security verlangt mehr als Technik. Wie Unternehmen Sicherheit ganzheitlich steuern und strukturiert verankern, zeigt dieser Überblick.

- Enterprise Security vs Cybersecurity

- 3 Kernelemente von Enterprise Cyber Security

- Training: Darauf achten

- Software

- KPIs

- Trends

Überblick: Enterprise Cyber Security

- Enterprise Cyber Security braucht klare Strukturen, keine punktuellen Einzelmaßnahmen

- Technologie, Prozesse und Sicherheitskultur wirken nur im Zusammenspiel

- Wirksames Awareness-Training stärkt den Faktor Mensch nachhaltig

- Tools entfalten ihre Wirkung erst durch Architektur-Fit und Prozessanbindung

- KPIs schaffen Transparenz, sichern Steuerung und erfüllen Audit-Anforderungen

Enterprise Security vs. Cybersecurity: Was Unternehmen wissen müssen

Enterprise Security beschreibt den umfassenden Sicherheitsansatz großer Organisationen. Er reicht weit über die reine Cybersecurity hinaus: Governance, Risikomanagement, physische Sicherheit und Business Continuity werden integriert – über Standorte, Clouds und Lieferketten hinweg. Die Cybersecurity ist dabei eine spezialisierte Teilkomponente. Sie schützt digitale Werte und stellt zentrale Kontrollen bereit. Die strategische Steuerung erfolgt über die Enterprise-Security-Architektur.

Was Enterprise-Umgebungen besonders macht

Die Sicherheitsanforderungen in Konzernen sind deutlich komplexer als in kleineren Organisationen. Typische Herausforderungen auf Enterprise-Niveau sind zum Beispiel:

- Unterschiedliche Systeme laufen parallel – von klassischen On-Prem-Lösungen über Multi- und Hybrid-Clouds bis hin zu zahlreichen SaaS-Anwendungen

- Alte IT-Strukturen und technische Schulden, oft verschärft durch Übernahmen oder regionale Besonderheiten

- Unklare Zuständigkeiten zwischen CISO, CIO, Fachbereichen und Risikomanagement – oft fehlt ein gemeinsames Verständnis von Risiko, Compliance und Auditfähigkeit

- Eine breite Lieferkette mit vielen externen Partnern, die die Angriffsfläche erheblich vergrößert

- Produktionsnahe OT- oder IoT-Systeme, bei denen Sicherheitsmaßnahmen mit Verfügbarkeits- und Safety-Anforderungen abgestimmt werden müssen

- Sicherheitsvorfälle müssen oft international koordiniert werden – über Zeitzonen, Sprachen und unterschiedliche Rechtsräume hinweg

Gerade in solchen Umgebungen braucht es eine Enterprise-Cybersecurity-Strategie, die technologische Vielfalt, organisatorische Komplexität und globale Anforderungen zusammenbringt – ohne dabei an Klarheit oder Steuerbarkeit zu verlieren.

Branchenspezifische Anforderungen im Überblick

- Finanzwesen: Höchste Anforderungen an Vertraulichkeit, Integrität und Regulierung.

- Öffentlicher Sektor: Schutz kritischer Infrastruktur trotz technischer und vergaberechtlicher Einschränkungen.

- Energieversorgung/KRITIS: Verfügbarkeit hat Priorität. Segmentierung, Monitoring und Notfallpläne sind unverzichtbar.

- Global tätige Unternehmen: Unterschiedliche Rechtsräume und Anforderungen an Datenlokalisierung erfordern konsistente Identitäts- und Zugriffsmodelle.

Von der Theorie zur Praxis

Aus dem strategischen Rahmen ergeben sich wiederverwendbare Vorlagen für die Sicherheitsarchitektur, etwa in Form von Architekturprinzipien, Mindeststandards und Reifegradmodellen. Grundlage sind etablierte Enterprise-Security-Frameworks wie TOGAF oder das NIST Cybersecurity Framework.

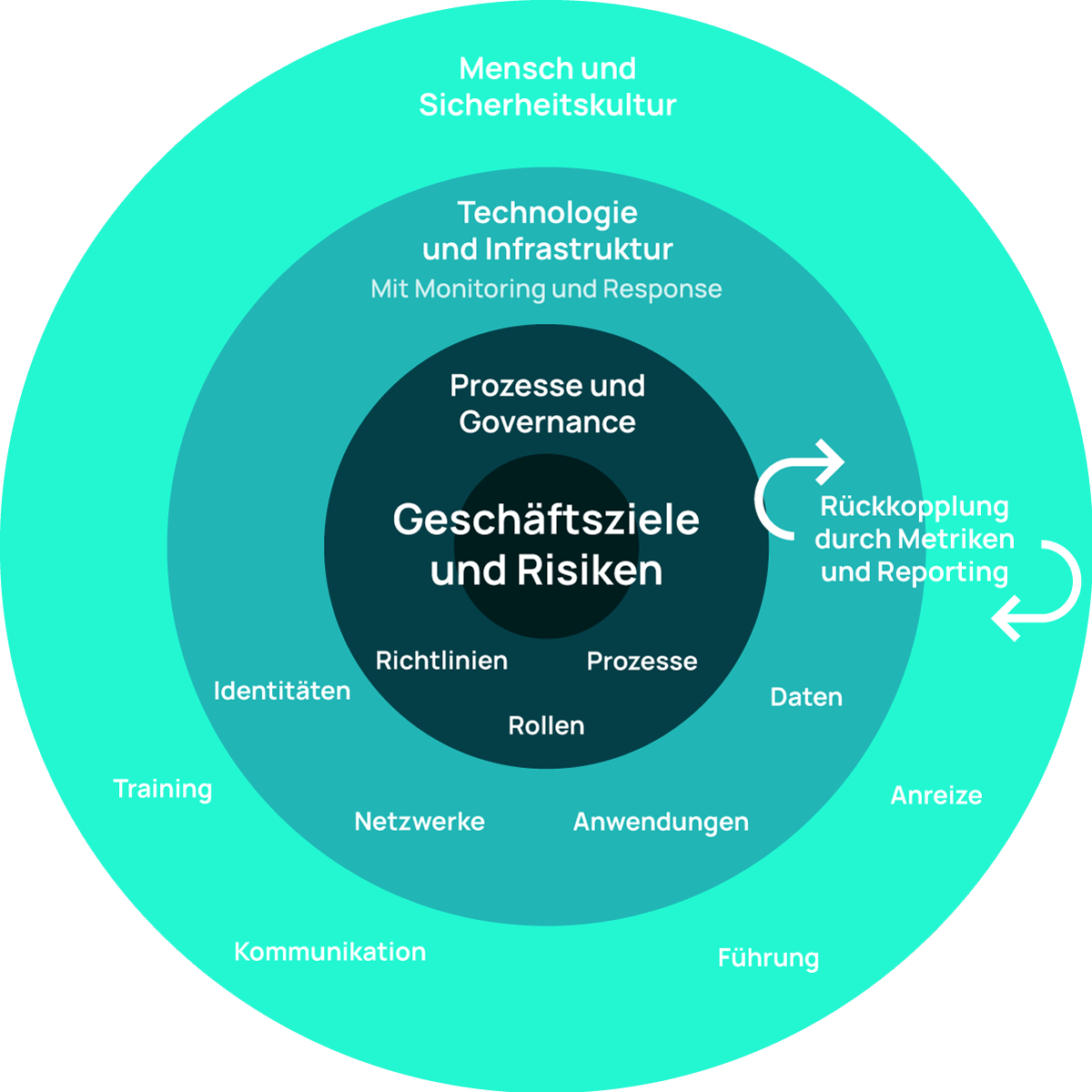

Drei Säulen der Enterprise Cybersecurity

Eine ganzheitliche Enterprise-Cybersecurity-Strategie basiert auf drei eng verzahnten Elementen: Technologie und Infrastruktur, Prozesse und Governance sowie Mensch und Sicherheitskultur. Erst ihr Zusammenspiel macht Schutzmaßnahmen wirksam. Isolierte Initiativen bleiben dagegen oft wirkungslos.

Prozesse und Governance

Strategische Vorgaben werden durch klare Rollen, Richtlinien und Risiko- sowie Ausnahmeprozesse operationalisiert. Reife Abläufe im Betrieb und in der Krisenbewältigung schaffen Transparenz, Nachvollziehbarkeit und eine belastbare Entscheidungsgrundlage – unabhängig vom Standort oder Geschäftsbereich.

Technologie und Infrastruktur

Architekturprinzipien wie identitätszentrierte Sicherheit, Netzwerksegmentierung und Cloud-Baselines bilden das technische Fundament. Ergänzt werden sie durch Maßnahmen zur Zugriffskontrolle, Systemhärtung und kontinuierlichen Überwachung. Entscheidend ist die Integrationsfähigkeit: Fehlen einheitliche Standards, droht ein Wildwuchs an Werkzeugen, der sogenannte Tool Sprawl, der die Übersicht erschwert und schnelle Reaktionen verhindert.

Mensch und Sicherheitskultur

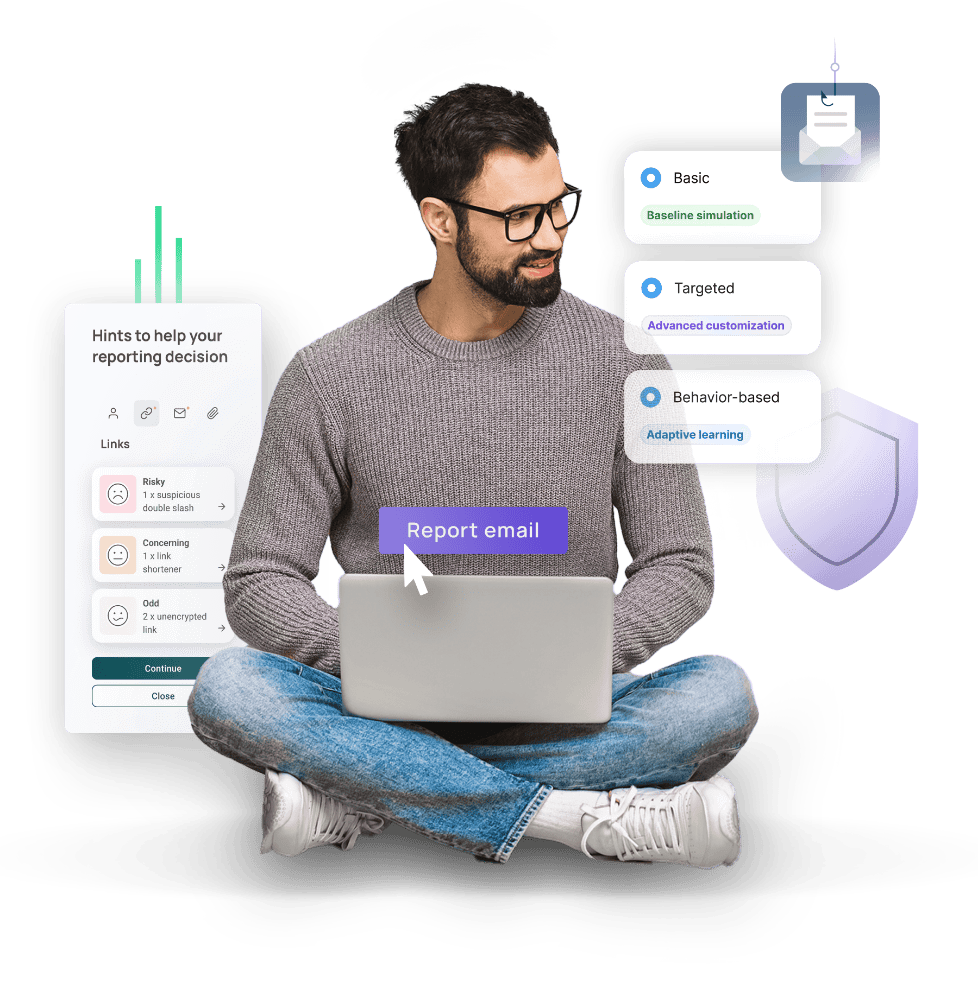

Technik und Prozesse entfalten ihre Wirkung nur, wenn sie im Alltag gelebt werden. Eine starke Sicherheitskultur fördert verantwortungsvolles Verhalten in allen Rollen – vom Vorstand bis zur Fachabteilung. Entscheidend sind regelmäßige Schulungen, offene Kommunikation und positive Anreize. Plattformen wie SoSafe unterstützen diesen Wandel, indem sie Awareness-Training, Phishing-Simulationen und verhaltensbasierte Lernpfade bereitstellen – integriert in bestehende Prozesse und Systeme. Führungskräfte spielen dabei eine zentrale Rolle als Vorbilder.

Die häufigste Schieflage

Viele Unternehmen investieren primär in technische Lösungen. Reife Prozesse und eine aktive Sicherheitskultur bleiben oft zurück. Diese Schieflage schwächt die Wirkung technischer Kontrollen und erhöht das Risiko trotz hoher Investitionen.

Enterprise-Cybersecurity-Training wirksam gestalten

In Konzernen reicht ein Standardtraining nicht aus. Ein wirksames Enterprise-Cybersecurity-Training muss skalierbar sein, sich an unterschiedliche Rollen und Rechtsräume anpassen und nahtlos in bestehende Governance-, Prozess- und Systemlandschaften eingebunden werden. Nur dann entfaltet es messbare Wirkung.

Akzeptanz beginnt beim Nutzererlebnis

Lerninhalte müssen verständlich, relevant und barrierearm sein. Microlearning-Formate, klare Sprache und passgenaue Kontexte erhöhen den Lernerfolg. Rollenspezifische Lernpfade stärken die Akzeptanz und fördern die Anwendung im Arbeitsalltag.

Compliance sicher nachweisen

Für Konzerne sind prüffähige Trainingsnachweise unerlässlich. Sie müssen Rollen, Richtlinien und Verantwortlichkeiten abbilden. Rezertifizierbare Module und Audit-Trails erleichtern interne wie externe Prüfprozesse.

Aktuell, lokalisiert, wirksam

Globale Trainings benötigen regelmäßige Updates und Anpassungen an rechtliche wie kulturelle Besonderheiten. Aktuelle Bedrohungen sowie regionale Unterschiede im Risikoprofil lassen sich nur mit einer dynamischen und lokalisierten Lernstrategie adressieren.

Nahtlose Integration in Systeme und Prozesse

Die Wirkung eines Trainings steigt, wenn es sich technisch und organisatorisch einfügt – etwa in Learning-Management-Systeme, HR-Plattformen oder Identitäts- und Kollaborationslösungen. Schnittstellen ermöglichen Automatisierung, konsistentes Reporting und die Verbindung mit Phishing-Simulationen.

Führung als Kulturverstärker

Die Sicherheitskultur wird durch Haltung und Verhalten der Führungskräfte geprägt. Regelmäßige Kommunikation und positive Anreize helfen, Sicherheitsverhalten langfristig zu verankern.

Lösungen wie die Plattform von SoSafe unterstützen Unternehmen dabei, Trainingsinhalte verhaltensorientiert und risikobasiert auszuspielen – abgestimmt auf Rollen, Regionen und Bedrohungslagen. Offene Schnittstellen und umfassende Reporting-Funktionen erleichtern die Integration in bestehende Systemlandschaften und machen Wirksamkeit messbar.

Mensch stärken, Risiko senken

Enterprise Cyber Security: Software wirksam integrieren

Ein konsistenter Software-Stack ist ein zentraler Baustein der Enterprise Cyber Security. Entscheidend ist, dass die eingesetzten Enterprise-Cybersecurity-Tools auf klar definierte Anwendungsfälle ausgerichtet sind und sich nahtlos in eine übergreifende Sicherheitsarchitektur einfügen. Nur so lassen sich Datenflüsse integrieren, operative Abläufe absichern und Verantwortlichkeiten sauber abbilden.

Auswahl nach Architektur und Integration

Enterprise-Cybersecurity-Software muss mehr leisten als reine Funktionalität. Wichtig sind Plattform- und Integrationsfähigkeit, Architekturkompatibilität (zum Beispiel Zero-Trust-Modelle), Skalierbarkeit im Betrieb und belastbare Nachweise zur Wirksamkeit. Nur Werkzeuge, die sich in bestehende Prozesse und Systeme integrieren lassen, liefern nachhaltigen Mehrwert.

Technische Kernkategorien im Überblick

Ein typischer Stack umfasst unter anderem:

- Identitäts- und Zugriffsmanagement (IAM/PAM)

- Endpoint Detection & Response bzw. Extended Detection & Response (EDR/XDR)

- Security Information and Event Management (SIEM) mit Verhaltensanalysen (UEBA)

- Secure Service Edge, etwa SASE und CASB

- External Attack Surface Management (EASM)

Ergänzt wird dieser Stack durch Komponenten wie Secrets- und Key-Management, Schwachstellen- und Patch-Management, E-Mail- und Web-Sicherheit sowie Cloud-native Controls wie CSPM (Cloud Security Posture Management) und CWPP (Cloud Workload Protection Platform).

Mensch als integraler Bestandteil

Technische Maßnahmen entfalten ihre volle Wirkung erst im Zusammenspiel mit dem Faktor Mensch. Deshalb gehören auch Awareness-Training-Provider, Anti-Phishing-Software und gezielte Policy-Enablement-Lösungen zur Enterprise-Cybersecurity-Software.

Plattformen wie SoSafe lassen sich tief in bestehende Landschaften integrieren. Sie liefern verhaltensbasierte Lernimpulse und stellen relevante Daten für Reporting, Führungskräftebriefings und Audits bereit – als fester Bestandteil einer konsistenten Sicherheitsarchitektur.

Konsolidierung oder Best-of-Breed?

Viele Unternehmen stehen vor der Wahl: Tool-Konsolidierung zur Reduktion von Komplexität oder gezielter Einsatz von Best-of-Breed-Lösungen mit hoher Fachlichkeit. Konsolidierung erleichtert Betrieb und Integration, birgt aber das Risiko funktionaler Kompromisse. Best-of-Breed bietet spezialisierte Tiefe, erhöht jedoch Pflegeaufwand und Schnittstellenkomplexität.

Beide Ansätze lassen sich mit einem klaren Referenzarchitektur-Modell kombinieren – inklusive definierter Schnittstellen, Telemetrie-Standards und Mindestanforderungen an Integration und Reporting.

Betriebsmodelle mit klarer Steuerung

Ob intern betrieben, gemanagt oder kooperativ geführt – es kommt auf transparente Zuständigkeiten (RACI), verlässliche Service-Level und eine durchdachte Exit-Strategie an. Nur so bleiben Steuerbarkeit und Anpassungsfähigkeit langfristig gesichert.

KPIs für die Enterprise Cyber Security: messen, steuern, berichten

Kennzahlen helfen, Fortschritte in der Enterprise Cyber Security sichtbar zu machen, Maßnahmen zu priorisieren und gegenüber Management und Audit verlässlich zu berichten. Wichtig ist eine saubere Trennung zwischen operativen, strategischen und Compliance-bezogenen Kennzahlen – mit klar definierten Begriffen, einheitlichen Datenquellen und festgelegten Zuständigkeiten.

Operative KPIs im Überblick

| KPI | Definition | Messmethode / Quelle | Verantwortlich |

| Incident Frequency | Anzahl sicherheitsrelevanter Vorfälle je Zeitraum | Ticket-/IR-System, dedupliziert nach Use Case | SecOps |

| Mean Time to Detect (MTTD) | Zeit von Erstereignis bis zur Erkennung | SIEM/XDR-Telemetrie plus IR-Zeitstempel | SecOps |

| Mean Time to Respond/Recover (MTTR) | Zeit von Erkennung bis Eindämmung bzw. Wiederherstellung | IR-Playbooks, CMDB-/Change-Daten | SecOps / IT Ops |

| Patch Compliance Rate | Anteil gepatchter Systeme innerhalb der Frist | VM-/CMDB-Daten, basierend auf Kritikalität | IT Ops |

Strategische Enterprise-Cybersecurity-KPIs

| KPI | Definition | Messmethode / Quelle | Verantwortlich |

| Phishing Click-Through Rate (CTR) | Anteil Klicks auf simulierte Mails | Awareness-Plattform, segmentiert | Awareness Lead |

| Training Completion und Retention | Abschlussrate und Wissenserhalt | LMS-/Assessment-Daten je Rolle/Region | L&D / Awareness |

| MFA Coverage (Identity) | Anteil der Identitäten mit aktivierter MFA | IAM-/IdP-Berichte, risikobasiert | IAM |

| Zero-Trust Control Coverage | Abdeckung definierter Sicherheitskontrollen | Architektur-Checks, Konfigurations-Scans | Architektur / GRC |

Compliance-Kennzahlen im Überblick

| KPI | Definition | Messmethode / Quelle | Verantwortlich |

| Audit Readiness Score | Erfüllung prüfungsrelevanter Kontrollen | Kontrollkatalog (z. B. ISO/NIST), Nachweisführung | GRC |

| Policy Adoption Rate | Bestätigte Policy-Akzeptanz in Teams/Bereichen | LMS-/HR-Daten, Stichproben | GRC / HR |

| SLA Adherence (Security Services) | Einhaltung sicherheitsrelevanter SLAs | Service-Reports, OLA-Daten | SecOps / IT Ops |

| Third-Party Risk Status | Status externer Partner im Risikomanagement | TPRM-Tool, Vertrags-/Risikodaten | Vendor Risk |

Berichtsformate und Taktung

Operative Kennzahlen fließen idealerweise monatlich in die SecOps-Steuerung ein. Strategische KPIs werden vierteljährlich auf Ebene der Führung besprochen. Compliance-Metriken folgen den Taktungen von Audits und regulatorischen Anforderungen – abgestimmt auf die bestehende Enterprise-Security-Architecture und die genutzten Frameworks.

Einheitlichkeit und Struktur

Ein zentrales Glossar, einheitliche Baselines pro Domäne sowie die Segmentierung nach Rolle, Region und Plattform schaffen Vergleichbarkeit. Eine zentrale Datenquelle als „Single Source of Truth“ verhindert Silos, Inkonsistenzen und Doppelzählungen – ein Muss für jede skalierbare Enterprise Cyber Security.

Aktuelle Trends in der Enterprise Cyber Security

Die Bedrohungslage verändert sich stetig – und mit ihr die Anforderungen an eine wirksame Enterprise Cyber Security. Neue Technologien, regulatorische Vorgaben und die zunehmende Komplexität globaler Infrastrukturen machen vorausschauendes Handeln unverzichtbar.

KI-gestützte Angriffe

Generative KI verbessert die Qualität und Skalierbarkeit von Phishing-Kampagnen, Deepfakes und automatisierter Ausspähung. Die Täuschung wird raffinierter – insbesondere bei Social Engineering.

Automatisierte Kampagnen und Crimeware-as-a-Service

Angriffe werden industriell organisiert. Toolchains und Marktplätze für Erstzugänge verkürzen den Weg von der Identifikation über die Ausnutzung bis zur Monetarisierung.

Neue Anforderungen aus Regulierung und Richtlinien

Mit NIS2 (Wer ist betroffen?) steigen die Anforderungen an Governance, Meldewege und Nachweise. Parallel gewinnt der Aufbau einer strukturierten AI Governance an Bedeutung – auch im Kontext der Enterprise Cyber Security.

Cloud-native Umgebungen und Lieferkettenrisiken

Die Abhängigkeit von SaaS-, PaaS- und Infrastrukturpartnern wächst. Third-Party-Risk-Management und Transparenz durch Software Bill of Materials (SBOM) werden zu Schlüsselkomponenten.

OT und IoT in Unternehmensarchitekturen

Die zunehmende Vernetzung von IT- und OT-Systemen erfordert segmentierte Sicherheitsarchitekturen mit Rücksicht auf Safety-Ziele, Betriebsabläufe und die Verfügbarkeit kritischer Systeme. IoT-Komponenten vergrößern dabei die Schnittfläche zwischen IT und OT und machen klare Zonen sowie Schnittstellenkontrollen unverzichtbar.

Tragfähige Strukturen basieren darauf, dass Technik, Abläufe und Verhalten zusammenarbeiten. Mit klaren Prioritäten und messbaren Zielen wird daraus verlässliche Unternehmenspraxis.