CEO Fraud

Wat is CEO-fraude?

Stel je voor dat je een e-mail ontvangt van je baas met de instructie om een formulier in te vullen, inloggegevens te verstrekken of een factuur te betalen. De meeste mensen zouden hier niets achter zoeken, vooral als de naam, handtekening en het e-mailadres op het eerste gezicht legitiem lijken. Daar rekenen CEO-fraudeurs op – dat je niet opmerkt dat ze zich voordoen als een leidinggevende om misbruik te maken van je goede bedoelingen.

Helaas zijn CEO-fraude pogingen vaak succesvol voor veel organisaties wereldwijd. Volgens de FBI is dit een van de meest populaire vormen van Business Email Compromise (BEC) aanvallen, oplichtingen ter waarde van 43 miljard dollar met meer dan 240.000 incidenten wereldwijd tussen 2016 en 2021. Deze misleidende praktijk is steeds moeilijker te bestrijden omdat het is gebaseerd op social engineering en de digitale voetafdruk van organisaties elk dag groter wordt.

De genoemde gegevens illustreren de vaardigheid waarmee moderne cybercriminelen vertrouwen en autoriteit uitbuiten, gebruikmakend van het feit dat de meeste medewerkers geen vragen stellen bij verzoeken van hun superieuren. Het is een verhaal van bedrog, vertrouwen en het belang van een stap voorblijven in een wereld waar zelfs de meest betrouwbaar uitziende e-mail een verborgen agenda kan bevatten. Het herinnert ons eraan dat waakzaamheid en educatie in het digitale tijdperk het verschil kunnen maken tussen een succesvolle werkdag en het slachtoffer worden van een goed uitgevoerde cyberaanval.

De belangrijkste doelwitten bij CEO-fraude

Een van de redenen waarom CEO-fraudes zo zorgwekkend zijn, is dat ze elke werknemer op elke afdeling kunnen treffen. Niemand is immuun voor deze aanvallen en helaas worden ze niet altijd door spamfilters onderschept. Sommige afdelingen zijn echter bijzonder aantrekkelijk voor cybercriminelen, zoals:

Financiële afdeling

Gezien hun toegang tot vertrouwelijke bedrijfsinformatie, zijn financiële afdelingen een aantrekkelijk doelwit voor CEO-fraudeurs. Organisaties die grote overboekingen doen of talrijke rekeningen hebben, zijn bijzonder kwetsbaar. Vooral als hun interne beleid niet is bijgewerkt conform de nieuwste beveiligingsnormen.

Cybercriminelen doen hun onderzoek om de beste phishing technieken te bedenken die financiële transactieprotocollen zo nauwkeurig mogelijk nabootsen. Nadat ze een relevant of vergelijkbaar e-mailaccount hebben verkregen, sturen ze een overboekingsautorisatie naar de financiële afdeling, of dat nu de CFO of een andere werknemer is. Iedereen die gemachtigd is om betalingen in te dienen, is vatbaar voor deze cyberdreigingen.

Personeelszaken

De afdeling personeelszaken wordt ook belaagd door CEO-fraudeurs. Omdat deze afdeling toegang heeft tot de hele organisatie, inclusief de medewerkersdatabase, is het een gemakkelijk doelwit voor cybercriminelen die uit zijn op gevoelige informatie. Bijvoorbeeld, HR-medewerkers bij middelgrote of grote bedrijven openen e-mails en cv’s van honderden, zo niet duizenden sollicitanten. Als cybercriminelen een phishing e-mail met schadelijke bijlage sturen waarbij ze beweren een sollicitant te zijn, zou de HR-afdeling – en zelfs het hele bedrijf – ernstige gevolgen kunnen ondervinden.

Eenmaal binnen in de systemen, kunnen cybercriminelen toegang krijgen tot een grote verscheidenheid aan persoonlijke gegevens en waardevolle contactinformatie van medewerkers en kandidaten die de HR-afdeling verzamelt. Een hoofdpijndossier voor organisaties en de gemeenschap als geheel.

IT-afdeling

Hoewel IT-medewerkers mogelijk beter op de hoogte zijn van cyberrisico’s, maken de aanlokkelijke beloningen die gepaard gaan met het infiltreren van IT-systemen het de moeite waard voor cybercriminelen om te proberen hen te verleiden met hun tactieken. Eén phishing e-mail van zogenaamd een vertrouwde leidinggevende kan hackers toegang geven tot e-mailaccounts of wachtwoordbeheerplatforms. Zodra de inloggegevens zijn gecompromitteerd, hebben cybercriminelen gemakkelijk toegang tot de digitale wereld van de organisatie. Daarmee loopt het hele bedrijf risico op financiële en reputatieschade.

Directieteam

Houd er rekening mee dat CEO-fraude zich kan uitbreiden naar alle hogere leidinggevenden in het bedrijf. Het is geen geheim voor cybercriminelen dat leidinggevenden meer bevoegdheid hebben om financiële of IT-beslissingen te nemen. Cyberaanvallers maken ook gebruik van de drukke levensstijl van leidinggevenden, wetende dat ze zoveel op hun bord hebben dat ze een nep e-mail misschien niet opmerken totdat het te laat is.

CEO-fraude versus whaling: Wat zijn de verschillen?

Hoewel whaling en CEO-fraude soms door elkaar worden gebruikt in de cybersecurity wereld, zijn het verschillende hackmethoden. Denk aan whaling als het jagen op de ‘grote vissen’ in een organisatie, zoals leidinggevenden of senior managers. Aanvallers maken sluwe, overtuigende e-mails die van vertrouwde bronnen lijken te komen, om op die manier hooggeplaatste doelwitten te verleiden tot het onthullen van gevoelige informatie of het doen van ongeautoriseerde transacties.

CEO-fraude vanuit een ander perspectief is wanneer de aanvaller de rol speelt van een hooggeplaatste leidinggevende, zoals de CEO, en misleidende verzoeken richt aan medewerkers van het bedrijf. Hoewel beide strategieën gerichte manipulatie omvatten, ligt de verwarring in de details: whaling richt zich op het binnenhalen van de leidinggevende, ongeacht van wie het bericht lijkt te komen. CEO-fraude draait om het nabootsen van de top van de organisatie. Het is een subtiel maar cruciaal verschil in het schimmige domein van cybersecurity.

Belangrijkste tactieken die worden gebruikt bij CEO-fraude

CEO-fraude kan vele vormen aannemen, waaronder phishing, stemkloning en pretexting. Deze diversiteit aan tactieken weerspiegelt de creativiteit en verfijning van cybercriminelen, die voortdurend nieuwe manieren vinden om zich voor te doen als topbestuurders met als doel medewerkers te manipuleren. Het begrijpen van deze verschillende benaderingen is essentieel in het steeds uitdagendere veld van cybersecurity, omdat organisaties waakzaam moeten blijven bij steeds verder evoluerende dreigingen.

Phishing

Phishing is een van de meest wijdverbreide cybermisdaden, waarbij cybercriminelen verschillende methoden gebruiken, zoals misleidende e-mails en berichten op sociale media, om slachtoffers te verleiden gevoelige gegevens te onthullen. In de tweede helft van 2022 was er een verbluffende stijging van 61% in phishing aanvallen, ondermeer met een constante stroom van scam e-mails, zogenaamd afkomstig van CEO’s, waarmee inboxen dagelijks worden overspoeld. Waar het gaat om CEO-fraude phishing, nemen oplichters de identiteit van de CEO aan, en sturen e-mails, sms’jes of berichten op sociale media met ogenschijnlijk onschuldige instructies. Helaas voldoen veel medewerkers hieraan, niet in staat om de misleiding te doorzien. Daarmee brengen ze onbedoeld hun organisatie in gevaar.

Stemkloning

Ontwikkelingen in kunstmatige intelligentie hebben geleid tot een toename van CEO-fraude waarbij gebruik wordt gemaakt van stemkloning. Hierbij gebruiken cybercriminelen technologie waarmee ze de stem van een CEO kunnen kopiëren om vervolgens telefoongesprekken te voeren waarin medewerkers wordt gevraagd inloggegevens te verstrekken of een transactie uit te voeren. AI-software maakt het eenvoudiger dan ooit om iemands stem na te bootsen. Met een sample van slechts drie seconden, lopen medewerkers op alle niveaus het risico om ten prooi te vallen aan een geavanceerde scam, denkend dat ze telefonisch in gesprek zijn met hun baas.

Spoofing

Vaak verward met phishing, lijkt spoofing meer op een digitale vermomming. Bij spoofing manipuleren cybercriminelen informatie om het te laten lijken alsof hun berichten, websites of zelfs apparaten afkomstig zijn van legitieme bronnen. Ze vervalsen de oorsprong van hun communicatie om vertrouwen te winnen. Zo kunnen ze bijvoorbeeld een e-mail sturen die lijkt te komen van een bekende bedrijfsleider, maar dat in werkelijkheid niet is.

Spoofing is een tactiek die kan worden gebruikt bij phishing, maar het kan ook worden ingezet bij andere soorten cyberaanvallen. Phishing daarentegen is een bredere strategie die verschillende methoden kan omvatten, waaronder (maar niet beperkt tot) spoofing.

Pretexting

Pretexting valt onder de paraplu van social engineering en omvat pogingen om mensen te misleiden persoonlijke informatie te delen of onbewust malware te ontvangen door een verhaal te verzinnen dat past bij de situatie van het slachtoffer. Hierbij kunnen criminelen voordoen alsof ze vastzitten in een vergadering of bezig zijn met een belangrijk bedrijfsproject, wat logisch lijkt voor iemand in de positie van een CEO. Dit zorgt ervoor dat het slachtoffer zich veilig voelt, en de aanvallers dit vertrouwen vervolgens gebruiken om hen zover te krijgen dat ze privé-informatie onthullen of toegang tot accounts delen.

Virtuele conferentie-imitatie

Terwijl de COVID-19-pandemie de wereld richting thuiswerken manoeuvreerde, werden videoconferentieplatforms zoals Zoom en Microsoft Teams niet alleen virtuele vergaderruimtes. Ze veranderden in nieuwe arena’s voor CEO-fraude. Deze platforms hebben een toename gezien in pogingen tot imitatie van virtuele conferenties, wat de aandacht heeft getrokken van de FBI, die het groeiende aantal klachten heeft opgemerkt.

Zo werkt het: cybercriminelen maken phishing e-mails die lijken te komen van de CEO, met instructies om deel te nemen aan een dringende videoconferentie. Eenmaal in de oproep neemt de oplichter de identiteit van de CEO aan, waarbij een herkenbare profielfoto wordt gebruikt. Het ontbreken van live video en audio wordt toegeschreven aan zogenaamde technische problemen. Onder deze overtuigende vermomming dringen ze erop aan dat medewerkers onmiddellijk een overschrijving uitvoeren of andere schadelijke verzoeken uitvoeren.

Smishing

Smishing speelt een sluwe rol bij CEO-fraude door de alledaagse sms te veranderen in een digitaal Trojaans paard. Vermomd als de CEO stuurt de smisher dringende verzoeken, zoals “Schrijf nu fondsen over!” of “Klik direct op deze link!” Denkend dat ze met hun baas te maken hebben, zullen slachtoffers op deze sms’jes reageren en actie ondernemen op de verzoeken. Ze realiseren zich niet dat het om een oplichting gaat, totdat het te laat is.

Praktijkvoorbeelden van pogingen tot CEO-fraude

In de wereld van CEO-fraude wordt geen enkele organisatie gespaard. Van de grootste bedrijven tot de kleinste gemeenschapsgroepen, de dreiging is universeel. Of het nu gaat om een technologisch geavanceerde onderneming of een bescheiden lokale winkel, CEO-fraude kent geen onderscheid, wat de dreiging nog krachtiger maakt.

Franse bedrijven doelwit van crimineel netwerk

In december 2021 ging er in slechts een paar dagen tijd € 38 miljoen verloren als gevolg van een complexe CEO-fraudecampagne. Een Frans en Israëlisch crimineel netwerk deed zich voor als de CEO van een bedrijf gespecialiseerd in metallurgie. Fraudeurs stuurden een dringend verzoek naar de accountant van het bedrijf, met het verzoek om een vertrouwelijke overboeking van € 300.000,- naar een Hongaarse bank. De zwendel werd pas na enkele dagen ontdekt, en een onderzoek onthulde waar de oproep van de ‘CEO’ vandaan kwam. Helaas sloegen de cybercriminelen opnieuw toe, waarbij ze een vastgoedontwikkelaar overtuigden om € 38 miljoen naar het buitenland over te maken, in de veronderstelling dat het naar een gerenommeerd Frans accountantskantoor ging. Meer aanvallen waarbij gebruik werd gemaakt van impersonatie volgden, waarbij de autoriteiten uiteindelijk acht verdachten arresteerden.

Japanse bedrijf misleid door deepfake CEO-fraude

CEO-fraude vindt wereldwijd plaats, waarbij geld vaak het primaire motief is. Een Japans bedrijf leerde dit op harde wijze in 2020, met een telefoontje van de bedrijfsdirecteur die de manager instrueerde om een overdracht van $ 35 miljoen voor een overname te autoriseren, die achteraf nep bleek te zijn. Dit uitgebreide plan gebruikte pretexting, waarbij de cybercriminelen e-mails opzetten van een advocaat genaamd Martin Zelner, die was aangesteld om de overname te coördineren, samen met de filiaalmanager. In werkelijkheid maakten de oplichters gebruik van deep stemtechnologie om effectief de stem van de directeur te klonen. Wat leek op een legitieme zakelijke zet, bleek in feite een nauwgezet georkestreerde aanval te zijn. De realisatie kwam te laat, en het geld was verdwenen.

Brits energiebedrijf bedrogen door nep CEO-telefoontje

Wereldwijde energiebedrijven zijn aantrekkelijke doelwitten voor cybercriminelen, gezien hun uitgebreide financiële portefeuille en dominante positie in de industrie. Met de opkomst van AI stemimitatietechnologie zijn energie-CEO’s een veel gemakkelijker doelwit geworden voor oplichters. In 2019 ontving een executive van een Brits energiebedrijf een telefoontje van zijn baas om een overboeking van $ 243.000 goed te keuren. Pas nadat de overdracht was gedaan, ontdekte het bedrijf dat de stem van hun leider tijdens het gesprek was geïmiteerd, en het geld rechtstreeks op de bankrekening van de cybercriminelen gestort.

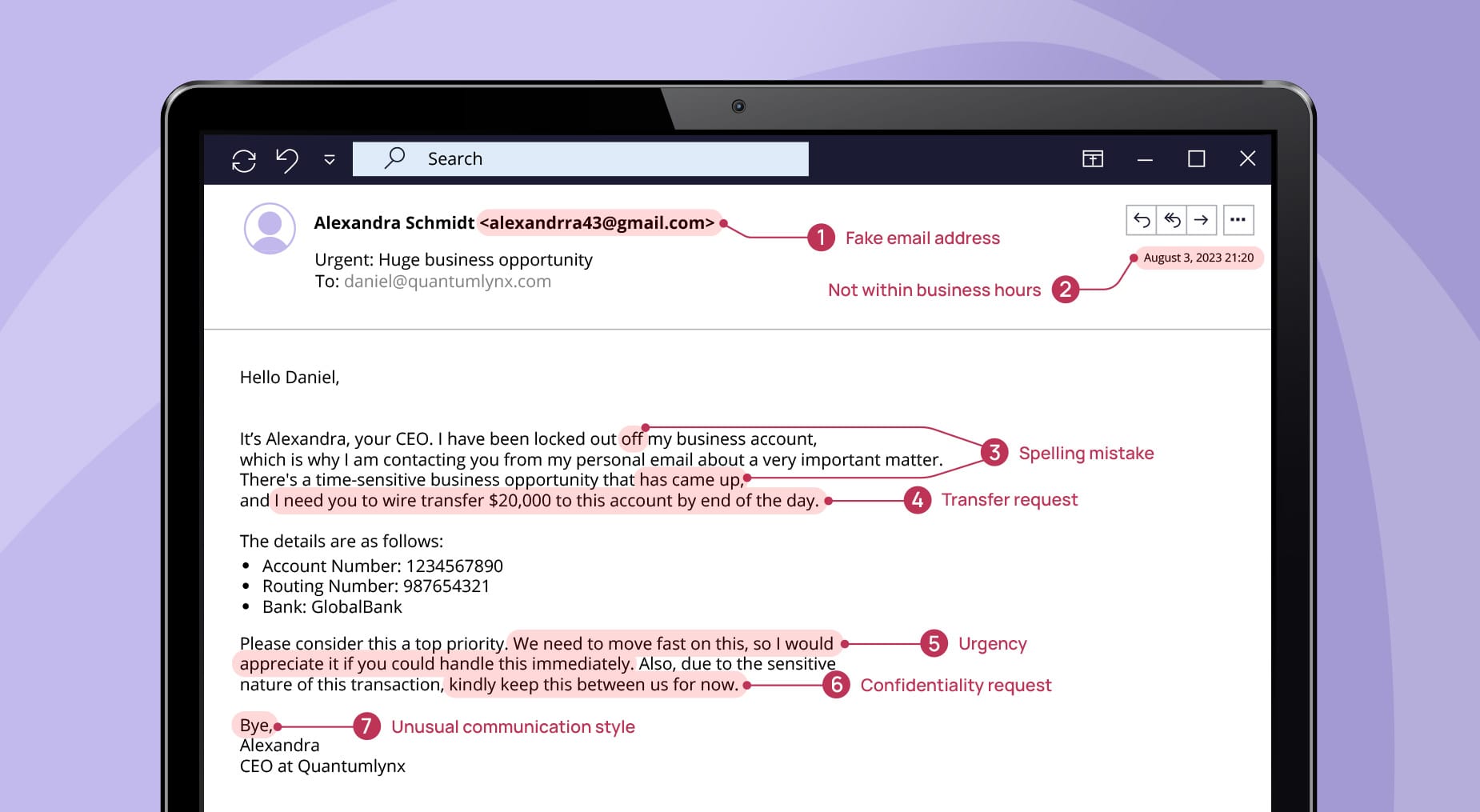

Hoe een CEO-fraudeaanval te detecteren

Business Email Compromise (BEC), zoals CEO-fraude, brengen de reputatie en financiën van organisaties in gevaar Het identificeren en stoppen van deze aanvallen heeft dus de hoogste prioriteit. Hier zijn enkele van de belangrijkste tips voor het detecteren van een poging tot CEO-fraude.

- Dringend verzoek. CEO-fraude e-mails creëren vaak een gevoel van urgentie en doen een ongebruikelijk verzoek, wat mogelijk ingaat tegen het bedrijfsbeleid. Als je zo’n bericht ontvangt, zelfs als het van je CEO of een andere leidinggevende lijkt te komen, wees dan sceptisch. Het is beter om persoonlijk of via de telefoon te controleren of het echt van hen is, als dat mogelijk is.

- Privéadres. Als de CEO of een andere leidinggevende een verzoek stuurt vanaf een persoonlijk of privé e-mailadres dat afwijkt van het gebruikelijke, is dat een waarschuwingssignaal. Ze zouden normaal gesproken hun officiële bedrijfse-mailadres gebruiken voor zakelijke aangelegenheden.

- Ongebruikelijke communicatiestijl. Let op hoe jouw CEO normaal gesproken communiceert, omdat elke afwijking daarvan een teken van CEO-fraude kan zijn. Dit omvat toon, taalgebruik, specifieke zinnen die ze gewoonlijk gebruiken, of hun e-mailhandtekening.

- Verzoek om overboekingen. CEO-fraude gaat vaak gepaard met verzoeken om snel geld over te maken via bankoverschrijving. Als je een e-mailverzoek zoals dit ontvangt, verifieer het dan altijd persoonlijk voordat je verder gaat.

- Berichten buiten kantooruren. Veel oplichtingspraktijken vinden plaats buiten normale kantooruren om de kans op onmiddellijke verificatie te verkleinen. Als je een laat e-mail- of sms-bericht ontvangt, controleer dan de authenticiteit ervan via een ander communicatiemiddel voordat je op verzoeken ingaat.

- Verzoek om vertrouwelijkheid. Wees alert op e-mails of sms-berichten waarin je wordt geïnstrueerd om de transactie geheim te houden, vooral voor specifieke personen of afdelingen.

- Spelfouten. Slechte spelling en grammatica kunnen duiden op een scam, hoewel sommige geavanceerde aanvallen deze fouten mogelijk niet hebben, vooral met de opkomst van generatieve AI.

- Afwijkende domeinnamen. Veel CEO-fraudeaanvallen gebruiken een e-mailadres met één of twee letters verschil of een andere extensie zoals ‘.net’ in plaats van ‘.com’. Check daarom de naam van de afzender en het volledige e-mailadres waar het bericht vandaan komt.

Wat te doen als je slachtoffer bent van CEO-fraude

Met cybercriminelen die steeds bedrevener worden in hun aanvalsmethoden, is het niet altijd mogelijk om een CEO-fraudecampagne te identificeren voordat de schade al is aangericht. Daarom is het belangrijk dat de hele organisatie – van leidinggevenden tot junior medewerkers – zich bewust is van de risico’s en de maatregelen die moeten worden genomen als ze te maken krijgen met CEO-fraude.

Voor medewerkers

Als je vermoedt dat je slachtoffer bent geworden van een CEO-fraude, is het belangrijk om dit zo snel mogelijk te melden aan het beveiligingsteam. Onthoud dat het oké is om fouten te maken, en hoe eerder de situatie wordt aangepakt, hoe beter de mogelijke gevolgen kunnen worden beperkt. Nadat je het incident hebt gemeld, verbreek de verbinding van je computer met het netwerk om te helpen bij het indammen van het probleem. Volg de specifieke rapportageprocedures van je bedrijf, bijvoorbeeld het invullen van een incidentenrapport.

Nadat de onmiddellijke bedreigingen zijn afgehandeld, bespreek het incident met je IT-afdeling om te begrijpen wat er is gebeurd, zorg ervoor dat je beveiligingssoftware en systemen zijn bijgewerkt, en blijf extra waakzaam voor verdachte activiteiten in de toekomst. Overweeg om eventuele beschikbare cyberbeveiligingstrainingen te volgen om jezelf en het bedrijf beter te beschermen in de toekomst.

Voor bedrijven

Als een bedrijf slachtoffer wordt van een cyberaanval, is onmiddellijke en gecoördineerde actie essentieel. De eerste stappen zijn het isoleren van getroffen systemen om de verspreiding van de aanval te voorkomen en het informeren van het IT-team voor een noodrespons. Neem indien nodig contact op met externe experts en volg je incident response plan, dat het informeren van het hoger management en juridische adviseurs moet omvatten.

Communicatie is essentieel: Informeer getroffen partners en medewerkers over het datalek zonder gevoelige details bekend te maken die de situatie kunnen verergeren. Zodra de dreiging onder controle is, voer je een grondig onderzoek uit om de omvang en oorsprong van de aanval te begrijpen. Gebruik de bevindingen om je cyberbeveiligingsmaatregelen te verbeteren, software bij te werken en kwetsbaarheden te patchen.

Personeel moet opnieuw worden getraind wat betreft de meest actuele cyberbeveiligingspraktijken om toekomstige incidenten te voorkomen. Tot slot, maak een gedetailleerd post-incident rapport om de reactie te evalueren en aanbevelingen te doen voor toekomstige acties. Indien vereist door lokale wetgeving, overweeg het incident te melden aan de autoriteiten.

Hoe CEO-fraude te voorkomen

Terwijl CEO-fraude een zorgwekkend beeld schetst met cybercrime-verliezen die in 2022 explosief zijn gestegen naar meer dan $ 10,2 miljard, klinkt de roep om preventie en externe expertise in organisaties van alle groottes. CEO-fraude slaat niet alleen een deuk in de bankrekening. Het ondermijnt de fundamenten van het vertrouwen tussen werkgever en werknemer. Bedrijven die vastbesloten zijn deze aanvallers een halt toe te roepen, begint de reis met het vergroten van hun waakzaamheid en het werken aan robuuste maatregelen. Hier zijn enkele belangrijke strategieën die kunnen dienen als schild in de voortdurende strijd tegen CEO-aanvallen.

Voor medewerkers

Medewerkers vormen een kritieke verdedigingslinie voor elke organisatie. Om de algehele veiligheid te verbeteren, is het belangrijk dat zij specifieke richtlijnen volgen die bijdragen aan het beschermen van het bedrijf.

- Controleer altijd het volledige e-mailadres van de afzender, niet alleen de naam die wordt weergegeven. Oplichters kunnen deze vervalsen om het te laten lijken alsof het van iemand komt die je kent.

- Verifieer altijd verzoeken voor betalingen, aankopen en gevoelige informatie persoonlijk of via een telefoontje naar de persoon die vermoedelijk het verzoek doet. Gebruik niet de contactinformatie die in de verdachte e-mail wordt verstrekt. Dit is vooral belangrijk bij grote of ongebruikelijke overboekingsverzoeken.

- Als iets in een e-mail of communicatie niet klopt, zelfs als je niet precies kunt aangeven wat het is, meld dit dan aan je beveiligingsteam of leidinggevende.

- Zorg ervoor dat je de procedures van je bedrijf voor betalingsverzoeken kent, met name als die afkomstige zijn van de CEO of andere leidinggevenden. Ongebruikelijke verzoeken buiten deze procedures om, vooral als het gaat om grote sommen geld, zijn een waarschuwingssignaal.

- Kennis is je beste verdediging. Volg alle trainingen voor bewustwording van beveiliging die je bedrijf aanbiedt om de meest recente dreigingen en tactieken van oplichters, inclusief CEO-fraude, te begrijpen.

Voor bedrijven

Het ontwikkelen van een beveiligingsplan tegen CEO-fraude zal de mogelijkheid dat bedrijven instorten na een aanval verkleinen en helpen de gevolgen ervan te beperken. Enkele van de maatregelen die organisaties kunnen nemen zijn:

- Investeer in bedrijfsbrede bewustwordingstraining. Train al het personeel zodat zij op de hoogte zijn van de methoden van CEO-fraude. Vooral degenen in financiën of anderen die de bevoegdheid hebben om fondsen over te maken of gevoelige gegevens te delen.

- Bevestig verzoeken voor overboekingen. Stel een beleid in waarbij alle verzoeken voor fondsoverdrachten worden bevestigd via een ander communicatiemiddel. Een telefoontje naar een vertrouwd nummer of een persoonlijk gesprek kan het verschil maken.

- Controleer regelmatig en auditeer transacties en financiële operaties om eventuele onregelmatigheden of verdachte activiteiten te identificeren.

- Implementeer multifactorauthenticatie, zodat er minstens twee vormen van verificatie zijn om toegang te krijgen tot accounts, systemen en privé-informatie.

- Houd systemen up-to-date. Update regelmatig alle systemen, inclusief e-mail- en financiële systemen, om te beschermen tegen kwetsbaarheden die oplichters kunnen exploiteren.

CEO-fraude in het tijdperk van technologische innovatie: Hoe bedrijven hun belangen kunnen beschermen

CEO-fraude maakt gebruik van het vertrouwen dat medewerkers hebben in hun zakelijke leiders, waarbij cyberaanvallers zich voordoen als bedrijfsleiders en personeel vragen om frauduleuze verzoeken te vervullen. Deze aanvallen hebben zich ontwikkeld en maken gebruik van een scala aan communicatiekanalen, van e-mails en sms-berichten tot geavanceerde spraakkloneringstechnologieën. Gezien de complexiteit en hoge inzet is een sterke focus op preventiestrategieën en educatie van medewerkers niet alleen raadzaam, maar essentieel voor het beschermen van de activa en reputatie van een organisatie. Het e-learningplatform van SoSafe biedt gepersonaliseerde bewustwordingstraining om ervoor te zorgen dat jouw team op de hoogte is van CEO-fraude en vergelijkbare phishing- en social engineering aanvallen. Maar we weten dat oefening kunst baart, dus onze phishing simulaties stellen je in staat om je kennis in de praktijk te brengen en responsprotocollen te testen.

Met uitgebreide cybersecurity-oplossingen en ondersteuning kan je organisatie zich vanaf de basis beschermen tegen deze aanvallen. Zorg ervoor dat je hele team beschermd is met de Phishing Report Button van SoSafe, waarmee je de bewustwording en kennis van medewerkers nog verder kunt verhogen door hen de tools te geven om verdachte e-mails en CEO-fraudepogingen met één klik te rapporteren. Na het melden van de aanval zal onze nieuwe Sofie Rapid Awareness chatbot het resterende personeel tijdig informeren via MS Teams om te voorkomen dat anderen in de val lopen. Samen kunnen deze middelen je cybersecurity naar een hoger niveau tillen, ervoor zorgen dat je de juiste tools hebt om CEO-fraude aan te pakken in een steeds veranderend dreigingslandschap.