Human Firewall als Schlüssel zur Cyberresilienz

Technologie schützt nicht allein. Stattdessen sind Menschen die erste Verteidigungslinie gegen Cyberangriffe. Eine starke Human Firewall erkennt Angriffe früh und kann so Schäden verhindern.

Inhalt

- Bedeutung: Was ist eine Human Firewall?

- Warum braucht man eine?

- Best-Practice-Beispiele

- Voraussetzungen

- Aufbau einer Human Firewall

- Erfolg messen

Überblick: Human Firewall

- Mitarbeitende erkennen Angriffe und begrenzen Schäden durch sicherheitsbewusstes Verhalten

- Awareness-Trainings, Schulungen, Phishing-Simulationen und einfache Meldewege verankern Sicherheit im Alltag

- Führung sorgt für Vorbildwirkung, klare Zuständigkeiten und offene Fehlerkultur

- Klick- und Meldequoten im Security-Dashboard machen den Fortschritt der Human Firewall sichtbar

- Menschliches Verhalten ergänzt technische Schutzmaßnahmen wirkungsvoll

Bedeutung: Was ist eine Human Firewall?

Der Begriff „Human Firewall“ (deutsche Bedeutung: menschliche Firewall) beschreibt das sicherheitsbewusste Verhalten und die Kompetenzen der Mitarbeitenden im Umgang mit Cyberbedrohungen. Sie erkennen Angriffe früh, reagieren angemessen und melden Vorfälle zuverlässig. Die Human Firewall ergänzt technische Schutzmaßnahmen durch menschliches Urteilsvermögen. Sie greift, wenn erste Verdachtsmomente auftreten – und sorgt dafür, dass sie schnell und richtig weitergegeben werden.

Zur Human-Firewall-Definition gehört auch der Begriff „Human Malware“. Gemeint sind Verhaltensweisen wie Neugier, Zeitdruck oder übermäßige Hilfsbereitschaft, die Angreifer im Social Engineering gezielt ausnutzen. Eine starke Human Firewall wirkt dem mit klaren Zuständigkeiten, festen Meldewegen und einem geschärften Sicherheitsbewusstsein entgegen.

Auch regulatorische Vorgaben wie der Cyber Resilience Act rücken den Faktor Mensch in den Fokus. Sie fordern sichere Prozesse entlang des gesamten Produktlebenszyklus. Schulungen, klare Abläufe und nachvollziehbares Reporting gewinnen dadurch weiter an Relevanz.

Warum braucht man eine Human Firewall?

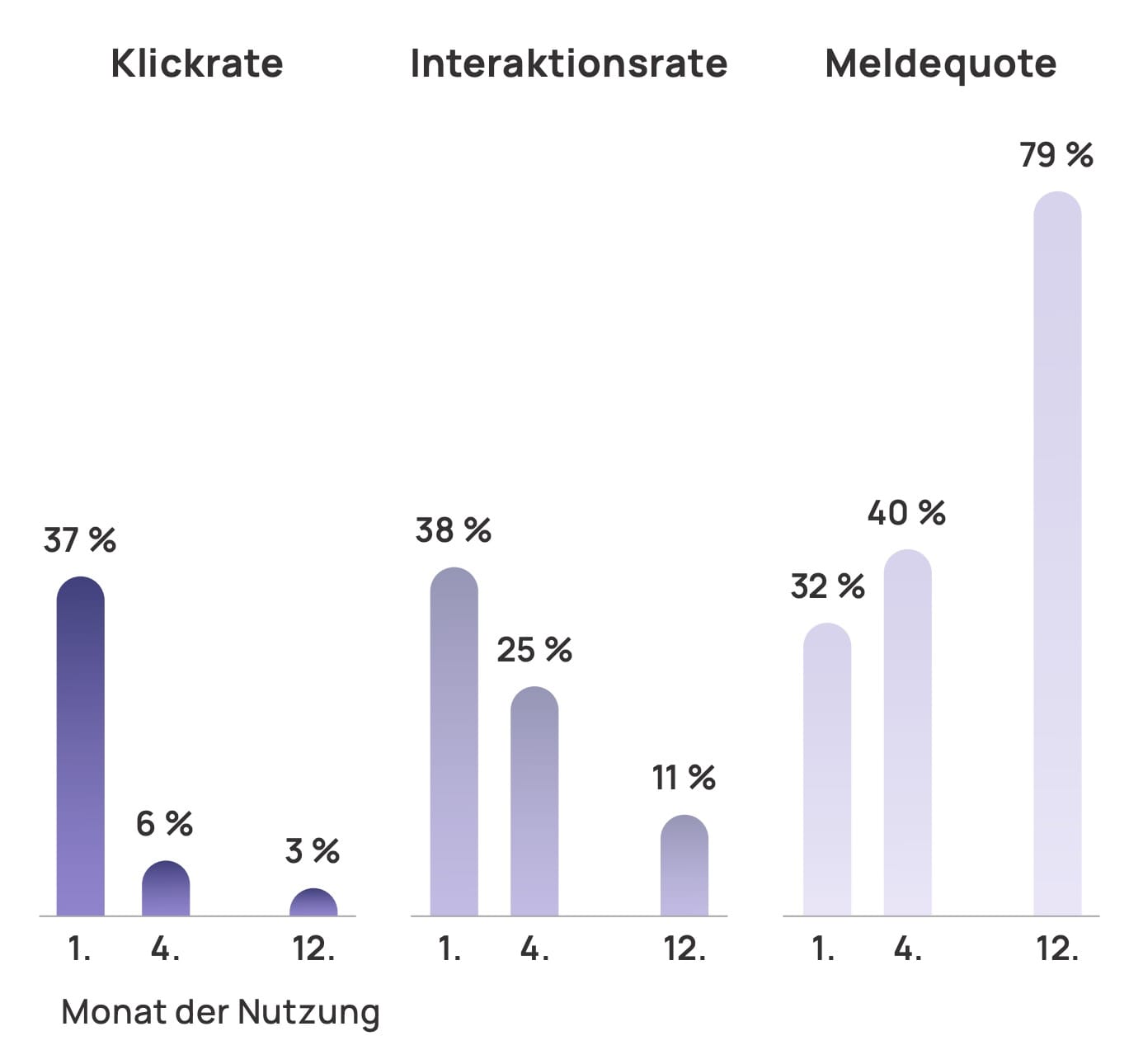

Über ein Drittel der Nutzenden klickt auf schädliche Inhalte in Phishing-Mails – und knapp zwei Fünftel davon interagieren weiter mit den Inhalten. Gleichzeitig zeigen Daten aus dem Human Risk Review von SoSafe: Nach zwölf Monaten Awareness-Training verdreifachte sich die Meldequote verdächtiger Aktivitäten. Eine gut aufgebaute Human Firewall reduziert also Fehlverhalten und verbessert die Reaktionsfähigkeit messbar.

Human-Firewall-Beispiele aus der Praxis

Reale Vorfälle zeigen, wie entscheidend das Verhalten von Mitarbeitenden ist – und welche Routinen helfen. Die folgenden Human-Firewall-Beispiele veranschaulichen, wie sicherheitsbewusstes Handeln Angriffe verhindert oder deren Auswirkungen reduziert.

Fall 1: Kontrollverlust bei einem Penetrationstest

Im Rahmen eines Red-Teaming-Tests gelang es externen Sicherheitsexperten, sich durch ein fingiertes Bewerbungsgespräch physischen Zugang zum Firmengelände zu verschaffen. Ohne überprüft zu werden, gelangten sie bis in interne Büros und fanden dort ungeschützte Netzwerkzugänge vor. Darüber erhielten sie Zugriff auf interne Systeme, eskalierten Berechtigungen und konnten zentrale Komponenten fernsteuern. Beim Verlassen des Gebäudes gelang es ihnen außerdem, Dienstwagenschlüssel mitzunehmen. Einen Artikel dazu finden Sie bei heise und weitere Hintergründe im Gespräch mit dem betroffenen Team Leader Infrastructure & Operations in unserem Human-Firewall-Podcast:

Wie hätte die Human Firewall (besser) funktioniert?

Ungewöhnliche Admin-Rechte frühzeitig melden, Rückfragen über definierte Kanäle stellen und klare Eskalationswege nutzen. So lassen sich laterale Bewegungen stoppen, bevor sie Schaden anrichten.

Fall 2: MGM Resorts – Ransomware nach Helpdesk-Vishing

Angreifende gaben sich telefonisch als interne IT-Mitarbeitende aus und überlisteten den Helpdesk, sensible Zugangsdaten zurückzusetzen. Dadurch gelangten sie an privilegierte Konten und bereiteten den Einsatz von Ransomware vor. Innerhalb kürzester Zeit waren zentrale Buchungs- und Zahlungssysteme offline, der Betrieb in mehreren Hotels kam zum Erliegen. Die Tätergruppe „Scattered Spider“ nutzte dabei psychologischen Druck und gezielte Täuschung im Stil klassischer Social-Engineering-Techniken.

Wie hätte die Human Firewall (besser) funktioniert?

Rückruf an verifizierte Nummern, verbindliche Identitätsprüfungen und feste Reset-Richtlinien schützen Helpdesk-Prozesse vor Social Engineering.

Fall 3: Continental – LockBit-Angriff durch unsicheren Download

Ein Mitarbeitender lud mutmaßlich ein inoffizielles Tool aus dem Internet herunter, das Schadcode enthielt. Darüber erhielten Angreifende Zugriff auf interne Systeme, bewegten sich seitlich durchs Netzwerk und exfiltrierten große Datenmengen. Die Attacke blieb zunächst unentdeckt und wurde erst öffentlich, als LockBit gestohlene Daten ins Darknet stellte. Continental reagierte mit internen Untersuchungen und der Einschaltung von Behörden, unter anderem Der Spiegel berichtete.

Wie hätte die Human Firewall (besser) funktioniert?

Risiken erkennen, verdächtige Dateien melden, auf sichere Tools bestehen. Ein prominenter Report-Button und klare Richtlinien unterstützen das Meldeverhalten.

Voraussetzungen für eine funktionierende Human Firewall

Eine Human Firewall entsteht dort, wo Sicherheit im Alltag gelebt wird. Sie basiert auf klaren Prozessen, greifbarer Unterstützung durch Führungskräfte und einem Trainingsprogramm, das Wissen in Verhalten übersetzt. Entscheidend sind einfache Meldewege, eine offene Fehlerkultur und kontinuierliche Befähigung. Nur wenn diese Elemente zusammenspielen, trägt die Human Firewall wirksam zur Cybersicherheit bei.

Führung und klare Zuständigkeiten

Führungskräfte leben sicheres Verhalten vor. Zuständigkeiten sind klar verteilt und mit einer RACI-Matrix hinterlegt. Sponsorship und Budget sichern die Umsetzung.

Sichere und einfache Meldewege

Niedrigschwellige Kanäle wie ein Report-Button, Hotline oder Chat sowie eine klar kommunizierte E-Mail-Adresse erleichtern das Melden. Der Weg von der Meldung bis zur Ticketerstellung ist so gestaltet, dass er in unter einer Minute abgeschlossen ist. Schutz der meldenden Personen ist durch ein No-Blame-Prinzip und transparentes Feedback garantiert.

Verbindliche Richtlinien und Trainings

Klare Policies zu IT-Nutzung, Kommunikation, Passwortsicherheit, Software und Drittanbietern schaffen Orientierung. Pflichtmodule werden durch rollenbasierte Vertiefungen ergänzt – kurz, praxisnah und wirksam. Microlearnings, In-App-Hinweise und Simulationen mit Debriefing fördern nachhaltiges Verhalten und somit eine funktionierende Human Firewall.

Standardisierte Prozesse und passende Tools

Einheitliche Meldeprozesse mit Ticket-Autofill, Rückfragen-Playbooks für Helpdesk und First-Level sowie klar definierte Eskalations-SLAs sorgen für schnelle Reaktionen. Sichtbare KPIs im Dashboard und Sicherheitsbriefings beim On- und Offboarding – inklusive Rechteprüfung und Shadow-IT-Check – runden den Prozess ab.

Human Firewall aufbauen: Programm und Training

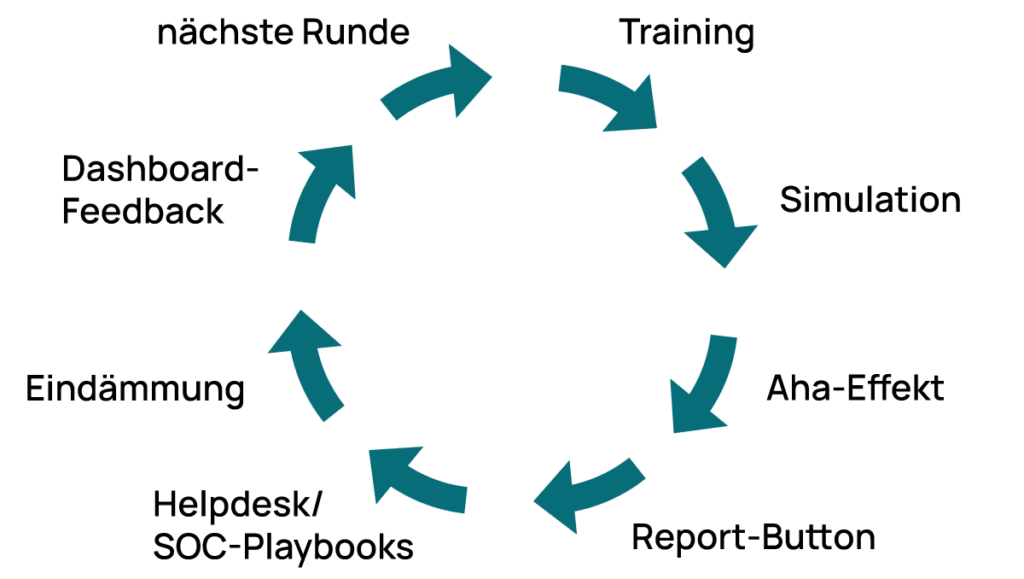

Eine wirksame Human Firewall entsteht durch aufeinander abgestimmte Maßnahmen, die in den Arbeitsalltag integriert sind. Ziel ist ein klarer Ablauf: vom Erkennen verdächtiger Signale über die Meldung bis hin zur Rückmeldung an die meldende Person.

Zentrale Bausteine

- Cybersecurity-Awareness-Training mit personalisierten Microlearnings und Storytelling

- Phishing-Simulationen mit Sofortfeedback

- Phishing-Report-Button als Outlook-Add-in für Ein-Klick-Meldungen

- Human-Risk-Dashboard mit Klick-, Melde- und Verhaltensmetriken

- KI-Chatbot „Sofie“ für Rückfragen – direkt in Teams oder Slack

Ablaufmodell der Human Firewall

SoSafe-Einführung in drei Phasen

Phase 1: Start und Grundkonfiguration (Tag 1 und 2)

Plattform aktivieren, SSO und Nutzerverzeichnis anbinden. Report-Button ausrollen, Meldeziele definieren. Erste Microlearnings freischalten und Basisszenarien vorbereiten. Dashboard konfigurieren.

Phase 2: Pilot und Feinschliff (ab Tag 3)

Pilotgruppe starten, Simulation mit Sofortfeedback durchführen. Chatbot „Sofie“ aktivieren, Rückfrage-Prompts bereitstellen. Helpdesk- und SOC-Playbook testen, Rückrufprozesse trainieren.

Phase 3: Go-Live und Verstetigung

Rollout auf alle Zielgruppen. Microlearnings regelmäßig ausspielen, Simulationen wiederholen. Report-Button etablieren, Dashboards regelmäßig mit der Führung auswerten. Lessons Learned in Policies überführen.

Erfolg messen und kontinuierlich verbessern

Nur was gemessen wird, lässt sich kontrolliert steuern. Wählen Sie wenige, verständliche Kennzahlen – einfach zu erheben und anschlussfähig für Teams und Management.

Phishing-Klickrate senken

Die Klickrate über mehrere Kampagnen zeigt, dass immer weniger Personen auf simulierte Phishing-Mails reagieren, weil die Schulung greift.

Reporting-Rate steigern

Die Meldequote gibt an, wie viele Mitarbeitende verdächtige Inhalte aktiv melden, zum Beispiel per Reporting-Button. Eine hohe Reporting-Rate zeigt Aufmerksamkeit und Handlungskompetenz.

Trainingabeteiligung und Wissensstand messen

Abschlussquoten und Wissenschecks spiegeln, ob Inhalte verstanden wurden. Kombinieren Sie diese Werte mit Simulationsergebnissen.

Sicherheitsverhalten im Alltag beobachten

Wird die Zwei-Faktor-Authentifizierung genutzt? Werden ungewöhnliche Anfragen gemeldet? Stichproben und interne Rückmeldungen helfen, das Verhalten realistisch einzuschätzen.

Kennzahlen sichtbar machen

Ein monatlicher Bericht mit Trends zu Klick-, Melde- und Trainingskennzahlen reicht oft aus. Quartalsweise lasen sich daraus Maßnahmen ableiten. Verankern Sie diese KPIs unter „Enterprise Cyber Security“ und spiegeln Sie die Ergebnisse im SoSafe-Dashboard.

Letztlich zählt, dass Menschen täglich die erste Verteidigungslinie bilden und mit klaren Routinen Sicherheit erlebbar machen. Beginnen Sie mit kleinen, messbaren Schritten und entwickeln Sie die Human Firewall Schritt für Schritt zu einem gelebten Bestandteil Ihrer Arbeitskultur.