Pretexting

Wat is pretexting in cyberbeveiliging?

Pretexting is een misleidende social engineering techniek die kwaadwillende actoren gebruiken om individuen te misleiden en gevoelige informatie te onthullen. Ze doen dit door valse, geloofwaardige scenario’s te fabriceren om het vertrouwen van het doelwit te winnen en hen vervolgens te verleiden tot het delen van vertrouwelijke gegevens of het uitvoeren van acties die de aanvaller later kan misbruiken. Om dit te doen nemen aanvallers meestal een valse identiteit aan en doen ze zich voor als iemand die het slachtoffer vertrouwt.

Pretexting is een van de meest voorkomende social engineering technieken. Volgens een rapport van Verizon uit 2023 omvat het meer dan 50% van de social engineering incidenten. Dit toont aan dat aanvallers sterk blijven leunen op misleiding en manipulatie en profiteren van de menselijke factor. En ze blijven het doen omdat het werkt: in augustus 2023 werd softwarebedrijf Retool slachtoffer van een cyberaanval die werd geïnitieerd door een SMS phishingplan. De aanvallers deden zich voor als leden van het IT-team. Ze stuurden berichten naar werknemers waarin ze hen instrueerden om op een link te klikken om een loonstrook-gerelateerd probleem op te lossen totdat een van hen voor dit voorwendsel viel. De hackers konden vervolgens toegang krijgen tot de interne systemen, 27 klantaccounts overnemen en bijna $15 miljoen aan crypto currency stelen.

Pretexting blijkt een zeer krachtige social engineering tactiek te zijn, reden genoeg om onze waakzaamheid te vergroten en ons te wapenen tegen deze sluwe uitbuiting. In dit artikel vind je inzichten om pretexting te herkennen en geeft je inzicht in de tools die je kunt gebruiken om jezelf te beschermen tegen deze dreiging.

Pretexting: Hoe werkt het?

In de kern draait pretexting om bedrog en manipulatie om je vertrouwen te winnen en je te laten geloven dat de afzender een legitieme reden heeft om gevoelige informatie op te vragen.

Pretexting aanvallen vereisen uitgebreide voorbereiding door de dader. Voor de aanval moet de cybercrimineel onderzoek doen naar het slachtoffer om meer over hen te weten te komen. Dit onderzoek kan het verzamelen van informatie uit openbare bronnen omvatten, zoals de website van het bedrijf, social media profielen en online directories. De aanvaller kan ook proberen meer te weten te komen over de recente activiteiten van het doelwit of aankomende evenementen binnen de organisatie om overtuigender over te komen. Meestal bepaalt de grondigheid van dit vooronderzoek of de aanval slaagt of faalt. Het initiële onderzoek dient twee doelen: beslissen welke vertrouwenspersoon ze zullen imiteren en uitwerken welk gepersonaliseerd voorwendsel ze zullen gebruiken om het slachtoffer te misleiden en het vertrouwen te winnen.

De aanval begint wanneer de hackers contact opnemen met het doelwit met behulp van de informatie die ze tijdens hun onderzoek hebben verkregen. Ze kunnen zich voordoen als een IT-supporttechnicus en een nep-medewerkers-ID, e-mailadres of zelfs een vervalst beller-ID gebruiken om legitiem over te komen. Ze kunnen via verschillende kanalen communiceren, zoals e-mail, SMS of telefoongesprekken, binnen een en dezelfde aanval.

De aanvaller zal vervolgens een verzonnen rol aannemen, zoals een IT-collega, om een geloofwaardig scenario te creëren met behulp van de informatie die ze tijdens hun eerdere onderzoek hebben verzameld. Ze gebruiken vaak elementen van urgentie, autoriteit of schaarste om hun verzoek meer legitimiteit te geven, waardoor het doelwit eerder geneigd is mee te werken. Zodra het doelwit het voorwendsel gelooft, kan het gevoelige informatie zoals gebruikersnamen, wachtwoorden of andere inloggegevens verstrekken.

Pretexting versus phishing: Wat zijn de verschillen?

Hoewel phishing en pretexting vaak door elkaar worden gehaald vanwege hun nauwe verband, zijn het verschillende concepten in cyberbeveiliging. Phishing is een algemene term voor verschillende aanvallen die kunnen worden uitgevoerd via uiteenlopende kanalen zoals e-mail, telefoon (vishing) of SMS-berichten (smishing), waarbij soms zeer gerichte methoden zoals spear phishing worden gebruikt. Deze aanvallen hebben een gemeenschappelijk doel: individuen misleiden tot acties zoals het downloaden van een bijlage of het klikken op een link, waardoor gevoelige informatie wordt blootgesteld. Ze maken gebruik van social engineering tactieken, waaronder baiting, tailgating en pretexting. Specifiek houdt pretexting in dat er een geloofwaardig vals scenario wordt gecreëerd om het vertrouwen van het slachtoffer te winnen, wat vaak de effectiviteit van phishing aanvallen vergroot door ze legitiemer te laten lijken.

Kortom, phishing vertegenwoordigt de daad van het lanceren van de aanval, terwijl pretexting een van de social engineering methoden is die kunnen worden gebruikt in phishing aanvallen. Er zijn veel manieren om slachtoffers te misleiden in pretexting-aanvallen.

Veelgebruikte methoden bij pretexting aanvallen

Pretexting aanvallen zijn slimme manipulaties en omvatten verschillende gangbare methoden die menselijke psychologie en vertrouwen uitbuiten.

In de voorbereidende fase van de aanval, waarin informatie over het slachtoffer wordt verzameld, kunnen de volgende methoden worden gebruikt:

- Dumpster diving: Deze techniek verwijst naar het doorzoeken van de afval- of recyclebakken van een doelwit om informatie te vinden die kan worden gebruikt in een cyberaanval. Denk aan documenten met wachtwoorden, netwerkinstellingen of andere gevoelige gegevens. Het is een low-tech methode om nuttige informatie te verzamelen voor het lanceren van meer technische aanvallen.

- Whois-zoekopdrachten bij online onderzoek: Whois-lookup is een dienst die vertelt wie de eigenaar is van een bepaalde domeinnaam. Hackers kunnen dit gebruiken om te achterhalen wie een website bezit en soms contactinformatie achterhalen of meer te weten te komen over andere domeinen die eigendom zijn van dezelfde persoon of organisatie. Dit kan een startpunt zijn om meer informatie te verzamelen voor hun kwaadaardige plannen.

- Antwoorden op vragen voorbereiden: Aanvallers anticiperen op vragen of zorgen die het doelwit zou kunnen hebben en bereiden antwoorden op deze vragen van tevoren voor. Dit zorgt ervoor dat ze zelfverzekerd kunnen reageren en de illusie van authenticiteit tijdens de interactie kunnen behouden.

- Voorwendsel testen: Sommige aanvallers kunnen proefronden uitvoeren met hun voorwendsel op minder kritische of lager geprofileerde doelen om hun aanpak te verfijnen voordat ze het hoofddoelwit aanvallen.

Gewapend met deze verzamelde kennis beginnen aanvallers een persona te creëren die vertrouwd en betrouwbaar overkomt. Om dit te doen, kunnen ze een of meer van de volgende methoden gebruiken:

- Autoriteiten nabootsen: Hackers kunnen zich voordoen als politieagenten, overheidsfunctionarissen of bedrijfsleiders om een gevoel van urgentie en autoriteit te creëren. In de hoop dat individuen zonder vragen te stellen aan hun verzoeken voldoen.

- Valse identiteiten creëren: Aanvallers kunnen valse identiteiten creëren met geloofwaardige achtergronden, functietitels en contactinformatie. Ze kunnen valse LinkedIn-profielen, visitekaartjes of zelfs websites maken om hun gefabriceerde identiteiten te ondersteunen.

- Spoofing: Spoofing houdt in dat communicatie of gegevensbronnen worden vermomd om betrouwbaar te lijken of afkomstig te zijn van een andere bron. Cybercriminelen gebruiken veel soorten spoofing voor misleiding en om ongeautoriseerde toegang te krijgen. Dit omvat onder andere IP-spoofing, waarbij hackers hun IP-adres maskeren om systemen te misleiden, ookwel domeinspoofing genoemd. Dit houdt in dat valse websites of e-mails worden gemaakt om gebruikers te misleiden en nummervervalsing, waarbij telefoonnummers worden vermomd om als een vertrouwde contactpersoon in het display te verschijnen.

- Technische hulpmiddelen gebruiken: In sommige pretexting aanvallen kunnen hackers geavanceerde technische hulpmiddelen gebruiken om hun nabootsing te verbeteren en hun bedrog overtuigender te maken. Hackers kunnen stemveranderingstechnologie, zoals voice cloning-apps, gebruiken om iemand over de telefoon na te bootsen. Ze kunnen ook software gebruiken om realistisch ogende documenten of e-mails van gerenommeerde bronnen te maken. Bovendien kunnen tools die deepfakes maken het uiterlijk van een persoon in video’s vervangen, waardoor de pretext nog overtuigender wordt voor het slachtoffer.

- Documentvervalsing: Aanvallers maken of manipuleren documenten om zich voor te doen als legitieme individuen of entiteiten. Deze methode berust op frauduleuze documenten zoals overeenkomsten, facturen of valse e-mails om geloofwaardigheid op te bouwen en doelwitten te misleiden om gevoelige informatie te onthullen of specifieke acties te ondernemen.

Pretexting is vaak slechts de eerste stap in een meer uitgebreide aanval. Aanvallers kunnen van plan zijn de informatie of toegang die door pretexting is verkregen, te gebruiken voor verdere uitbuiting en schade aan zowel individuen als organisaties te veroorzaken. Het succes en de impact van pretexting komen naar voren in onderstaande praktijkvoorbeelden.

Praktijkvoorbeelden pretexting

Met het exponentieel toenemen van pretexting aanvallen in de afgelopen jaren, hebben we gezien hoe ze individuen en bedrijven van alle groottes hebben beïnvloed. In de volgende voorbeelden uit de praktijk verkennen we de complexiteit van deze aanvallen en laten we zien welke methoden en tactieken aanvallers gebruiken om individuen en organisaties te manipuleren voor persoonlijk gewin.

Uber’s kritieke software blootgelegd door hackers met behulp van pretexting

Dit geval is een voorbeeld van hoe cybercriminelen meerdere kanalen in één aanval gebruikten om de beveiliging van Uber te omzeilen. De aanvallers triggerden herhaaldelijke pushmeldingen in een authenticatie-app. Ze misleidden het slachtoffer verder door een WhatsApp-bericht te sturen waarin ze zich voordeden als de IT-afdeling van Uber, met de instructie aan de medewerker om de legitimiteit van de inlogpoging te bevestigen. Deze strategie verleende de aanvaller toegang tot een VPN, wat vervolgens toegang gaf tot Uber’s bedrijfsintranet waar zij het netwerk konden scannen op gevoelige bestanden en applicaties die anders niet toegankelijk zouden zijn buiten de VPN.

De gevolgen van deze inbreuk waren aanzienlijk, aangezien de hacker een beheerderswachtwoord verkreeg dat toegang gaf tot Thycotic, een privileged access management (PAM) tool die de toegang tot kritieke software van het bedrijf beheert. Als gevolg hiervan konden ze geheimen voor alle diensten extraheren, waardoor Uber werd blootgesteld aan aanzienlijk risico.

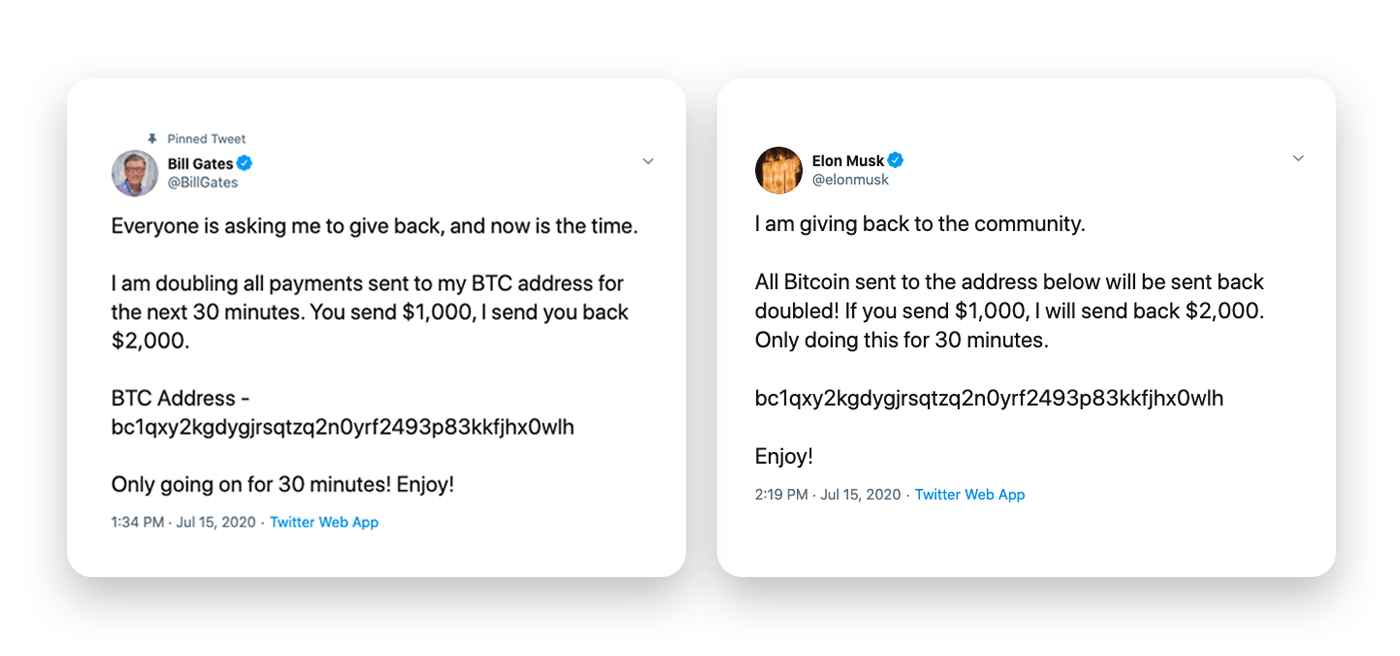

Twitter Bitcoin scam van high-profile accounts

In 2020 leed Twitter een aanzienlijke beveiligingsinbreuk die gericht was op high-profile accounts, waaronder die van Elon Musk, Joe Biden, Barack Obama en het bedrijfsaccount van Apple, stuk voor stuk vertrouwde figuren in de ogen van het publiek. De oplichters plaatsten tweets vanaf deze accounts waarin ze om Bitcoin betalingen vroegen naar specifieke accounts. Ze beloofden de investering te verdubbelen, maar alleen voor een beperkte tijd of tot een bepaald bedrag was bereikt.

Deze scam had alle ingrediënten om succesvol te zijn: de berichten kwamen van vertrouwde en bekende afzenders en er werd een gevoel van urgentie gecreëerd bij de slachtoffers waardoor ze haastig een beslissing namen. Hoewel deze aanval meer dan $121.000 opleverde van meer dan 400 betalingen, hadden de oplichters moeite om er volledig van te profiteren, voornamelijk vanwege de snelle reactie van Twitter en de waakzaamheid van de cryptocurrency gemeenschap met betrekking tot scams en frauduleuze schema’s.

Wereldwijde COVID-19 zwendel

De chaos van de pandemie in 2020 en 2021 vormden een vruchtbare bodem voor pretexting aanvallen. Tijdens deze periode werden hackers creatief door de pandemie als hoofdvoorwendsel te gebruiken om hun slachtoffers te lokken. Veel gebruikers meldden bijvoorbeeld dat ze valse e-mails, telefoontjes of SMS-berichten ontvingen waarin hen werd gevraagd een vaccinenquête in te vullen in ruil voor een ‘gratis beloning’ waarvoor ze verzendkosten moesten betalen. De enquête was nep en de aanvallers kregen de zogenaamde verzendkosten die individuen betaalden.

Met de stimulus checks in de VS, bedoeld om de gevolgen van de pandemie te verminderen, grepen aanvallers een andere kans om nietsvermoedende individuen te exploiteren. Ze stuurden e-mails van ogenschijnlijk betrouwbare bronnen die versnelde chequelevering beloofden, waarbij ontvangers werden aangespoord om hun e-mailadressen en persoonlijke gegevens te registreren. Zodra ze zich registreerden, verzamelden cybercriminelen de informatie van de slachtoffers en stalen vaak de betalingen van individuen.

Volgens het jaarlijkse Consumer Sentinel Network-rapport van de Federal Trade Commission resulteerden de succesvolle aanvallen alleen al in 2020 in een verlies van $ 86 miljoen voor individuen en organisaties. De piek was zo drastisch dat de FBI een waarschuwing uitgaf om het publiek te waarschuwen voor de meest voorkomende methoden die oplichters gebruiken om individuen te misleiden.

Pretexting gedaan door bedrijven tegen werknemers

Hoewel het niet de meest gebruikelijke toepassing van pretexting is, zijn het soms niet professionele hackers die werknemers met pretexting aanvallen, maar hun eigen bedrijven. Computerhardwarebedrijf Hewlett-Packard (HP) gaf toe pretexting tactieken te hebben gebruikt om zijn bestuursleden te onderzoeken nadat er strategische plannen waren gelekt en in een nieuwsartikel waren verschenen. Het bedrijf dat HP had ingehuurd om het onderzoek uit te voeren, belde telecombedrijf AT&T met behulp van voorwendselen en deed zich voor als verschillende bestuursleden om toegang te krijgen tot hun telefoongegevens.

Dit schandaal eindigde in aanzienlijke juridische kosten voor HP, dat ermee instemde de staat Californië $14,5 miljoen te betalen om civiele claims van de staat te schikken.

Deze pretexting incidenten zijn eye-openers voor het steeds veranderende landschap van cyberdreigingen. Terwijl organisaties en individuen zich een weg banen door dit ingewikkelde digitale domein, worden vroege detectie en preventie van cruciaal belang.

Het doorzien van de zwendel: pretexting pogingen identificeren

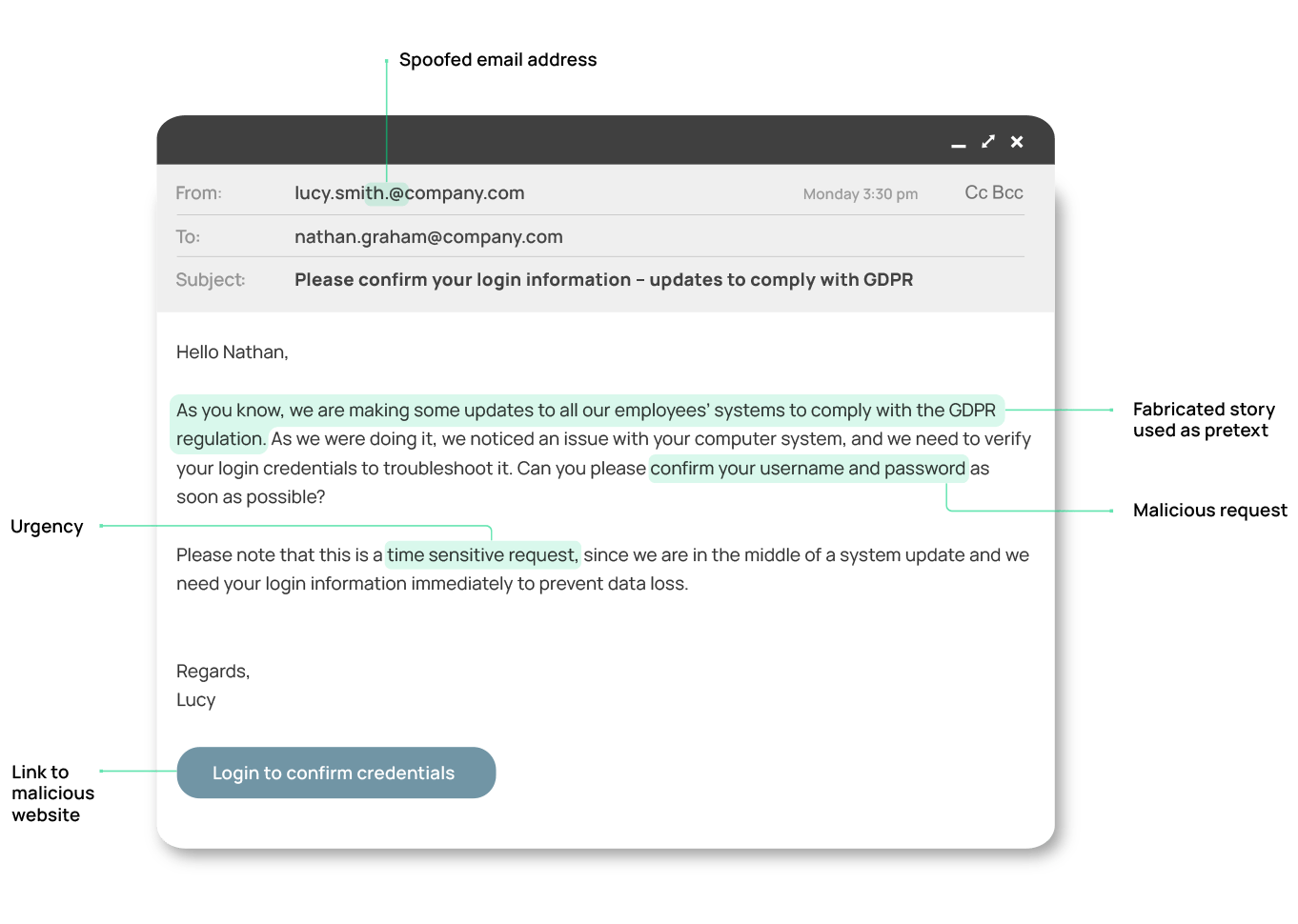

Het gevaar van pretexting ligt in hoe overtuigend het kan zijn. Aanvallers zijn vaak goed voorbereid en hebben uitgebreid onderzoek gedaan naar hun doelwitten en de organisaties die ze nabootsen. Ze combineren dit met een realistisch scenario om hun verhaal geloofwaardiger te maken. Ze kunnen officieel klinkende terminologie gebruiken, valse referenties verstrekken of zelfs achtergrondgeluid in telefoongesprekken hebben om echt over te komen. Hier zijn enkele herkenbare kenmerken van een pretexting aanval:

- Urgentie: Pogingen tot pretexting creëren vaak een gevoel van urgentie om doelwitten overhaast beslissingen te laten nemen zonder verder na te denken. Neem een stap terug als de aanvrager je onder druk zet om snel te handelen, vooral als het gaat om gevoelige informatie of transacties. Echte verzoeken vereisen zelden onmiddellijke, overhaaste acties.

- Valse familiariteit: Wees voorzichtig met iemand die te vertrouwd lijkt en zorg ervoor dat ze een legitieme reden hebben om toegang te hebben tot persoonlijke informatie of details over je leven of de organisatie waar je werkt. Als de persoon die het verzoek doet meer lijkt te weten dan zou moeten, of persoonlijke details noemt die je niet met hen hebt gedeeld, wees dan achterdochtig.

- Inconsistente details: Let goed op de informatie die door de verzoeker wordt verstrekt en wees alert op eventuele tegenstrijdigheden of discrepanties. Wanneer je dergelijke onregelmatigheden opmerkt, ga voorzichtig te werk en overweeg de authenticiteit van het verzoek te verifiëren.

- Uitvluchten om directe communicatie te vermijden: Als de persoon die het verzoek doet defensief, ontwijkend wordt of redenen geeft waarom je anderen niet zou moeten contacteren of hun identiteit te verifiëren, kan dit een teken zijn van een pretexting poging. Echte verzoeken om informatie of acties ontmoedigen je niet om bevestiging of aanvullende informatie te zoeken.

- Domeinspoofig: Als je een e-mail ontvangt van wat lijkt op een bekende organisatie of website, maar het domein in het e-mailadres of de URL lijkt enigszins gewijzigd of verkeerd gespeld, kan het een pretexting poging zijn.

- Verzoek om verificatiecodes: Pretexting aanvallers kunnen om verificatiecodes vragen, vaak onder het mom van beveiligingsdoeleinden of om je identiteit te bevestigen. Wees voorzichtig als je dergelijke verzoeken ontvangt, vooral via e-mail, telefoongesprekken of berichten. Legitieme organisaties vragen meestal niet om verificatiecodes zonder geldige reden of zonder dat je het eerst hebt aangevraagd.

- Beroep op naleving of wettelijke verplichtingen: Aanvallers kunnen nalevings- of juridische taal gebruiken om je onder druk te zetten om aan hun verzoeken te voldoen, waardoor je denkt dat het om een wettelijke verplichting gaat. Legitieme juridische of nalevingskwesties worden doorgaans afgehandeld via formele kanalen, dus wees voorzichtig met e-mails of telefoontjes die je onder druk zetten om onmiddellijk actie te ondernemen, vooral wanneer het om gevoelige informatie gaat.

- Verzoek om discretie: Als in een bericht wordt gezegd “Houd dit tussen ons”, “Deel deze informatie niet met anderen” of vergelijkbare isolerende of geheimhoudingsvereisten stelt, is het een rode vlag. Het kan een aanvaller zijn die probeert de situatie te beheersen en te voorkomen dat je advies of verificatie zoekt bij vertrouwde bronnen waardoor je de zwendel kunt ontdekken.

Proactieve maatregelen tegen pretexting

Het voorkomen van pretexting aanvallen vereist vaak een combinatie van waakzaamheid, educatie en beveiliging best-practices. Hier zijn de beste manieren om jezelf, je medewerkers en je organisatie te beschermen tegen pretexting aanvallen.

Voor individuen en medewerkers:

- Bescherm je persoonlijke en financiële informatie: Deel nooit je wachtwoorden, rekeningnummers of andere gevoelige informatie online, vooral niet via e-mail of telefoon. Legitieme instellingen zullen nooit via deze kanalen om dergelijke gegevens vragen. Als je een verzoek om gevoelige informatie ontvangt en twijfelt aan de echtheid, verbreek de verbinding of sluit de e-mail en neem direct contact op met de instelling via vertrouwde contactinformatie om de legitimiteit van het verzoek te verifiëren.

- Wees voorzichtig met onbekende contacten: Wees voorzichtig bij het communiceren met personen die je niet kent, vooral als ze om gevoelige informatie vragen. Als je twijfelt over de legitimiteit van de persoon die contact met je opneemt, gebruik dan gevestigde en betrouwbare communicatiekanalen om hun identiteit te verifiëren.

- Versterk je wachtwoorden: Vermijd het gebruik van hetzelfde wachtwoord voor meerdere websites en creëer sterke en unieke wachtwoorden. Het variëren van je wachtwoorden helpt ook de impact van een mogelijke inbreuk te minimaliseren. Als één account wordt gecompromitteerd, blijven de andere veilig.

- Beveilig je persoonlijke informatie: Bescherm digitale gegevens door gebruik te maken van versleuteling en veilige opslagpraktijken. Houd fysieke documenten met gevoelige informatie veilig en vernietig ze op de juiste manier wanneer ze niet langer nodig zijn.

- Rapporteer verdachte activiteiten: Als je vermoedt dat je het doelwit bent geweest van een pretexting aanval, onderneem dan direct actie. Meld het incident bij de juiste autoriteiten en informeer relevante online diensten die mogelijk bij de aanval betrokken zijn, zoals je e-mailprovider. Tijdig melden kan verdere schade helpen voorkomen en bijdragen aan het oppakken van de daders.

Voor bedrijven:

- Moedig melden van incidenten aan: Bevorder een meldcultuur binnen je organisatie. Moedig medewerkers aan om alle phishing pogingen of verdachte activiteiten onmiddellijk te melden. Snelle melding kan beveiligingsteams helpen actie te ondernemen voordat een aanval escaleert.

- Implementeer multifactorauthenticatie: Het gebruik van multifactorauthenticatie (MFA) voegt een extra beveiligingslaag toe door meerdere vormen van authenticatie voor toegang te vereisen. Zelfs als een aanvaller één vorm van authenticatie zoals een wachtwoord bemachtigt, hebben ze nog steeds de tweede vorm nodig, zoals een telefoongebaseerde token, om in te loggen.

- Verifieer externe partijen: Iedereen die interactie heeft met je systemen moet alert zijn, niet alleen je interne medewerkers. Zorg ervoor dat externe partijen die toegang nodig hebben tot gevoelige informatie zich houden aan de cyberbeveiligingsprotocollen van je organisatie.

- Regelmatig softwarepatches en updates: Houd de beveiliging van bedrijfsapparaten en -machines goed door alle software continu te patchen en updaten. Verouderde software kan kwetsbaarheden bevatten die aanvallers kunnen misbruiken.

- Pas cyberbeveiligingsbeleid aan: Werk je cyberbeveiligingsbeleid regelmatig bij om rekening te houden met nieuwe vormen van social engineering aanvallen, waaronder pretexting. Dit zorgt ervoor dat je verdediging robuust en up-to-date blijft.

- Verfijn incident response plannen: Werk je incident response plannen bij om de impact van een succesvolle pretexting aanval of alternatieve tactieken te minimaliseren. Het hebben van goed gedefinieerde procedures voor het identificeren, beheersen en verminderen van de effecten van een aanval is essentieel voor het handhaven van bedrijfscontinuïteit en een goede beveiliging.

- Training en bewustwording van medewerkers: Regelmatige en continue training over de nieuwste cyberdreigingen, inclusief pretexting, zal medewerkers informeren over hoe ze verdachte activiteiten kunnen identificeren en erop kunnen reageren. Deze training is cruciaal om een alert personeelsbestand op te bouwen dat pretexting pogingen kan herkennen en verijdelen.

Waakzaam blijven: Hoe je je organisatie beschermt tegen pretexting aanvallen

De verhalen van pretexting aanvallen uit de praktijk benadrukken de sluwe tactieken die worden gebruikt door cybercriminelen die misbruik maken van de menselijke natuur in hun eigen voordeel. Geavanceerde pretexting aanvallen zijn zeer overtuigend, dus het is van het grootste belang dat individuen en organisaties altijd alert zijn.

Door je medewerkers te bewapenen met kennis, bewustzijn en een goed versterkte beveiligingsinfrastructuur, kun je een veerkrachtige verdediging opbouwen die zelfs de meest bedreven bedriegers weerstaat. De microleermodules van SoSafe vereenvoudigen cybersecurity training door deze toegankelijk en leuk te maken voor medewerkers. Door gebruik te maken van gamificatietechnieken en op psychologie gebaseerd leren, stelt het medewerkers in staat om pogingen tot pretexting- en social engineering te herkennen en te neutraliseren.

Een ander belangrijk aspect van continu leren is praktische training die medewerkers voorziet van ervaring uit de praktijk zodat ze zien hoe deze aanvallen werken. Door onze phishing simulatie scenario’s in een gecontroleerde omgeving aan te bieden, geven we je medewerkers de vaardigheden om pretexting pogingen te herkennen, te melden en te beperken.

Onthoud, de kracht om je tegen pretexting te verdedigen ligt in handen van je medewerkers. Met de juiste kennis en training worden ze actieve verdedigers, in staat om pretexting dreigingen te identificeren en te omzeilen. Hun waakzaamheid, toewijding aan beveiliging en bereidheid om verdachte activiteiten te melden, zijn de sleutels tot het behouden van een sterke cyberbeveiligingspositie.