Pretexting

Was versteht man in der Cyber Security unter Pretexting?

Pretexting ist eine Betrugsmasche aus dem Bereich des Social Engineering. Bei dieser Methode erschleichen sich die Angreifenden zunächst durch eine überzeugende Geschichte oder ein plausibles Szenario das Vertrauen der Zielperson. Ziel ist es, sie dazu zu bringen, sensible Daten preiszugeben, oder zu anderen Handlungen zu bewegen. Dazu nehmen die Angreifenden oft eine falsche Identität an und geben sich als Person oder Organisation aus, der die Zielperson vertraut.

Pretexting gehört zu den häufigsten Social-Engineering-Methoden. Laut einem Bericht von Verizon von 2023 macht Pretexting mehr als 50 Prozent aller Social-Engineering-Angriffe aus. Das zeigt, dass der Faktor Mensch weiterhin im Fokus der Cyberkriminellen steht, die darauf abzielen, einzelne Personen gekonnt zu täuschen und zu manipulieren. Und das mit Erfolg: Im August 2023 fiel das Unternehmen Retool einem Cyberangriff zum Opfer, der mit Phishing-SMS begann, in denen sich die Angreifenden als Mitglieder des IT-Teams ausgaben. In ihren Nachrichten forderten sie verschiedene Mitarbeitende auf, auf einen Link zu klicken, um ein angebliches Problem bei der Gehaltsabrechnung zu beheben. Als letztlich eine Person in die Falle tappte, erlangten die Angreifenden Zugriff auf die internen Systeme, kaperten über 27 Kundenkonten und stahlen Kryptowährung im Wert von fast 15 Millionen US-Dollar.

Pretexting erweist sich als extrem wirkungsvolle Social-Engineering-Taktik. Umso wichtiger ist es, dass wir alles über diese heimtückische Betrugsmasche erfahren und in Zukunft bei verdächtigen Nachrichten besonders wachsam sind. Dieser Artikel liefert Ihnen wertvolle Tipps zur Erkennung dieser Angriffstaktik und Tools zu Ihrem Schutz.

Pretexting entschlüsselt: Wie funktioniert die Angriffsmethode?

Ein zentraler Aspekt des Pretexting besteht darin, dass das Vertrauen der Zielperson durch gezielte Täuschung und Manipulation erschlichen wird. Überzeugende Geschichten sollen einen legitimen Vorwand bieten, warum die Zielperson bestimmte Daten bereitstellen soll.

Vor einem Pretexting-Angriff steht eine ausführliche Vorbereitungsphase. Die Angreifenden recherchieren ihre Zielperson, um möglichst viel über sie zu erfahren. Dabei sammeln sie Informationen aus öffentlich zugänglichen Quellen, wie von der Unternehmenswebseite, Social-Media-Profilen und Online-Verzeichnissen. Um noch überzeugender zu wirken, können die Angreifenden zum Beispiel kürzliche Aktivitäten der Zielperson oder bevorstehende Events innerhalb der Organisation in Erfahrung bringen. Meistens hängt der Erfolg des Cyberangriffs davon ab, wie gründlich die Recherche vorab durchgeführt wurde. Denn diese erfüllt zwei Aufgaben: Sie entscheidet, welche Vertrauensperson verkörpert werden soll und auf welche Weise die Textnachricht personalisiert werden kann, um sich das Vertrauen der Zielperson zu erschleichen.

Der Angriff beginnt mit der Kontaktaufnahme zur Zielperson, wobei die recherchierten Informationen geschickt platziert werden. Die Angreifenden geben sich zum Beispiel als Mitglied des IT-Teams aus und nutzen unter anderem gefälschte Mitarbeiter-IDs und E-Mail-Adressen oder sogar Caller-ID-Spoofing, um glaubhaft zu wirken. Derselbe Angriff kann über mehrere Kommunikationskanäle, wie E-Mail, SMS oder Anrufe, erfolgen.

Die Angreifenden nehmen eine falsche Identität an und erschaffen anhand der recherchierten Informationen ein glaubwürdig wirkendes Szenario. Nicht selten wird dabei mit Elementen der Dringlichkeit, Autorität oder Knappheit gearbeitet, die die Legitimität der Anfrage untermauern. Hat das Opfer die Nachricht erst einmal geschluckt, stehen sensible Daten, wie Nutzernamen, Passwörter und andere Zugangsdaten auf dem Spiel.

Pretexting vs. Phishing: Was sind die Unterschiede?

Auch wenn Phishing und Pretexting auf den ersten Blick sehr ähnlich erscheinen, versteht man in der Cyber Security darunter zwei verschiedene Konzepte. Phishing ist ein Oberbegriff für mehrere Angriffsmethoden, die über verschiedene Kanäle wie E-Mail, Voice-Nachricht oder -Anruf (Vishing) oder per Textnachricht (Smishing) erfolgen können. Beim Spear Phishing haben diese Angriffe ein gezielt ausgewähltes Opfer. All diese Angriffsmethoden haben eines gemeinsam: Sie sollen die Zielperson zu einer bestimmten Handlung wie den Download eines Anhangs oder den Klick auf einen Link bewegen, wodurch sensible Daten freigelegt werden. Beim Phishing kommen Social-Engineering-Taktiken, wie Baiting, Tailgating und Pretexting zum Einsatz. Pretexting besteht hingegen speziell darin, das Vertrauen der Zielperson durch ein erfundenes Szenario zu erschleichen – oft mit dem Zweck, die Glaubwürdigkeit eines Phishing-Angriffs und somit dessen Erfolg zu steigern.

Kurz gesagt, bezeichnet Phishing den Angriff selbst, während Pretexting als Social-Engineering-Methode Teil eines Phishing-Angriffs sein kann. Beim Pretexting wird die Zielperson wiederum durch verschiedene Strategien hinters Licht geführt.

Häufige Strategien bei Pretexting-Angriffen

Beim Pretexting handelt es sich um sorgfältig ausgeklügelte Manipulation, die sich die menschliche Psychologie zunutze macht und das Vertrauen des Opfers missbraucht.

In der Vorbereitungsphase des Angriffs, in der Informationen zum Opfer gesammelt werden, können folgende Strategien zum Einsatz kommen:

- Dumpster Diving: Darunter versteht man das physische Durchsuchen des Mülls der Zielperson, um nützliche Informationen zu gelangen – beispielsweise Dokumente, die Passwörter, Netzwerkkonfigurationen oder andere sensible Daten enthalten. Es handelt sich um eine Low-Tech-Methode, die zur Vorbereitung technologie-lastigerer Angriffe dient.

- Whois-Abfrage bei Online-Recherche: Bei Whois-Abfragen handelt es sich um einen Dienst, bei dem man den Eigentümer einer Domain herausfinden kann. Das machen sich auch Hacker zunutze, die so an Kontaktdaten gelangen oder herausfinden, ob dieselbe Person oder Organisation noch andere Domains besitzt. Diese Informationen können als Ausgangspunkt für die weitere Recherche dienen.

- Antworten auf mögliche Einwände: Die Angreifenden prognostizieren mögliche Fragen und Einwände der Zielperson und legen sich vorab Antworten bereit. So können sie selbstbewusst reagieren und wirken während der Interaktion mit ihrem Opfer authentisch.

- Test der Pretext-Nachricht: In manchen Fällen führen die Angreifenden Testläufe ihrer Nachricht mit weniger wichtigen Zielpersonen durch, um ihre Strategie für ihr Hauptziel zu perfektionieren.

Anhand der recherchierten Informationen erschaffen die Angreifenden überzeugende Charaktere, die vertraut und vertrauenswürdig wirken. Dazu wenden sie eine oder mehrere der folgenden Strategien an:

- Gefühl von Autorität: Cyberkriminelle könnten sich als Polizeibeamte, Regierungsvertreter oder Führungspersonen ausgeben, um Autorität und ein Gefühl der Dringlichkeit zu erzeugen, das die Zielperson dazu antreibt, ihrer Forderung unüberlegt nachzukommen.

- Erfinden falscher Identitäten: Angreifende können gefälschte Identitäten erschaffen, die über einen glaubwürdigen Hintergrund, eine Berufsbezeichnung und Kontaktdaten verfügen. Dabei erstellen sie möglicherweise sogar gefakte LinkedIn-Profile, Visitenkarten oder gar Webseiten, um ihre Glaubwürdigkeit zu stärken.

- Spoofing: Spoofing bezeichnet die Verschleierung des eigentlichen Absenders und das Vortäuschen einer fremden Identität, um legitim zu wirken. Dabei nutzen Cyberkriminelle verschiedene Spoofing-Methoden, um sich in Systeme einzuschleichen, wie zum Beispiel: IP-Spoofing, bei dem die Angreifenden ihre IP-Adresse maskieren und Systeme verwirren; Domain-Spoofing, bei dem die User mit gefälschten Webseiten oder E-Mail-Adressen hinters Licht geführt werden; Caller-ID-Spoofing, bei dem Kriminelle ihre wahre Telefonnummer verschleiern und angeblich unter einer vertrauten Nummer anrufen.

- Einsatz technischer Tools: In manchen Fällen nutzen Cyberkriminelle bei ihren Pretexting-Angriffen moderne Technologietools, damit ihre Imitation noch authentischer wirkt. Zum Beispiel können sie sich mit Stimm-Bearbeitungsprogrammemen wie Voice-Cloning-Apps am Telefon als eine bestimmte Person ausgeben. Auch zum Erstellen realistisch wirkender Dokumente und E-Mails vertrauenswürdiger Quellen kann Software zum Einsatz kommen. Deepfake-Tools ermöglichen, ein zum Verwechseln ähnliches Abbild einer Person in Videoformat zu erschaffen, was die Pretext-Nachricht noch überzeugender wirken lässt.

- Fälschen von Dokumenten: Angreifende erstellen oder manipulieren Dokumente, um sich als seriöse Personen oder Einrichtungen auszugeben. Bei dieser Methode werden Dokumente wie Verträge, Rechnungen oder E-Mails gefälscht, um Glaubwürdigkeit zu erzeugen und die Zielperson dazu zu bewegen, sensible Informationen preiszugeben oder andere Handlungen auszuführen.

Pretexting ist oft nur der erste Schritt eines umfangreicheren Angriffs. In diesem Fall nutzen die Angreifenden die durch das Pretexting erlangten Informationen oder Zugangsrechte für die Fortführung ihres Angriffs und um der Person oder Organisation weiter zu schaden. Wie effektiv Pretexting ist, haben bereits zahlreiche Beispiele aus dem echten Leben gezeigt.

Pretexting-Angriffe: Beispiele aus dem echten Leben

Die Häufigkeit von Pretexting-Angriffen stieg in den letzten Jahren exponentiell an und machte immer wieder deutlich, dass weder Einzelpersonen noch große Organisationen davor sicher sind. In den folgenden realen Fällen tauchen wir in die Komplexitäten dieser Angriffe ein und beleuchten, welche Methoden und Strategien die Cyberkriminellen für ihre betrügerischen Ziele nutzen.

Zugriff auf kritische Uber-Software durch Pretexting erlangt

Dieser Fall ist ein Beispiel für einen Multi-Channel-Angriff, mit dem Ubers Sicherheitsmechanismen erfolgreich umgangen wurden. Dabei lösten die Angreifenden wiederholt Push-Benachrichtigungen einer Authentifizierungs-App aus. Zusätzlich gaben sich die Hacker in einer WhatsApp-Nachricht als Kolleginnen und Kollegen aus der IT-Abteilung aus und forderten Mitarbeitende auf, den Anmeldeversuch zu bestätigen. Mit dieser Strategie verschafften sich die Angreifenden Zugriff auf ein VPN und so wiederum auf Ubers Intranet. Dort konnten sie das Netzwerk auf sensible Dateien und Anwendungen scannen, die außerhalb des VPN nicht zugänglich gewesen wären.

Die Folgen dieses Verstoßes waren schwerwiegend. Da sich die Kriminellen Zugriff auf ein Admin-Passwort verschafften, konnten sie in Thycotic eindringen, ein Privileged Access Management (PAM) Tool, mit dem das Unternehmen den Zugang zu seiner kritischen Software überwacht. Infolgedessen gelangten Sie an sensible Informationen über verschiedene Dienste und stellten Uber vor ein erhebliches Risiko.

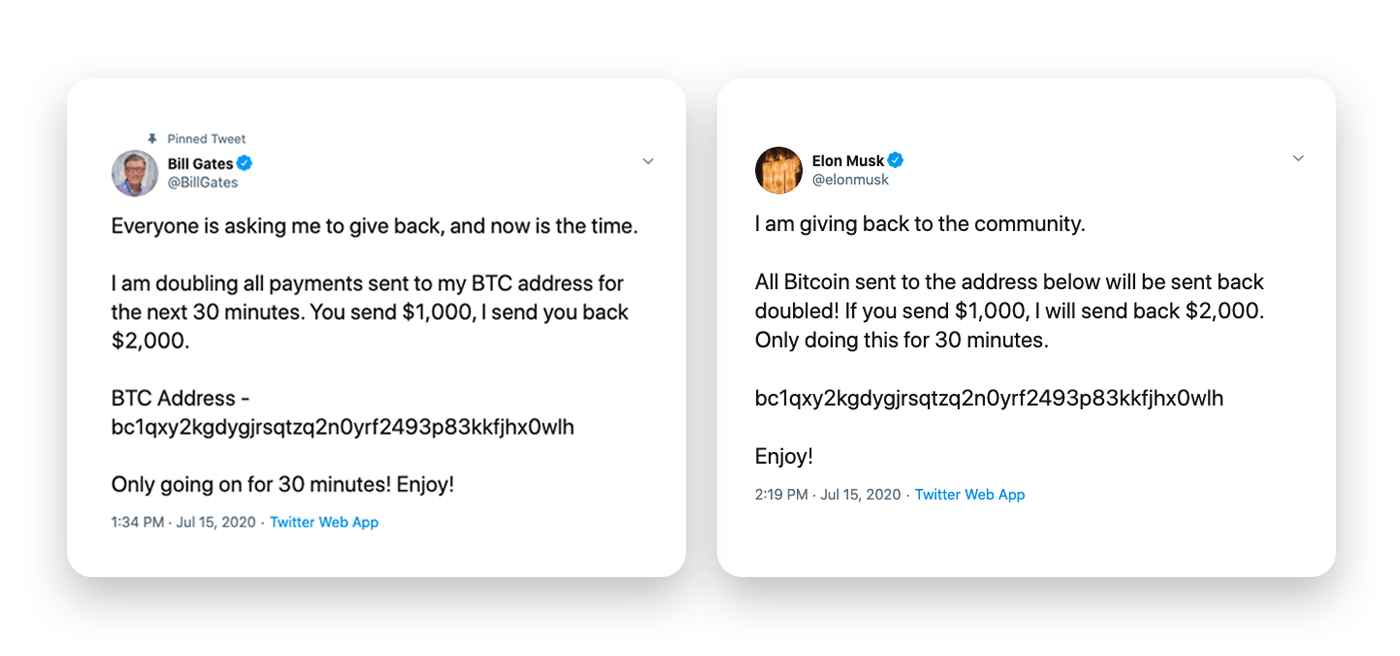

Bitcoin-Scam auf prominenten X-Accounts

2020 erlitt X (ehemals Twitter) einen weitreichenden Datenschutzverstoß, der auf große Accounts wie die von Elon Musk, Joe Biden, Barack Obama und den Unternehmensaccount von Apple abzielte, die alle das Vertrauen der Öffentlichkeit genießen. In Tweets über diese Konten forderten die Betrüger zu Bitcoin-Zahlungen auf bestimmte Konten auf und versprachen, die Investition zu verdoppeln – allerdings nur innerhalb eines bestimmten Zeitraums und bis zu einem bestimmten Betrag.

Dieser Scam erfüllte alle Voraussetzung des Erfolgs: Die Nachrichten stammten von vermeintlich vertrauenswürdigen Quellen und enthielten Elemente der Dringlichkeit, die die Opfer zu vorschnellen Handlungen antrieben. Bei diesem Angriff erhaschten die Angreifenden mehr als 121.000 US-Dollar aus über 400 Zahlungen. Letztlich konnten sie den Wert jedoch nicht vollständig kapitalisieren, was vor allem der schnellen Reaktion von Twitter zu verdanken war, aber auch dem wachsamen Auge der Kryptowährungs-Community in Bezug auf Scams und Betrugsmaschen.

Weltweiter COVID-19-Betrug

Die Verwirrung und Besorgnis während der Pandemie 2020 und 2021 boten den idealen Nährboden für Pretexting-Angriffe. Während dieser Zeit ließen sich Cyberkriminelle innovative Pretexting-Strategien einfallen, die allesamt die Pandemie als Aufhänger nutzten. So berichteten zum Beispiel zahlreiche Menschen von Fake-Mails, Anrufen und Textnachrichten, die sie zum Ausfüllen einer Impfumfrage aufforderten. Im Gegenzug wurde ihnen eine kostenlose Belohnung versprochen, für die sie lediglich den Versand bezahlen mussten. Die Umfrage war gefälscht und natürlich landeten die angeblichen Versandgebühren in den Taschen der Betrüger.

In den sogenannten „Stimulus Checks“, die in den USA gezahlt wurden, um die von der Pandemie verursachten Verluste einzudämmen, erkannten Cyberkriminelle eine weitere Gelegenheit, unschuldige Privatpersonen auszubeuten. In E-Mails von vermeintlich vertrauenswürdigen Quellen versprachen sie Expresslieferungen der Schecks und drangen die Zielpersonen dazu, sich mit ihren E-Mail-Adressen und persönlichen Daten zu registrieren. Nach der Registrierung griffen sie die Daten ab und stahlen in vielen Fällen die gezahlten Beträge.

Laut dem jährlichen Consumer Sentinel Network Report der Federal Trade Commission betrug der Verlust durch erfolgreiche Angriffe für Privatpersonen und Organisationen allein 2020 schockierende 86 Millionen US-Dollar. Der Anstieg war so drastisch, dass das FBI eine Warnung ausgab, in der es die Öffentlichkeit vor den meistgenutzten Betrugsmaschen warnte.

Pretexting als Mittel zum Ausspionieren der eigenen Mitarbeitenden

Auch wenn diese Fälle nicht die Mehrheit ausmachen, ist es bereits vorgekommen, dass Pretexting nicht von Hackern, sondern vom eigenen Arbeitgeber gegen seine Mitarbeitenden eingesetzt wurde. Das Computerhardware-Unternehmen Hewlett-Packard (HP) gab zu, Pretexting-Strategien zum Ausspionieren seiner Vorstandsmitglieder eingesetzt zu haben, nachdem Informationen über seine Strategiepläne in einem Zeitungsartikel veröffentlicht worden waren. Das Unternehmen, das HP mit der Investigation beauftragte, rief das Telekommunikationsunternehmen AT&T an und gab sich bei dem Pretexting-Betrug als verschiedene Vorstandsmitglieder aus, um auf deren Handydatensätze zuzugreifen.

Der Skandal hatte für HP erhebliche Rechtskosten zur Folge. Das Unternehmen willigte ein, dem Bundesstaat Kalifornien 14,5 Millionen US-Dollar für zivilrechtliche Ansprüche zu zahlen.

Diese Pretexting-Vorfälle rufen uns erneut ins Bewusstsein, dass die Cyber-Bedrohungslage nie stillsteht. Für Organisationen und Einzelpersonen, die ihren Schutz im digitalen Raum stärken wollen, sind Früherkennung und Vorbeugung von zentraler Bedeutung.

Den Betrug aufdecken: So erkennen Sie Pretexting-Angriffe

Pretexting-Nachrichten sind oft so überzeugend, dass es schwierig ist, sie zu erkennen – und genau das macht sie so gefährlich. Die ausgiebige Vorbereitungsphase und Recherche zur Zielperson und zur verkörperten Einrichtung lassen die Geschichte der Angreifenden extrem glaubwürdig wirken. Durch verschiedene Tricks, wie das Integrieren behördlicher Terminologie, gefälschter Zugangsdaten oder von Hintergrundgeräuschen bei Telefongesprächen, erscheinen sie noch authentischer. Im Folgenden finden Sie einige häufige Anzeichen für einen Pretexting-Angriff:

- Dringlichkeit: Die Angreifenden setzen ihre Opfer durch ein Gefühl der Dringlichkeit unter Druck, um sie zu unüberlegten Handlungen zu bewegen. Halten Sie einen Moment inne, wenn jemand eine schnelle Reaktion von Ihnen fordert – insbesondere, wenn sensible Informationen oder Transaktionen involviert sind. Rechtmäßige Anfragen erfordern in der Regel keine sofortige, eilige Handlung.

- Falsche Vertrautheit: Lassen Sie bei Anfragen Vorsicht walten, die übermäßig vertraut erscheinen. Fordern Sie eine legitime Begründung oder einen Nachweis, weshalb Sie persönliche Informationen preisgeben oder Angaben zu Ihrem Leben oder Ihrer Organisation machen sollten. Wenn die Person erstaunlich viel über Sie weiß oder persönliche Details nennt, die Sie nicht mit ihr geteilt haben, sollten Sie misstrauisch werden.

- Widersprüchliche Angaben: Achten Sie genau auf die genannten Informationen in der Anfrage und überprüfen Sie, ob diese Widersprüchlichkeiten oder Abweichungen enthalten. Seien Sie im Falle von Unregelmäßigkeiten auf der Hut und überprüfen Sie gegebenenfalls die Rechtmäßigkeit der Anfrage.

- Vorwände zur Vermeidung weiterer Kommunikation: Wird der Absender der Anfrage abwehrend oder ausweichend, oder versucht er, Sie davon abzuhalten, andere Personen zu kontaktieren oder seine Identität zu überprüfen, ist das ein Anzeichen für einen Pretexting-Versuch. Bei legitimen Forderungen spricht normalerweise nichts dagegen, dass Sie sich diese anderweitig bestätigen lassen.

- Domain-Spoofing: Erhalten Sie eine E-Mail von einem bekannten Unternehmen oder einer Website, doch die E-Mail-Adresse oder URL scheint leicht verändert oder enthält Fehler, dann könnte es sich um einen Pretexting-Angriff handeln.

- Anforderung von Bestätigungscodes: In manchen Fällen fordern Angreifende bei Pretexting-Versuchen einen Bestätigungscode an – angeblich aus Sicherheitsgründen oder zur Bestätigung Ihrer Identität. Bei solchen Anfragen sollten Sie vorsichtig sein, insbesondere wenn Sie sie per E-Mail, Telefonanruf oder Textnachricht erhalten. Legitime Organisationen fordern normalerweise keine Bestätigungscodes an, wenn es keinen driftigen Grund gibt und Sie selbst zuvor keinen Code angefordert haben.

- Berufung auf Compliance- oder rechtliche Pflichten: Es kann vorkommen, dass Angreifende Compliance oder rechtliche Aspekte erwähnen, um Druck auszuüben. Sie wollen Sie glauben machen, dass Sie eine gesetzliche Pflicht haben, ihrer Aufforderung nachzukommen. Legitime Rechts- und Compliance-Angelegenheiten werden normalerweise über offizielle Kanäle geregelt. Seien Sie bei E-Mails oder Anrufen, die eine sofortige Handlung erfordern, also auf der Hut, insbesondere wenn es um sensible Daten geht.

- Vertraulichkeitshinweis: Wenn eine E-Mail oder Textnachricht die Bitte enthält, die Angelegenheit vertraulich zu behandeln oder die Informationen nicht an andere weiterzugeben, sollten Sie besonders wachsam sein. Solche Geheimhaltungshinweise sind ein deutliches Warnsignal. Damit versuchen die Angreifenden, die Kontrolle über die Situation zu behalten und Sie davon abzuhalten, die Meinung oder Bestätigung einer dritten Person einholen – und den Betrug womöglich aufzudecken.

Proaktive Maßnahmen zum Schutz vor Pretexting

Durch eine Kombination aus Wachsamkeit, Sensibilisierung und sicheren Verhaltensweisen können Sie sich vor Pretexting-Angriffen schützen. Hier finden Sie wertvolle Tipps für sich selbst, Ihre Mitarbeitenden und Ihre Organisation:

Tipps für Mitarbeitende und Privatpersonen:

- Schützen Sie Ihre persönlichen und finanziellen Daten: Geben Sie niemals Passwörter, Kontonummern oder andere sensible Daten über einen Online-Kanal, per E-Mail oder Telefon preis. Legitime Einrichtungen würden solche Informationen nicht auf diesem Wege abfragen. Im Zweifelsfall legen Sie auf oder schließen Sie die E-Mail und nehmen Sie selbst auf dem üblichen Weg Kontakt zur jeweiligen Einrichtung auf, um die Legitimität der Anfrage zu prüfen.

- Seien Sie bei Kontaktaufnahme durch Fremde wachsam: Seien Sie bei der Kommunikation mit Ihnen unbekannten Personen vorsichtig, insbesondere wenn sie Sie nach sensiblen Informationen fragen. Wenn Sie Zweifel über die Vertrauenswürdigkeit einer Person haben, versuchen Sie, die Person über andere sicherere Kanäle zu kontaktieren und so ihre Identität zu bestätigen.

- Optimieren Sie Ihre Passwörter: Nutzen Sie nie dasselbe Passwort für mehrere Webseiten und verwenden Sie immer starke, einmalige Passwörter. Durch unterschiedliche Passwörter reduzieren Sie gleichzeitig die möglichen Auswirkungen eines erfolgreichen Hackerangriffs. Selbst wenn ein Account gehackt wird, sind die anderen Konten noch sicher.

- Schützen Sie personenbezogene Daten: Schützen Sie digitale Daten durch Verschlüsselung und sichere Speicherverfahren. Ebenso sollten physische Dokumente, die vertrauliche Informationen enthalten, sicher aufbewahrt und ordnungsgemäß entsorgt werden, wenn Sie sie nicht mehr brauchen.

- Melden Sie verdächtige Aktivitäten: Wenn Sie den Verdacht haben, dass Sie einem Pretexting-Angriff zum Opfer gefallen sind, gilt es schnell zu handeln. Melden Sie den Zwischenfall den zuständigen Stellen und den involvierten Online-Diensten, wie Ihrem E-Mail-Provider. Sofortiges Melden kann weiteren Schaden verhindern und die Chance steigern, dass die Verantwortlichen gefasst werden.

Tipps für Organisationen:

- Stärken Sie die Meldekultur: Bauen Sie in Ihrer Organisation starke Reporting-Gewohnheiten auf. Ermutigen Sie Mitarbeitende, Phishing-Angriffe oder andere verdächtige Aktivitäten sofort zu melden. Zeitnahes Reporting bietet Sicherheitsteams die Chance einzugreifen, bevor ein Angriff weitreichendere Folgen haben kann.

- Nutzen Sie Multi-Faktor-Authentifizierung: Multi-Faktor-Authentifizierung (MFA) bietet einen zusätzlichen Schutzwall, da sie für jeden Zugriff mindestens zwei Authentifizierungsmethoden voraussetzt. Selbst wenn Angreifende einen Faktor (z. B. das Passwort) knacken, brauchen sie einen weiteren Authentifizierungsfaktor, wie zum Beispiel ein Handy-Token, um sich einzuloggen.

- Überprüfen Sie externe Dritte: Ihre Wachsamkeit sollte sich über Ihre Mitarbeitenden hinweg auf alle Personen ausweiten, die mit Ihren Systemen interagieren. Wenn Sie mit externen Personen zu tun haben, die auf sensible Daten zugreifen müssen, stellen Sie sicher, dass sie die Cyber-Sicherheitsprotokolle Ihrer Organisation einhalten.

- Regelmäßiges Patching und Software-Updates: Stärken Sie die Sicherheit Ihrer internen Geräte und Maschinen, indem Sie jede Art von Software regelmäßig patchen und aktualisieren. Veraltete Software kann Schwachstellen aufweisen, die Cyberkriminelle ausnutzen könnten.

- Führen Sie Sicherheitsrichtlinien ein: Aktualisieren Sie Ihre Cyber-Security-Richtlinien regelmäßig, um sie an neue Social-Engineering-Taktiken wie Pretexting anzupassen. So bleibt Ihre Verteidigungskette stabil und auf dem neuesten Stand.

- Optimieren Sie Reaktionspläne: Um die möglichen Auswirkungen eines erfolgreichen Pretexting-Angriffs oder anderer Angriffstaktiken zu reduzieren, halten Sie Ihren Incident Response Plan aktuell. Klar definierte Vorgehensweisen zur Erkennung, Unterbrechung und Eindämmung der Folgen eines Cyberangriffs sind unerlässlich, um die Geschäftskontinuität und Sicherheit zu gewährleisten.

- Security-Awareness-Training für Mitarbeitende: Regelmäßiges und kontinuierliches Awareness-Training zu den aktuellen Cyberbedrohungen, wie unter anderem Pretexting, hilft Ihren Mitarbeitenden, verdächtige Aktivitäten zu erkennen und selbstbewusst darauf zu reagieren. Eine solche Weiterbildung ist unerlässlich, um Ihre Mitarbeitenden zu sensibilisieren und zur Erkennung und Abwehr von Pretexting-Angriffen zu befähigen.

Einen Schritt voraus: So können Sie Ihre Organisation vor Pretexting schützen

Die Beispiele von Pretexting-Angriffen aus dem echten Leben verdeutlichen die Raffinesse, mit der Cyberkriminelle die menschliche Natur für ihre betrügerischen Ziele ausnutzen. Pretexting-Angriffe sind meistens extrem überzeugend. Umso wichtiger ist es für Einzelpersonen und Organisationen, immer wachsam zu bleiben.

Indem Sie Ihren Mitarbeitenden wichtiges Wissen und Awareness an die Hand geben und eine robuste Cybersecurity-Infrastruktur aufbauen, stärken Sie die Abwehr Ihrer Organisation, sodass selbst die ausgeklügeltsten Angriffstaktiken chancenlos bleiben. Mit seinen Micro-Modulen vereinfacht das E-Learning von SoSafe das Cyber Security Training und macht es für Mitarbeitende zugänglicher und spannender. Durch Gamification-Elemente und lernpsychologisch fundierte Prinzipien befähigt es Mitarbeitende, Pretexting- und Social-Engineering-Angriffe zu erkennen und abzuwehren.

Ein weiterer wichtiger Aspekt des kontinuierlichen Lernens ist die praktische Anwendung, damit Mitarbeitende in realistischen Szenarien erleben, wie ein Cyberangriff abläuft. Unsere Phishing-Simulation-Software erschaffen ein sicheres Umfeld, in dem Sie Ihren Teams die nötigen Fähigkeiten vermitteln können, damit sie Pretexting-Angriffe selbstbewusst erkennen, melden und abwehren können.

Denken Sie daran: Ihre stärkste Abwehr gegen Pretexting sind Ihre Mitarbeitenden. Mit dem entsprechenden Wissen und Training bilden sie einen Schutzwall, den kein Pretexting-Angriff überwindet. Wachsamkeit, Security-Awareness und Bereitschaft, verdächtige Aktivitäten umgehend zu melden, sind die Schlüssel zu einer starken Sicherheitskultur.