Spoofing

Was ist Spoofing?

Spoofing (Englisch für „Vortäuschung“ oder „Manipulation“) bezeichnet im Bereich der Informationssicherheit die Verschleierung der eigenen oder das Vortäuschen einer fremden Identität. Mithilfe verschiedener Manipulationstechniken geben sich Cyberkriminelle beim Spoofing also als fremde Person oder Organisation aus und nutzen die Rechte ebendieser für ihre Zwecke aus – beispielsweise um Überweisungen in Auftrag zu geben, um Sicherheitsvorkehrungen zu umgehen, sich Zugang zu Unternehmenssystemen zu verschaffen oder um vertrauliche Informationen zu stehlen. Die sogenannten „Spoofer“ imitieren dabei oft die Identität einer Person, der ihre Opfer vertrauen, sodass sie diese leicht manipulieren und zu unüberlegten Handlungen bewegen können.

Das Vorgehen hat Schnittmengen mit Phishing- und Social-Engineering-Taktiken. So nutzen Cyberkriminelle Spoofing-Methoden etwa in Phishing-Mails, um die Absenderadresse zu überlagern und ihre Opfer emotional zu täuschen. 2022 tauchten beispielsweise mehrstufige Betrugsmanöver auf, in denen Zahlungsdienstleister PayPal gespooft wurde. Cyberkriminelle forderten Zahlungen per PayPal an und nutzten in darauffolgenden Phishing-Mails sowie Telefonanrufen Spoofing-Techniken, um PayPal nachzuahmen, persönliche Informationen der Opfer für weiterführende Spear-Phishing-Angriffe zu sammeln und ihre bösartigen Absichten zu verschleiern.

Für das Vortäuschen einer anderen Identität stehen den Cyberkriminellen beim Spoofing heute neben E-Mails und Telefonnummern verschiedenste Techniken und Kanäle zur Verfügung, darunter IP-Adressen, GPS, URLs oder Textnachrichten. Zu den Typen von Spoofing später mehr – zunächst werfen wir einen Blick darauf, welche Gemeinsamkeiten es bei all diesen Spoofing-Arten gibt und wie Kriminelle dabei generell vorgehen.

Wie funktioniert Spoofing?

Spoofing läuft in den meisten Fällen auf ähnliche Art und Weise ab: Cyberkriminelle wählen einen Angriffskanal und geben sich auf diesem über verschiedene Täuschungsmanöver als eine dem Opfer vertrauenswürdig erscheinende Person oder Organisation aus. So versuchen sie, das Vertrauen ihrer Opfer zu erschleichen. In manchen Fällen gehen diesen Spoofing-Versuchen bereits erfolgreiche Phishing- oder sogar Spear-Phishing-Attacken voraus. Gelingt es Kriminellen beim Phishing persönliche Daten abzugreifen, kann ihnen das dabei helfen, anschließend weiterführende Angriffe auf Basis von Spoofing und entsprechend unter falscher Identität auszuführen.

Im nächsten Schritt versuchen sie ihre Opfer dann zu einer Handlung zu bewegen. Das gelingt ihnen oftmals mithilfe emotionaler Manipulation: Sie setzen auf das Hervorrufen von Druck, Angst, Neugier oder anderen Reaktionen, damit ihre Opfer die erwünschte Handlung ausführen. Damit gehört ein Großteil der Spoofing-Angriffe heute zum Bereich des Social Engineering, bei dem die emotionale Manipulation der Betrugsopfer im Mittelpunkt steht.

Die Ziele von Spoofing unterscheiden sich je nach Art des Cyberangriffs, bei dem das Spoofing als Methode eingesetzt wird. In den meisten Fällen steht zunächst der Diebstahl einer Identität im Vordergrund. In anderen Situationen nutzen Kriminelle Spoofing aber auch, um während ihrer Angriffe anonym zu bleiben, also ihre Identität lediglich zu verschleiern. Sowohl Identitätsdiebstahl als auch die -verschleierung helfen ihnen bei Täuschungsversuchen, beim Vertrauensmissbrauch und bei ausgefeilten Cyberattacken wie Phishing und Social Engineering oder DDoS-Angriffen. Das Spoofing selbst ist in den allermeisten Fällen also nur Teil eines größer angelegten Angriffs, mit dem Cyberkriminelle sich selbst bereichern oder anderen schaden möchten.

Unterschied zwischen Spoofing und Phishing

Die Grenzen zwischen Spoofing und Phishing sind fließend. Viele Phishing-Angriffe beinhalten einen Spoofing-Versuch, aber nicht alle Spoofing-Versuche sind Phishing. Während Spoofing einen Täuschungsvorgang beschreibt, handelt es sich beim Phishing um eine spezifische Angriffstaktik mit dem Ziel, Schaden anzurichten.

Der Begriff „Spoofing“ beschreibt zunächst einmal nur das Vorgeben falscher Tatsachen. Beim Spoofing machen Angreifende ihren Opfern über verschiedene Techniken glauben, sie wären jemand anderes, um sie über einen daraus entstehenden Vertrauensvorschuss zu täuschen.

Phishing hingegen ist eine spezifische Art eines Cyberangriffs, bei dem Cyberkriminelle versuchen, Zugangsdaten, Bankinformationen oder andere sensible Daten zu stehlen. In vielen Fällen geschieht das per E-Mail. Es gibt aber auch Phishing-Typen, die über andere Kanäle laufen, zum Beispiel Vishing (per Anruf), Smishing (per Textnachricht) oder Quishing (per QR-Code). Im Zuge dieser Phishing-Angriffe nutzen Cyberkriminelle unter Umständen Spoofing-Methoden, um sich das Vertrauen ihrer Opfer zu erschleichen, zum Beispiel indem sie sie auf eine Website mit gespoofter URL weiterleiten.

Ist Spoofing illegal?

Der eigentliche Spoofing-Vorgang ist zunächst nicht illegal, da es erst einmal nur eine Vortäuschung falscher Tatsachen beschreibt. Je nach Rechtsprechung eines Landes oder einer Region sind bestimmte Spoofing-Arten allerdings verboten, wenn sie zu schadhaften Absichten genutzt werden.

Illegal sind so beispielsweise IP-Spoofing oder Caller-ID-Spoofing, bei denen Cyberkriminelle Identitätsdiebstahl begehen und dabei Taktiken einsetzen, die ihnen Zugang zu sensiblen Informationen ihrer Opfer verschaffen sollen. Solche Täuschungsversuche sind rechtlich nachverfolgbar und strafbar. Das Strafmaß reicht von Geld- bis hin zu Gefängnisstrafen.

In anderen Fällen ist Spoofing legal, etwa in Situationen, bei denen die Vortäuschung anderer Tatsachen dem Schutz oder der Sicherheit einer Person dient. Der wohl drastischste Fall einer solchen Situation ist ein Zeugenschutzprogrammem. Auch im Cybersecurity-Bereich werden Spoofing-Techniken zu legalen Zwecken genutzt, beispielweise für ethisches Hacking oder auch für das Penetration Testing und Phishing-Simulationen. Dabei werden Spoofing-Methoden zum Aufdecken von Schwachstellen und der Verbesserung von Sicherheitsmaßnahmen eingesetzt.

Erfolgreich und skalierbar: Deshalb nutzen Kriminelle Spoofing

Da Spoofing Teil vieler Cyber-Angriffstaktiken ist, lässt sich das Ausmaß der Betrugsmethode nur schwer in Zahlen fassen. Sicher ist aber: Spoofing ist ein fester Bestandteil im Repertoire der Cyberkriminellen und wird mit Blick auf neueste technologische Entwicklungen wohl weiter an Beliebtheit gewinnen. KI-Tools wie ChatGPT und VALL-E ermöglichen es Angreifenden heute, in Sekundenschnelle die Sprache oder sogar Stimme von Personen nachzuahmen. Das macht viele Arten von Spoofing-Methoden auf Seiten der Kriminellen nicht nur leichter umsetzbar, sondern auch wesentlich überzeugender und entsprechend gefährlicher für die Opfer.

Mit der steigenden Erfolgswahrscheinlichkeit von Social-Engineering-Angriffen, die auf Spoofing setzen, werden die weltweiten Kosten für Cybercrime wohl explodieren. Allein von 2022 auf 2023 soll der Schaden von Cybercrime von 8,44 Billionen auf 11,5 Billionen US-Dollar steigen. Das ist ein Anstieg um 36 Prozent. Bis 2027 soll der Schaden bei 24 Billionen US-Dollar liegen und damit dreimal höher als noch 2022. Laut dem Verizon Data Breach Investigations Report 2023 sind zudem etwa 74 Prozent aller Cybervorfälle auf ein menschliches Element zurückzuführen. Social Engineering und Spoofing sind also eine außerordentlich profitable Spielwiese für Cyberkriminelle – und ein enormes Geschäftsrisiko für Unternehmen.

Welche Arten von Spoofing gibt es?

Ein Blick auf einige der Spoofing-Methoden und -Kanäle, die Cyberkriminelle nutzen, um eine andere Identität vorzutäuschen:

IP-Spoofing

Alle webfähigen Geräte verbinden sich über ihre Internetprotokoll (IP)-Adresse mit dem Internet. Die IP-Adresse ist eine Ziffernfolge, die jedem Gerät zugeordnet ist und anderen Geräten den eigenen Standort übermittelt. Es ist also möglich, ein Gerät anhand der jeweils einmaligen IP-Adresse zu identifizieren. Beim IP-Spoofing erstellen Angreifende IP-Pakete mit manipulierten Quell-IP-Adressen, um somit die Absender-IP-Adresse zu verschleiern, sich als anderes System bzw. Gerät auszugeben oder beide Varianten miteinander zu kombinieren.

In vielen Fällen spoofen Cyberkriminelle IP-Adressen, um Firewalls oder Blocklists zu umgehen. Gerade in Unternehmen kann das zu massiven Problemen führen, wenn es keine zusätzlichen Authentifizierungsmethoden gibt und die IP-Adresse nicht als schädlich erkannt wird. Haben die Kriminellen Zugriff auf interne Daten und Systeme, ist das Schadenspotenzial immens. IP-Spoofing wird deshalb oft auch für Distributed Denial of Service (DDoS)-Angriffe und Man-in-the-middle-Angriffe genutzt, um gezielt einzelne Geräte oder ganze Netzwerke anzugreifen. Dabei versuchen die Angreifenden, mithilfe von IP-Spoofing Systeme zu überlasten oder sich in einem Kommunikationsprozess unbemerkt dazwischen zu schalten und so Informationen abzugreifen.

Domain-Spoofing

Beim Domain-Spoofing werden Websites, URLs oder E-Mails so verändert, dass sie das Aussehen legitimer Gegenstücke eins zu eins nachahmen. Die User schöpfen so keinen Betrugsverdacht und denken, sie würden mit der legitimen Quelle interagieren. Dabei wird zwischen den beiden Unterarten Website- und URL- und E-Mail-Spoofing unterschieden:

Das Website- und URL-Spoofing zeichnet sich dadurch aus, dass Cyberkriminelle eine für User vertraute Website oder die dazugehörige URL imitieren, um ihre Opfer dazu zu bringen, mit der Website zu interagieren, gegebenenfalls sogar sensible Daten einzugeben. Die gespoofte Domain ist oft nur leicht abgeändert und sieht der ursprünglichen Domain zum Verwechseln ähnlich. Dazu binden Kriminelle etwa grafische Elemente ein, die es schwierig machen, die Fälschung vom Original zu unterscheiden.

Das E-Mail-Spoofing zeichnet sich durch den gleichen Ablauf aus: Kriminelle imitieren eine E-Mail-Adresse eines vermeintlich vertrauten Absenders, was ein unmittelbares Erkennen der gefälschten Inhalte erschwert. So nutzen sie beispielweise den Buchstaben “O” statt der Zahl “0” – ein Unterschied, der bei vielen Schriftarten nur schwer auf den ersten Blick zu erkennen ist. Meist enthält die entsprechende E-Mail zudem Phishing-Elemente wie bösartige Links oder Anhänge, die aufgrund der vertrauenswürdigen Absenderadresse nicht als solche erkannt werden.

Referrer-Spoofing

Grundsätzlich übermittelt der sogenannte “Referrer” Informationen an Besitzerinnen und Besitzer von Websites, die es ihnen ermöglichen zu analysieren, von welcher vorherigen Website Nutzende gekommen sind. Dies ist vor allem im Online-Marketing, bei SEO-Maßnahmen und bei der Analyse des Online-Nutzerverhaltens von Bedeutung. Dazu wird der Referrer im Normalfall an den entsprechenden Webserver weitergeleitet und in Server-Logs abgespeichert. Beim Referrer-Spoofing, einer Unterkategorie des URL-Spoofing, wird dieser Prozess unterbrochen und eine falsche Herkunfts-Website beim Übermitteln des HTTP-Requests vorgetäuscht. Somit kann nicht nachvollzogen werden, von welcher Quelle User auf die Website gelangt sind. Das hilft Cyberkriminellen beispielsweise dabei, ihre Spuren zu verwischen oder Authentifizierungsprozesse zu umgehen.

DNS-Spoofing

Ziel des Domain Name System (DNS)-Spoofing ist es, DNS-Einträge zu manipulieren, um betroffene Personen auf gefälschte Websites zu leiten und dort ihr Online-Verhalten zu beobachten oder sogar Malware zu installieren. Ein DNS funktioniert wie ein Telefonbuch: Es ordnet bestimmten Diensten bestimmte Domains zu. Geben User eine bestimmte Domain ein, werden sie an die entsprechende Website weitergeleitet. Das Perfide am DNS-Spoofing ist, dass Opfer in der Regel gar nicht mitbekommen, wenn sie angegriffen werden. Der Angriff läuft oftmals vollständig im Hintergrund ab.

Eine der beliebtesten Methoden des DNS-Spoofing ist das DNS Cache Poisoning. Dabei werden “vergiftete” DNS-Einträge im Zwischenspeicher (Cache) des DNS-Resolvers hinterlegt. Den Nutzenden wird so vom Server eine falsche IP-Adresse zugespielt, wodurch sie auf eine schadhafte Version der ursprünglichen Website umgeleitet werden.

Caller-ID-Spoofing

Bei der Methode des Caller-ID-Spoofing (auch Phone Spoofing oder Anruf-Spoofing) kontaktieren Kriminelle ihre Opfer über das Telefon. Dabei verschleiern sie ihre wahre Telefonnummer und rufen scheinbar unter einer bekannten Rufnummer oder mit legitimer Vorwahl an. Dazu können sie unter anderem VoIP-Dienste nutzen, die oft die Auswahl eines bevorzugten Namens oder der angezeigten Rufnummer zulassen. Durch die Verwendung einer falschen Anrufer-ID schöpfen die Opfer keinen Verdacht und nehmen den Anruf entgegen. Während des Gesprächs mit dem ahnungslosen Opfer versuchen die Kriminellen an sensible Informationen wie Kontoinformationen, persönliche Daten (Geburtsdatum, Sozialversicherungsnummer etc.) oder sogar Kennwörter zu gelangen. Caller-ID-Spoofing ist also oft Bestandteil von Vishing-Angriffen.

Eine Unterart zu dieser Form des Spoofings ist das Voice Spoofing, bei dem die Kriminellen sogar eine dem Opfer vertraute Stimme mit Sprachaufnahmen oder anderen technischen Mittel imitieren, um ihren Betrug noch glaubwürdiger zu machen. Mit dem Aufschwung an KI-Tools wird diese Art der Manipulation immer gängiger und leichter umzusetzen. Deutsche Telekommunikationsanbieter wollen Nutzende in Deutschland künftig besser vor Caller ID-Spoofing schützen. Letztlich ist allerdings immer die Wachsamkeit der User gefragt, um festzustellen, ob es sich bei einem Anruf um einen Betrugsfall handelt oder nicht. So täuschten Kriminelle in einem der jüngsten Beispiele eine Mutter in Arizona, indem sie ihr die künstlich imitierten, verzweifelten Schreie ihrer Tochter am Telefon vorspielten. Letztlich stellte sich heraus, dass sich die Tochter in Sicherheit befand. Die Mutter gab später an, dass sie nie in Frage gestellt hatte, ob die Stimme tatsächlich echt sei. Vorsicht und eine gewisse Portion an Skepsis sind also entscheidend, um Anruf-Spoofing zu enttarnen.

SMS-Spoofing

Im Fall des SMS-Spoofings erreicht die Opfer der Attacke eine SMS von einer nicht identifizierbaren oder verschleierten Rufnummer. Ähnlich wie beim Caller-ID-Spoofing soll die eingehende SMS so wirken, als stamme sie von einer vertrauten Quelle, etwa einer befreundeten Person oder einem bekannten Unternehmen. Durch die SMS versuchen Kriminelle entweder eine Antwort oder einen Klick auf einen in der SMS enthaltenen Link zu provozieren. Dieser Art von Smishing kann im schlimmsten Fall dazu führen, dass das Opfer ungewollt Malware herunterlädt.

Ping-Spoofing

Ein Ping ist in der IT ein Kontrollwerkzeug, mit dem die Erreichbarkeit eines Servers oder Hosts überprüft wird. Vor allem im Gaming-Bereich ist das sogenannte Ping-Spoofing deshalb bereits bekannt. Beim Gaming bemisst der Ping die Stabilität und Schnelligkeit der Internetverbindung. Je schneller das Internet, desto niedriger der Ping. Beim Ping-Spoofing verfälschen Gamer ihren Ping, um sich gegenüber anderen Spielerinnen und Spielern einen Vorteil zu verschaffen. Von außen ist es kaum möglich zu erkennen, ob sie betrügen, denn die Methode ist nur schwer zurückzuverfolgen.

GPS-Spoofing

Beim GPS-Spoofing werden die GPS-Koordinaten eines Gerätes verschleiert, sodass der im Gerät angegebene Standort nicht dem eigentlichen Standort der Nutzenden entspricht. Viele Gamer setzen diese Art des Spoofings im Online-Spiel Pokémon Go ein. Dabei nutzen Spielerinnen und Spieler GPS-Spoofing, um ihren tatsächlichen Aufenthaltsort verschleiern und verschaffen sich gegenüber anderen Spielerinnen und Spielern eine Art Wettbewerbsvorteil. Spieleentwickler Niantic will gegen solche Betrugsversuche aber künftig härter vorgehen.

Daneben stellen jedoch viele weitere Apps und Geräte mit GPS-Zugang heute ein potenzielles Ziel für GPS-Spoofing-Angriffe dar. So schaffen es Kriminelle mit dieser Technik sogar, Navigationssysteme in Autos, Flugzeugen, Schiffen, Drohnen oder öffentlichen Verkehrsmitteln umzuleiten.

Neben diesen häufigen Arten von Spoofing gibt es noch weitere Taktiken, die Cyberkriminelle nutzen, um ihre Identität zu verschleiern, darunter ARP-Spoofing oder DNS Hijacking. Egal, um welche Art von Spoofing es sich handelt – das zugrundeliegende Täuschungsprinzip bleibt das gleiche und ist quasi universell einsetzbar. Deshalb ist auch davon auszugehen, dass sich Cyberkriminelle – genauso wie wir – immer neue Kommunikationskanäle zu eigen machen und so neue Spoofing-Arten auf den Weg bringen werden.

Beispiele für Spoofing-Angriffe

Cyberkriminielle haben sich in den vergangenen Jahren vermehrt Spoofing-Techniken zu Nutze gemacht, um bei ihren Angriffen Zugang zu sensiblen Daten zu erhalten. Sie nutzen Spoofing in Cyberangriffen nicht nur, um Privatpersonen hinters Licht zu führen, sondern auch im Auftrag von Regierungen, gegen andere Regierungen, weltweit tätige Organisationen und Unternehmen.

So wurde im Jahr 2018 beispielsweise die Organisation für das Verbot chemischer Waffen (OPCW) von sieben russischen Agenten im Auftrag des landeseigenen militärischen Abschirmdienstes GRU mittels Spoofing angegriffen. Dabei wollten die Agenten durch Spoofing Login-Daten kompromittieren und fremde Accounts übernehmen. Sie waren im Vorfeld dieses Angriffs bereits durch das Versenden von Spear-Phishing-Mails, die Nutzung von Proxy-Servern, Malware und gefakte Personas aufgefallen.

Zu Beginn der weltweiten Corona-Pandemie im März 2020 wurde auch die Weltgesundheitsorganisation WHO Opfer eines Angriffs, der auf Spoofing-Taktiken basierte. Die Angreifenden hatten hierbei eine schadhafte Website aktiviert, die das interne E-Mail-System der WHO kopierte. Ziel der Kriminellen war es, Passwörter von Mitarbeitenden der Organisation zu stehlen, um sensible Informationen zu COVID-19 zu erbeuten – beispielsweise Informationen zu Tests, Impfungen oder Heilungsmöglichkeiten.

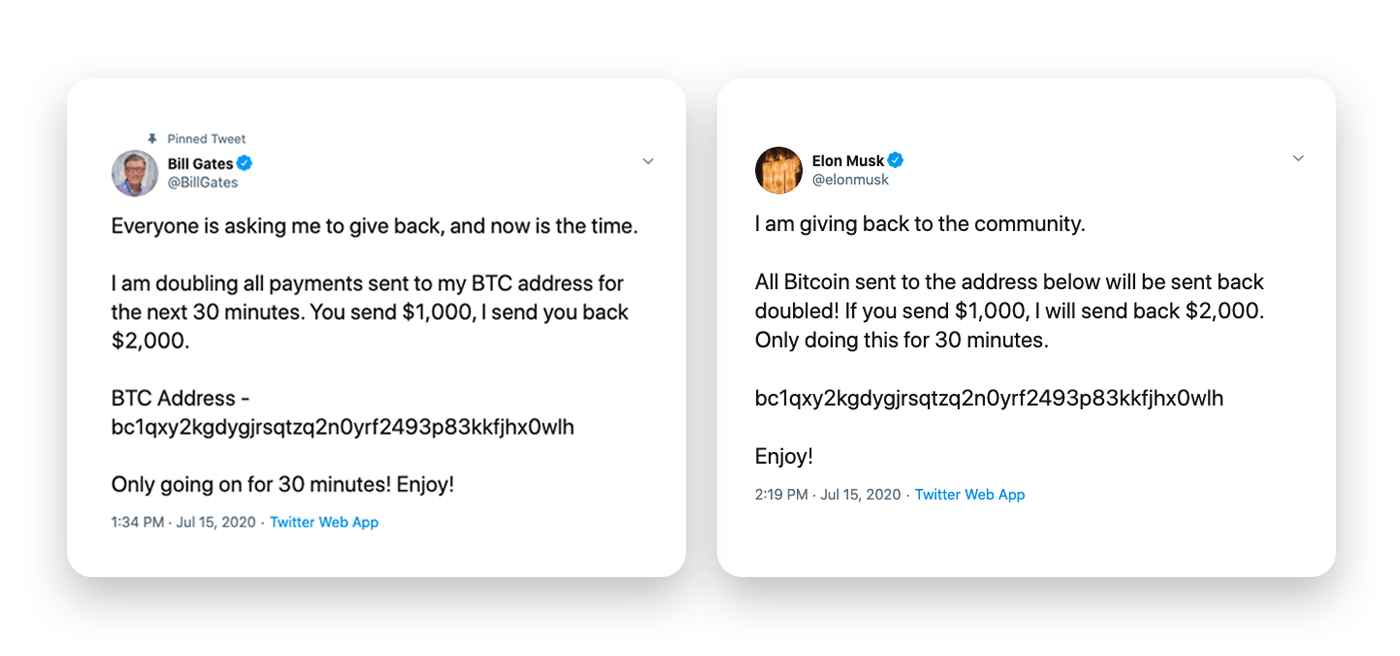

Bei einem groß angelegten Angriff auf Twitter übernahmen mehrere Cyberkriminelle 2020 die Konten prominenter Nutzerinnen und Nutzer und warben für Investments in Kryptowährung. Dabei riefen sie im Namen der Prominenten zur Überweisung von Bitcoins auf. Sie erbeuteten so mehr als 100.000 US-Dollar und der Angriff sorgte für einige Diskussionen über die Security-Maßnahmen auf der Social-Media-Plattform. Die Angreifenden hatten sich über das Social Engineering von Twitter-Mitarbeitenden und auf Basis verschiedener Spoofing-Methoden Zugriff auf die internen Twitter-Systeme verschafft.

Wie können wir Spoofing-Angriffe erkennen?

Tatsächlich ist es nicht immer einfach, Spoofing zielsicher zu erkennen. Es gibt jedoch einige Merkmale, an denen erkennbar ist, ob es sich um eine legitime Kontaktaufnahme oder einen Betrugsversuch durch Cyberkriminelle handelt. Anhand folgender Spoofing-Anzeichen können Sie Täuschungsversuche frühzeitig als solche enttarnen:

- Grund der Kontaktaufnahme

Egal, wie die Kontaktaufnahme erfolgt – ob per E-Mail, SMS oder Anruf: Wird auf ein zuvor thematisiertes Anliegen reagiert oder erfolgt die Kontaktaufnahme ohne Anlass? Ist zweiteres der Fall, ist besonders viel Vorsicht geboten. - Vertrauliche Daten

Bittet die kontaktierende Person um persönliche Daten wie Sozialversicherungsnummer, Kontoinformationen, Kennwörter oder Ähnliches? Sensible Informationen sollten Sie niemals ohne zusätzliche Authentifizierungsschritte an Dritte weitergeben. - Emotionaler Druck

Erzeugt die die kontaktierende Person emotionalen Druck durch die angebliche Dringlichkeit des Themas? Oder setzt sie Sie anderweitig einer Stresssituation aus? Das ist ein typisches Anzeichen für einen Social-Engineering-Versuch. - Hyperlinks

Unterscheiden sich die Domains der in der Nachricht enthaltenen Links von der Absender-Domain? Versichern Sie sich, dass es sich um die tatsächliche Website handelt, die Sie besuchen möchten – zum Beispiel, indem Sie die URL händisch in die Adresszeile eingeben. - Sicherheitsprotokoll

Beinhalten die enthaltenen Hyperlinks statt dem sicheren Kommunikationsprotokoll HTTPS nur HTTP? Das könnte ein Zeichen für einen Betrugsversuch sein. - Anzeigename und Ungereimtheiten

Weicht der angezeigte Name einer Domain von der Adresse ab? Oder gibt es Ungereimtheiten bei der Schreibweise der Adresse? Stellen Sie sicher, dass der Anzeigename mit der Adresse zusammenpasst und nicht mit Spoofing-Techniken manipuliert wurde. Haken Sie bei E-Mails im Zweifel über einen anderen Kommunikationskanal nach, bei Webseiten tippen Sie die richtige URL direkt in Ihren Browser ein. Mehr Tipps dazu, wie Sie E-Mail-Spoofing und Phishing erkennen finden Sie in unserem Blogpost. - Security Frameworks

Für E-Mail-Spoofing gibt es in den meisten herkömmlichen E-Mail-Programmen mittlerweile Optionen, mit denen Sie Täuschungsversuche erkennen und herausfiltern können. Dazu zählen Sender Policy Frameworks (SPF), die IP-Adressen mit E-Mail-Domains abgleichen und Spam sowie Spoofing verhindern, DomainKeys Identified Mail (DKIM), welches mithilfe digitaler Signaturen sicherstellt, dass zwischen dem sendenden und dem empfangenden Server keine Änderungen an der E-Mail vorgenommen wurden und Domain-based Message Authentication, Reporting, and Conformance (DMARC), das der Empfängerin oder dem Empfänger anzeigt, dass die E-Mail mit SPF und DKIM abgesichert ist. Sie können sich diese Optionen normalerweise direkt in Ihrem E-Mail-Programm und bei der in Frage stehenden E-Mail anzeigen lassen.

So vermeiden Sie erfolgreiche Spoofing-Versuche

- Sichern Sie Ihre Accounts: Um Cyberkriminellen den Zugriff auf Ihre Daten zu erschweren, sollten Sie all Ihre Online-Konten ausreichend schützen. Nutzen Sie Multi-Faktor-Authentifizierung, wann immer möglich, und setzen Sie auf starke Passwörter. So vermeiden Sie außerdem, dass die Angreifenden erphishte Informationen für weitergehende Phishing-Angriffe und Spoofing-Versuche nutzen können.

- Achten Sie darauf, was Sie online teilen: Schützen Sie Ihre Daten und persönlichen Informationen und seien Sie vorsichtig, welche Informationen Sie im Internet teilen. Das gilt vor allem auch für Social-Media-Konten. Öffentlich zugängliche Fakten, Sprachaufnahmen und Fotos können den Cyberkriminellen als Hilfsmittel für ihre Spoofing-Versuche dienen. Je mehr Informationen sie zur Verfügung haben, desto leichter können sie Ihre Identität nachahmen – mit unter Umständen schweren Folgen.

- Halten Sie Soft- und Hardware aktuell: Stellen Sie sicher, dass Sie regelmäßig Updates installieren und ausreichende technische Schutzmaßnahmen im Einsatz haben. Antiviren-Programme und E-Mail-Filter können im Falle von Domain-Spoofing beispielsweise einen Teil der Spoofing-Versuche von Anfang an herausfiltern. Sollte es trotzdem zu Spoofing-Versuchen kommen – auch auf anderen Kanälen – sind aktuelle Soft- und Hardware Gold wert, um die potenziellen Folgen und Schäden einer erfolgreichen Täuschung einzuschränken.

- Informieren Sie sich und handeln Sie umsichtig: Da Spoofing zu den Social-Engineering-Methoden gehört, ist bei der Vermeidung von Spoofing vor allem eines wichtig – Aufmerksamkeit. Halten Sie sich zu den neuesten Cyber-Angriffstaktiken auf dem Laufenden und bleiben Sie skeptisch bei Online-Aktivitäten, die Ihnen verdächtig vorkommen. Die Spoofing-Methoden entwickeln sich laufend weiter. Je besser Sie über die aktuellen Taktiken informiert sind, desto zielsicherer erkennen Sie diese, sollten Sie ihnen selbst zum Opfer fallen.

Wie schützen sich Organisationen vor Spoofing?

Spoofing trifft in vielen Fällen nicht nur Einzelpersonen. Bei großangelegten Social-Engineering-Angriffen sind gerade Organisationen ein beliebtes Ziel der Cyberkriminellen, denn bei ihnen gibt es „viel zu holen“. Spoofing ist oft nur ein kleines Stellrädchen in einem rieseigen Angriffssystem. Es wird beispielsweise bei der Einschleusung von Malware und dem Platzieren von Ransomware genutzt. Spoofen Angreifende etwa die Identität einer Führungsperson kann das weitreichende Folgen nach sich ziehen.

Neben technischen Schutzmaßnahmen, einer starken Security-Infrastruktur und regelmäßigen Updates ist deshalb auch für Organisationen und Unternehmen Security Awareness gefragt. Alle Mitarbeitenden sollten über die aktuellen Trends im Bereich Cybercrime Bescheid wissen, um sich vor Täuschungsversuchen schützen zu können. Besonders effektiv sind dafür Lösungen, die nicht nur auf Compliance, sondern vor allem auf den Lernerfolg der User setzen. Dazu zählt die Plattform von SoSafe: Modernes E-Learning zu Cybersecurity, eine Human-Risk-Management-Platform sowie eine rollenbasierte Phishing-Simulation-Software, die zeigen, wie Spoofing „im echten Leben“ aussehen könnte, helfen Unternehmen kontinuierlich, sicheres Verhalten unter den Mitarbeitenden zu fördern – und so die ganze Organisation vor kostspieligen Angriffen zu schützen.