Spoofing

Wat is spoofing?

In de cyberbeveiliging is spoofing een tactiek waarbij daders hun identiteit verbergen of zich voordoen als anderen. Deze misleiding stelt cybercriminelen in staat om schadelijke handelingen te verrichten, zoals ongeoorloofde overboekingen, het omzeilen van beveiliging, het binnendringen in bedrijfssystemen of het onrechtmatig verkrijgen van geheime gegevens, vaak door zich voor te doen als vertrouwde figuren om hun slachtoffers te manipuleren.

Spoofing, phishing en social engineering hebben veel gemeen. Cybercriminelen gebruiken spoofing technieken juist in phishing-e-mails om de identiteit van de afzender te verbergen en hun slachtoffers emotioneel te manipuleren. Dit scenario speelde zich af in 2022 met een reeks oplichtingen zogenaamd uit naam van PayPal. Er werden bedrieglijke verzoeken om PayPal-betalingen gedaan en spoofing methoden werden gebruikt in phishing e-mails en telefoontjes om PayPal te imiteren. Het uiteindelijke doel was informatie van slachtoffers te verkrijgen voor meer gerichte spear phishing aanvallen.

Bij spoofing gebruiken cybercriminelen een breed scala aan technieken en middelen om zich voor te doen als iemand anders. Denk bijvoorbeeld aan e-mailadressen, telefoonnummers, IP-adressen, GPS, URL’s en sms-berichten. Later bespreken we de verschillende soorten spoofing, maar eerst kijken we naar wat ze gemeen hebben en de benadering die cybercriminelen meestal hanteren.

Hoe werkt spoofing?

Spoofing volgt meestal een vergelijkbaar patroon: cybercriminelen kiezen een aanvalskanaal en gebruiken verschillende vormen van misleiding om zich voor te doen als een individu of organisatie die het slachtoffer vertrouwt. Soms beginnen deze aanvallen met een succesvolle phishing of spear phishing aanval. Als de criminelen toegang krijgen tot persoonlijke informatie, kunnen ze spoofing gebruiken om verdere aanvallen uit te voeren onder een valse identiteit.

Vervolgens proberen de aanvallers hun slachtoffers een bepaalde actie te laten uitvoeren, meestal door emotionele manipulatie: ze zetten hun slachtoffers onder druk, maken gebruik van hun angst of nieuwsgierigheid, of roepen andere emoties op om hen te laten doen wat zij willen. Als gevolg daarvan vormen de meeste spoofing aanvallen een vorm van social engineering, waarbij emotionele manipulatie van slachtoffers centraal staat.

De exacte doelen van spoofing aanvallen variëren afhankelijk van het type aanval. In de meeste gevallen is het primaire doel het stelen van iemands identiteit. Andere keren gebruiken cybercriminelen spoofing om tijdens hun aanvallen anoniem te blijven en hun eigen identiteit te verhullen. Zowel identiteitsdiefstal als identiteitsverhulling helpen hen bij het misleiden, het misbruiken van vertrouwen en het uitvoeren van geavanceerde phishing-, social engineering- en DDoS-aanvallen. Spoofing is over het algemeen slechts een onderdeel van een grotere aanval waarbij cybercriminelen proberen zichzelf te verrijken of anderen schade toe te brengen.

Verschil tussen spoofing en phishing

De scheidslijn tussen spoofing en phishing is vaag, vooral omdat veel phishing aanvallen spoofing bevatten, maar niet alle spoofing-aanvallen zijn phishing. Terwijl spoofing verwijst naar een vorm van misleiding, is phishing een specifieke aanvalstactiek met de intentie om schade aan te richten.

De term ‘spoofing’ verwijst in essentie simpelweg naar het verstrekken van valse informatie. Aanvallers gebruiken verschillende technieken om hun slachtoffers te laten geloven dat zij iemand anders zijn, zodat ze kunnen profiteren van het vertrouwen van hun slachtoffers.

Phishing daarentegen is een specifiek type cyberaanval waarbij cybercriminelen proberen om toegangsgegevens, bankinformatie of andere gevoelige gegevens te stelen, vaak via e-mail. Er zijn echter ook phishing types die niet via e-mails worden uitgevoerd, zoals vishing (telefonisch), smishing (sms-bericht) en quishing (QR-code). Cybercriminelen kunnen spoofing methoden gebruiken om het vertrouwen van hun slachtoffers te winnen – bijvoorbeeld door hen door te verwijzen naar een website met een gespoofde URL – als onderdeel van deze phishing aanvallen.

Is spoofing illegaal?

Spoofing zelf is in de beginfase niet illegaal omdat het begint als simpelweg het geven van valse informatie. Afhankelijk van de jurisprudentie van een land of regio zijn bepaalde vormen van spoofing illegaal wanneer ze worden gebruikt met kwaadaardige intenties.

Illegale soorten spoofing omvatten onder andere IP-spoofing en caller ID-spoofing, waarbij cybercriminelen identiteitsdiefstal plegen en methoden gebruiken die gericht zijn op het verkrijgen van toegang tot de gevoelige informatie van hun slachtoffers. Dergelijke misleiding is een misdrijf en kan worden vervolgd, met straffen variërend van boetes tot gevangenisstraf.

Spoofing is in andere gevallen legaal, zoals wanneer het verbergen van feiten dient om een individu te beschermen. Het meest extreme voorbeeld hiervan is het getuigenbeschermingsprogrammema. Spoofing methoden worden ook voor legale doeleinden gebruikt in cyberbeveiliging, zoals bij ethisch hacken, penetratietesten en phishing simulaties. Deze worden gebruikt om kwetsbaarheden te identificeren en de beveiligingsmaatregelen te verbeteren.

Succesvol en schaalbaar: Waarom criminelen spoofing gebruiken

Omdat veel cyberaanvalmethoden spoofing bevatten, is het moeilijk om de omvang ervan in cijfers te vatten. Wat echter zeker is, is dat spoofing een vast element is in het arsenaal van een cybercrimineel en steeds populairder zal worden naarmate de technologie beter wordt. AI-tools zoals VALL-E maken het voor cybercriminelen al mogelijk om spraak en de stemmen van individuen binnen enkele seconden na te bootsen. Dit maakt het niet alleen makkelijker voor cybercriminelen om verschillende spoofing methodes uit te voeren, maar zal ze ook veel overtuigender en gevaarlijker maken voor de slachtoffers.

Naarmate social engineering aanvallen waarbij spoofing een rol speelt steeds succesvoller worden, zullen de wereldwijde kosten van cybercriminaliteit exploderen. Van 2022 tot 2023 is de schade door cybercriminaliteit naar verluidt gestegen van 8,44 naar 11,5 miljard USD, wat gelijkstaat aan een stijging van 36 procent. Tegen 2027 wordt verwacht dat de kosten zullen stijgen tot 24 miljard USD, drie keer hoger dan in 2022. Volgens het Verizon Data Breach Investigations Report 2023 begint ongeveer 74 procent van alle cybermisdaden met een menselijke factor. Dit betekent dat social engineering en spoofing buitengewoon winstgevend zijn voor cybercriminelen – en een enorm risico vormen voor bedrijven.

Wat zijn de verschillende soorten spoofing?

Cybercriminelen gebruiken verschillende spoofing methodes en kanalen om een nieuwe identiteit aan te nemen:

IP-spoofing

Elk apparaat dat compatibel is met het web, maakt verbinding met het internet via een Internet Protocol (IP)-adres. Deze unieke reeks cijfers is een onderscheidende identificator die de specifieke locatie van het apparaat in de digitale ruimte aangeeft. Echter, een techniek die bekend staat als IP-spoofing verstoort dit eenvoudige systeem. Bij IP-spoofing manipuleren aanvallers de bron IP-adressen in aangemaakte IP-pakketten om hun eigen adres te verbergen of een ander systeem of apparaat te imiteren. Hierdoor wordt een complexe laag van misleiding toegevoegd aan online communicatie.

In veel gevallen spoofen cybercriminelen IP-adressen om firewalls of blocklists te omzeilen. Dit kan vooral schadelijk zijn voor bedrijven zonder aanvullende authenticatiemaatregelen, als het IP-adres niet als gevaarlijk wordt geïdentificeerd. Zodra criminelen toegang hebben tot interne gegevens en systemen, is het potentieel voor schade enorm. IP-spoofing wordt vaak gebruikt voor Distributed Denial of Service (DDoS)-aanvallen en man-in-the-middle aanvallen om individuele apparaten of hele netwerken te targeten. In deze situaties gebruiken de aanvallers IP-spoofing om systemen te overweldigen of een communicatieproces onopgemerkt te infiltreren, waardoor ze toegang krijgen tot informatie.

Domeins poofing

Elke dag hebben we te maken met websites, URL’s en e-mailadressen waarvan we aannemen dat ze legitiem zijn. Een techniek die bekend staat als domein spoofing ondermijnt dit vertrouwen. Bij domein spoofing worden authentiek lijkende websites, URL’s of e-mailadressen gecreëerd die identiek lijken aan de echte. Er zijn twee primaire vormen: website en URL-spoofing en e-mail spoofing.

Website en URL-spoofing houdt in dat cybercriminelen een bijna identieke kopie maken van een vertrouwde website of URL. Het doel is om gebruikers aan te moedigen te interacteren met de valse site en mogelijk gevoelige informatie in te voeren. Deze nep-domeinen zijn meestal ontworpen met kleine veranderingen die gemakkelijk aangezien kunnen worden voor de originele, waardoor de misleiding moeilijk te detecteren is.

Bij e-mail spoofing neemt de misleiding een andere vorm aan. Fraudeurs doen zich voor als een bekend e-mailadres, zodat het lijkt alsof de e-mail authentiek is. Subtiele aanpassingen, zoals het vervangen van het cijfer 0 door de letter O, kunnen gemakkelijk onopgemerkt blijven vanwege de gelijkenis in veel lettertypen. De inhoud van deze e-mails bevat doorgaans phishing elementen zoals schadelijke links of bijlagen. Omdat het adres van de afzender betrouwbaar lijkt, kunnen gebruikers deze kwaadaardige elementen over het hoofd zien.

Referrer spoofing

In de uitgebreide wereld van online marketing en SEO is een waardevol stuk informatie de bron waaruit bezoekers afkomstig zijn, vaak aangeduid als de referrer. Het fungeert als een digitale routekaart, die website-eigenaren helpt om de patronen van hun gebruikersverkeer te begrijpen. Deze informatie wordt meestal vastgelegd in serverlogs, waardoor een digitaal spoor van bezoekers wordt gecreëerd.

Dit proces kan worden verstoord door een techniek die bekend staat als referrer spoofing, een variant van URL-spoofing. De echte referrer informatie wordt vervangen door een valse tijdens het doorsturen van het HTTP-verzoek. Deze manipulatie kan het digitale spoor vertroebelen, waardoor de ware oorsprong van het websiteverkeer onduidelijk wordt. Cybercriminelen gebruiken deze strategie om hun sporen te verbergen of authenticatieprocessen te omzeilen, wat hun activiteiten moeilijker te detecteren maakt.

DNS-spoofing

Op het internet fungeert het Domain Name System (DNS) als een efficiënt adresboek, waarbij domeinen worden gekoppeld aan hun respectievelijke services. Het is vergelijkbaar met het bellen van een vriend op je telefoon en verbonden worden met hun specifieke nummer. Wanneer gebruikers een domein invoeren, worden ze naadloos naar de relevante website geleid.

Hackers hebben echter een strategie ontwikkeld die bekend staat als DNS-spoofing. Deze heimelijke manipulatie verandert DNS-informatie, waardoor nietsvermoedende gebruikers naar frauduleuze websites worden geleid, hun activiteiten worden gevolgd, of malware wordt ingezet. Deze methode is bijzonder aantrekkelijk voor bedreigingsactoren vanwege de onzichtbaarheid ervan – slachtoffers zijn zich vaak totaal niet bewust van de inbreuk.

Een populaire methode binnen DNS-spoofing is DNS-cache poisoning. Dit houdt in dat DNS-informatie binnen de resolvercache wordt besmet. Als gevolg hiervan toont de server een misleidend IP-adres aan gebruikers, waardoor ze naar een gevaarlijke kopie van de bedoelde website worden geleid.

Caller ID-spoofing

Cybercriminelen kunnen hun slachtoffers telefonisch benaderen via een methode die bekend staat als caller ID-spoofing, ook wel telefoon spoofing genoemd. De aanvallers verbergen hun werkelijke nummer en doen alsof ze bellen vanaf een bekend nummer of een echt netnummer. Ze kunnen gebruikmaken van VoIP-diensten die vaak toestaan dat gebruikers een naam of nummer selecteren dat wordt weergegeven wanneer ze bellen. Omdat de aanvallers een vals nummer gebruiken, hebben de slachtoffers geen reden om argwaan te koesteren en nemen ze de oproep aan. Vervolgens proberen de aanvallers gevoelige informatie van de slachtoffers te verkrijgen, zoals accountgegevens, persoonlijke informatie zoals geboortedatum en Burgerservicenummer, of zelfs wachtwoorden. Caller ID-spoofing is vaak een onderdeel van vishing aanvallen.

Een vorm van caller ID-spoofing is stem spoofing, waarbij criminelen de stem van iemand die het slachtoffer kent imiteren via stemopnamen of andere technologie. Nu AI-tools vaker worden gebruikt, wordt deze manipulatie steeds gangbaarder en eenvoudiger uit te voeren. In een zeer recent geval lieten criminelen een moeder in Arizona geloven dat haar dochter in gevaar was door een kunstmatige imitatie van haar dochter te laten schreeuwen aan de telefoon. Later ontdekte ze dat haar dochter veilig was, maar de moeder zei dat ze er geen moment aan twijfelde of de stem echt was. Voorzichtigheid en een gezonde dosis scepsis zijn cruciaal om gespoofde telefoongesprekken te herkennen.

SMS-spoofing

SMS-spoofing is een misleidende strategie waarbij de ontvanger een sms-bericht ontvangt van een verborgen of onherkenbaar nummer. Net zoals bij caller ID-spoofing, is het binnenkomende sms-bericht zo ontworpen dat het lijkt alsof het afkomstig is van een vertrouwde entiteit, zoals een vriend of een gerenommeerd bedrijf.

Deze cybercriminelen hebben als doel een reactie uit te lokken of de ontvanger te verleiden om op een link in het bericht te klikken. Zo’n smishing aanval kan de gebruiker onbedoeld schadelijke software laten downloaden, waardoor de deur wordt geopend voor verdere beveiligingsinbreuken.

Ping spoofing

Denk aan een ping als een IT-gezondheidscontrole, een betrouwbare monitor die onvermoeibaar de beschikbaarheid van een server of host beoordeelt. In de gamewereld fungeert het als een snelheidsmeter, die de stabiliteit en snelheid van je internetverbinding meet – hoe sneller de verbinding, hoe lager de ping. In dit digitale landschap kan echter misleiding opduiken in de vorm van ping spoofing. Hierbij manipuleren gamers kunstmatig hun ping om een oneerlijk voordeel te behalen ten opzichte van hun concurrenten. Het is een subtiele vorm van misleiding, die uiterst moeilijk te detecteren en te traceren is, wat een extra laag van complexiteit toevoegt aan de gamewereld.

GPS-spoofing

GPS-spoofing is een digitale truc waarbij de werkelijke geografische coördinaten van een apparaat worden verborgen, wat leidt tot een onjuiste weergave van de locatie. Deze misleiding is populair geworden in online games, met name in Pokémon GO. Spelers gebruiken deze tactiek vaak om hun ware locatie te verhullen en zo een voordeel te behalen ten opzichte van hun tegenstanders. Als reactie hierop bereidt Niantic, de ontwikkelaar van het spel, zich voor om deze vorm van bedrog krachtiger aan te pakken.

De impact van GPS-spoofing beperkt zich echter niet tot de gamewereld. Het opent een doos van Pandora vol risico’s in verschillende andere toepassingen en apparaten en biedt kwaadwillenden de mogelijkheid om navigatiesystemen in auto’s, vliegtuigen, schepen, drones en openbaarvervoersystemen te manipuleren.

Naast de hierboven genoemde soorten omvatten de toolkits van cybercriminelen andere vermommingstactieken, zoals ARP-spoofing en DNS-hijacking. Ongeacht de specifieke methode die wordt gebruikt, blijft de kern van de misleiding hetzelfde en kan deze potentieel elk digitaal domein binnendringen. Het is daarom cruciaal om te onthouden dat cybercriminelen zullen blijven leren hoe ze nieuwe communicatiemiddelen kunnen gebruiken om hun repertoire van spoofing strategieën te ontwikkelen.

Spoofing in actie: Een overzicht van waargebeurde aanvalsscenario’s

In de afgelopen jaren hebben cybercriminelen verschillende spoofing methoden gebruikt om gevoelige informatie in handen te krijgen. Terwijl ze spoofing gebruiken om individuen te misleiden, is het ook bekend dat overheden criminelen inhuren om spoofing uit te voeren tegen andere overheden, wereldwijde organisaties en bedrijven. In 2018 huurde de Russische militaire inlichtingendienst GRU zeven Russische agenten in om spoofing uit te voeren tegen de Organisatie voor het Verbod op Chemische Wapens (OPCW). De agenten probeerden inloggegevens te compromitteren en accounts te infiltreren, maar voordat ze konden slagen, werden ze ontdekt nadat ze spear phishing e-mails hadden verzonden en gebruik hadden gemaakt van proxyservers, malware en valse identiteiten.

Toen de wereldwijde coronaviruspandemie in maart 2020 begon, werd de Wereldgezondheidsorganisatie (WHO) ook het slachtoffer van een spoofing aanval. De aanvallers hadden een schadelijke website geactiveerd die het interne e-mailsysteem van de WHO nabootste, met de bedoeling de wachtwoorden van WHO-medewerkers te stelen en gevoelige informatie over COVID-19 te verkrijgen, zoals informatie over tests, vaccinaties en behandelingen.

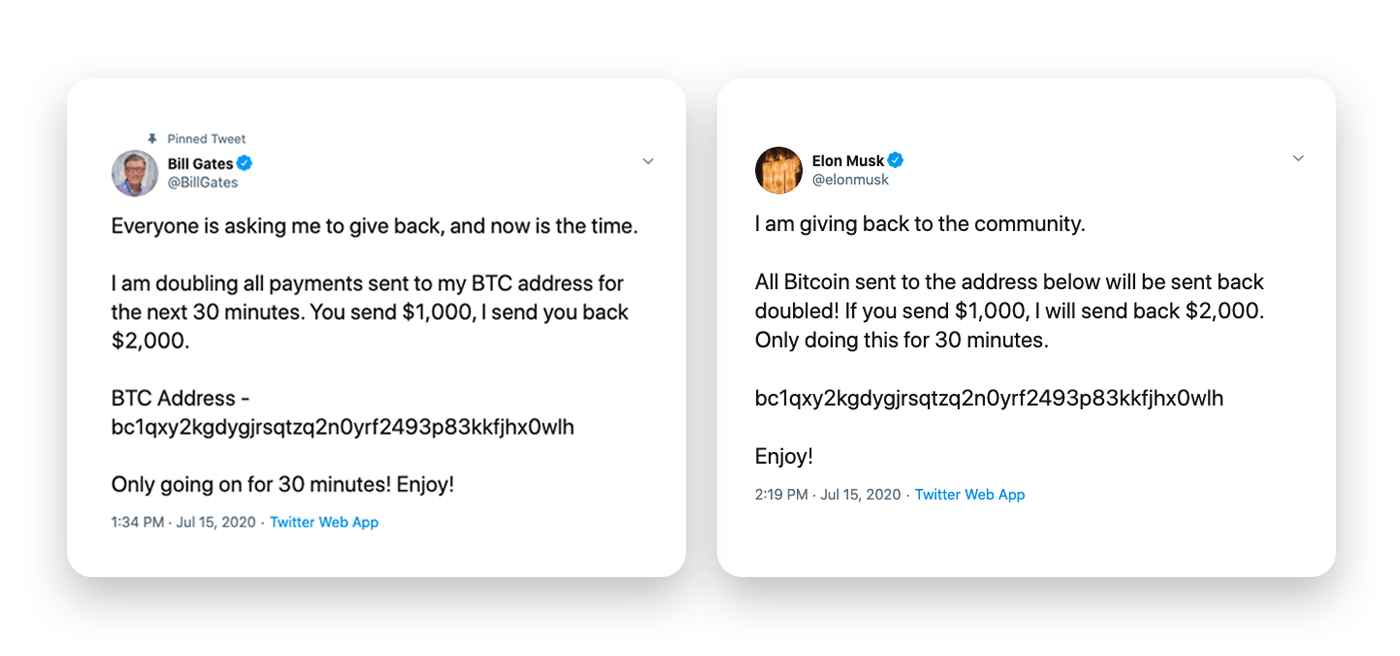

In hetzelfde jaar stelde een grote aanval op Twitter meerdere cybercriminelen in staat om de accounts van prominente gebruikers over te nemen en te adverteren voor investeringen in cryptovaluta. Ze deden zich voor als beroemdheden om overschrijvingen van Bitcoin te vragen. De aanvallers gebruikten social engineering tactieken bij Twitter medewerkers en spoofing methoden, waarmee ze meer dan $ 100.000 verdienden. Deze aanval leidde tot discussies over de eigen beveiligingsmaatregelen van het social media platform.

Hoe herken je een spoofing aanval?

Het is niet altijd eenvoudig om spoofing te herkennen, maar er zijn een paar kenmerken waarop je kunt letten om te bepalen of cybercriminelen je proberen te misleiden. Om spoofing zo snel mogelijke te detecteren, kun je letten op deze belangrijke tekenen:

- Reden voor contact: Ongeacht hoe je wordt benaderd – via e-mail, sms of telefonisch – gaat het om een kwestie waar je al van op de hoogte bent, of word je plotseling en onverwacht benaderd? In het laatste geval moet je extra voorzichtig zijn.

- Vertrouwelijke informatie: Geef nooit gevoelige informatie zoals accountgegevens, Burgerservicenummer of identificatie aan derden zonder absoluut zeker te zijn van hun identiteit.

- Emotionele druk: Soms zetten aanvallers hun slachtoffers onder emotionele druk door de vermeende urgentie van de kwestie te benadrukken of hen in een stressvolle situatie te plaatsen. Dit is een typisch kenmerk van een social engineering aanval.

- Hyperlinks: Wijkt het domein van de links in het bericht af van het domein van de afzender? Zorg ervoor dat de website die je wilt bezoeken echt is, bijvoorbeeld door de URL handmatig in de adresbalk in te voeren.

- Beveiligingsprotocol: Controleer of hyperlinks HTTP bevatten in plaats van het beveiligde communicatieprotocol HTTPS. Dit kan een teken van fraude zijn.

- Weergavenaam en afwijkingen: Zorg ervoor dat de weergavenaam overeenkomt met het adres en niet gespoofed is. Twijfel je, neem dan op een andere manier contact op met de vermeende afzender van de e-mail en typ de juiste URL in je browser als je een link ontvangt. Lees ons blog om meer te leren over het herkennen van e-mail spoofing en phishing.

- Beveiligingskaders: Er zijn manieren om fraude te identificeren en te filteren in de meeste conventionele e-mailprogrammema’s. Deze omvatten Sender Policy Frameworks (SPF), die IP-adressen vergelijken met e-maildomeinen om spam en spoofing te voorkomen; DomainKeys Identified Mail (DKIM), dat digitale handtekeningen gebruikt om ervoor te zorgen dat e-mails niet worden gemanipuleerd tussen de verzendende en ontvangende servers; en Domain-based Message Authentication, Reporting and Conformance (DMARC), dat de ontvanger laat zien dat de e-mail is beveiligd met SPF en DKIM. Gewoonlijk worden deze opties weergegeven in je e-mailprogrammema of voor specifieke e-mails.

Spoofers te slim af zijn: Effectieve technieken voor preventie

Naarmate we dieper doordringen in het digitale tijdperk, neemt de dreiging van spoofing toe, wat de noodzaak nog groter maakt om onze online aanwezigheid te beveiligen. Laten we een reeks beschermende maatregelen bekijken die een belangrijke rol spelen bij het afweren van spoofing aanvallen:

- Beveilig je accounts: Gebruik waar mogelijk multifactorauthenticatie en zorg ervoor dat je sterke wachtwoorden gebruikt. Deze stappen helpen ook om te voorkomen dat aanvallers gefishte gegevens gebruiken voor verdere phishing en spoofing aanvallen.

- Wees voorzichtig met wat je online deelt: Bescherm je persoonlijke gegevens en wees kritisch over wat je online deelt, vooral op social media. Publiekelijk beschikbare informatie, spraakfragmenten en foto’s kunnen worden misbruikt door cybercriminielen voor spoofing pogingen. Onthoud dat je digitale voetafdruk het voor hen gemakkelijker kan maken om zich als jou voor te doen, wat mogelijk tot ernstige gevolgen kan leiden.

- Houd software en hardware up-to-date: Zorg ervoor dat je software en hardware actueel zijn en versterkt met technische beveiligingen zoals antivirusprogrammema’s en e-mailfilters. Deze kunnen helpen bij het tegengaan van domein spoofing pogingen en andere bedreigingen, waardoor de schade van mogelijke succesvolle aanvallen wordt beperkt.

- Blijf geïnformeerd en alert: Omdat spoofing een social engineering tactiek is, is alert blijven cruciaal om het te voorkomen. Blijf op de hoogte van de nieuwste cyberaanvalstactieken en blijf sceptisch over online activiteiten die verdacht lijken. Spoofing methoden evolueren voortdurend, dus hoe beter je geïnformeerd bent over de huidige tactieken, hoe gemakkelijker het voor je zal zijn om ze te herkennen.

Op je hoede voor spoofing dreigingen: Hoe kun je je organisatie beschermen?

Spoofing blijft niet beperkt tot individuen – ook organisaties zijn vaak het doelwit van grootschalige social engineering aanvallen. Als een essentieel onderdeel van het complexe plan van cyberaanvallen, maakt spoofing de verspreiding van malware en ransomware mogelijk. In de bedrijfswereld kan dit leiden tot ernstige gevolgen die een hele organisatie treffen.

De veiligheid van bedrijven en organisaties hangt af van versterkte technische beveiligingsmaatregelen, een solide beveiligingsinfrastructuur, regelmatige systeemupdates en een scherp bewustzijn van de huidige cyberdreigingen. Daarom is het belangrijk dat elke medewerker op de hoogte blijft van de nieuwste trends in cybercriminaliteit om misleidende aanvallen af te weren. Oplossingen die zich richten op naleving en continu leren, zoals het SoSafe Awareness Platform, zijn bijzonder effectief. Via boeiende, interactieve e-learningmodules over cyberbeveiliging en realistische spoofing simulaties, helpt ons bewustwordingsplatform om veilig gedrag onder medewerkers te bevorderen en de organisatie te beschermen tegen schadelijke aanvallen.